0day en VBScript explotado por APT Darkhotel/Blockbuster/Double Kill

Una vulnerabilidad en el motor VBScript está siendo usada por crackers que trabajan para Corea del Norte para comprometer sistemas que son objetivos de la operación Darkhotel.

VBScript está disponible en las últimas versiones de Windows y en Internet Explorer 11.

En recientes versiones de Windows, Microsoft deshabilitó la ejecución de VBScript en la configuración por defecto de su navegador, haciéndolo inmune a la vulnerabilidad.

Pero hay otros métodos para ejecutar estos scripts. Por ejemplo, las aplicaciones del paquete Office dependen del motor de Internet Explorer para cargar y renderizar contenido web.

Los investigadores de seguridad de Trend Micro han comprobado que una vulnerabilidad de VBScript está siendo explotada al azar un día después de que Microsoft lanzara las actualizaciones para Windows en Julio.

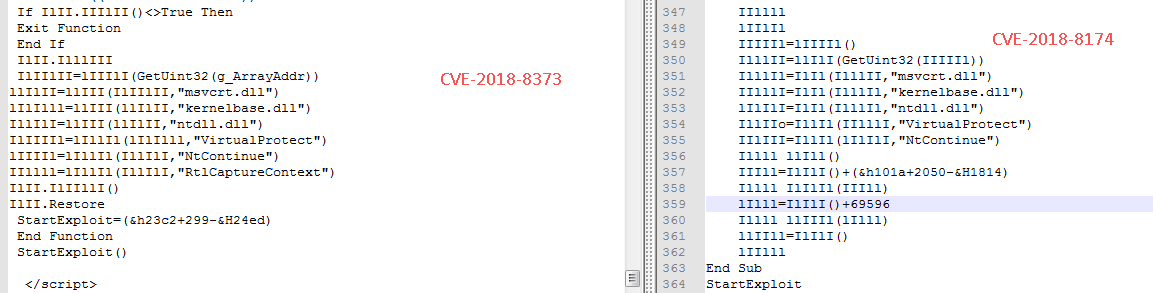

Siendo ahora monitorizado con el identificador CVE-2018-8373, el bug ha sido incluido en los parches de este mes.

Se trata de un ataque de corrupción de memoria después de liberar la misma, que permite al atacante ejecutar shellcode en el ordenador comprometido.

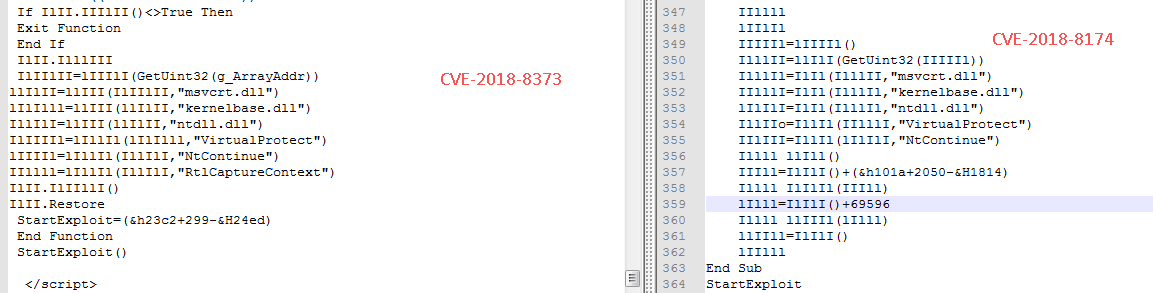

Después de analizar el código del exploit, los investigadores vieron que compartía la técnica de ofuscación usada por los exploits para una vulnerabilidad antigua de VBScript que se parcheo en Mayo, CVE-2018-8174.

También conocida como Double Kill, la vulnerabilidad fue reportada por los expertos de la compañía de seguridad china Qihoo 360.

Al tener similitudes, les llevo a considerar a los investigadores de Trend Micro, que este exploit tenía el mismo origen.

Al tener similitudes, les llevo a considerar a los investigadores de Trend Micro, que este exploit tenía el mismo origen.

Los investigadores de Qihoo 360 ofrecieron argumentos adicionales en apoyo de esta teoría en un post en su propio blog publicado hoy, donde hacen referencia al análisis de CVE-2018-8373 realizado por Trend Micro y que hace referencia al mismo dominio embebido en los documentos de Office para descargar el exploit Double Kill. De vuelta a mayo, los expertos de Qihoo 360 analizaron Double Kill y confirmaron su asociación con el grupo Darkhotel (APT-C-06).

Su firme y confiada atribución del exploit al grupo fue por las herramientas y métodos que conocían que fueron usadas por el mismo autor de la amenaza. Kaspersky Labs mostro el modus operandi de Darkhotel en 2014, ya que siguieron sus actividades desde 2007.

Los expertos lo calificaron como una operación a largo plazo donde tenían como objetivo ejecutivos y representantes de organizaciones gubernamentales que se alojaran en hoteles asiáticos de lujo.

El uso de vulnerabilidades 0-Day en productos de renombre sugirió que Darkhotel era un grupo muy profesional o que estaban siendo financiados por un patrocinador con mucho dinero.

Una investigación conjunta entre McAfee y Interzer realizada este mes dejo claro que Darkhotel tiene relación con la Republica de Norcorea.

La investigación conjunta analizó malware de varias campañas asociadas a los norcoreanos.

La investigación conjunta analizó malware de varias campañas asociadas a los norcoreanos.

Comprobando el código de las herramientas usadas entre 2009 y 2017, los investigadores crearon un mapa que conecta familias de malware conocidos.

De acuerdo con esta investigación, Darkhotel está directamente relacionado con el malware Dark Seoul, que está ligado a la Operación Blockbuster.

Fuente: BleepingComputer

VBScript está disponible en las últimas versiones de Windows y en Internet Explorer 11.

En recientes versiones de Windows, Microsoft deshabilitó la ejecución de VBScript en la configuración por defecto de su navegador, haciéndolo inmune a la vulnerabilidad.

Pero hay otros métodos para ejecutar estos scripts. Por ejemplo, las aplicaciones del paquete Office dependen del motor de Internet Explorer para cargar y renderizar contenido web.

Los investigadores de seguridad de Trend Micro han comprobado que una vulnerabilidad de VBScript está siendo explotada al azar un día después de que Microsoft lanzara las actualizaciones para Windows en Julio.

Siendo ahora monitorizado con el identificador CVE-2018-8373, el bug ha sido incluido en los parches de este mes.

Se trata de un ataque de corrupción de memoria después de liberar la misma, que permite al atacante ejecutar shellcode en el ordenador comprometido.

Después de analizar el código del exploit, los investigadores vieron que compartía la técnica de ofuscación usada por los exploits para una vulnerabilidad antigua de VBScript que se parcheo en Mayo, CVE-2018-8174.

También conocida como Double Kill, la vulnerabilidad fue reportada por los expertos de la compañía de seguridad china Qihoo 360.

Los investigadores de Qihoo 360 ofrecieron argumentos adicionales en apoyo de esta teoría en un post en su propio blog publicado hoy, donde hacen referencia al análisis de CVE-2018-8373 realizado por Trend Micro y que hace referencia al mismo dominio embebido en los documentos de Office para descargar el exploit Double Kill. De vuelta a mayo, los expertos de Qihoo 360 analizaron Double Kill y confirmaron su asociación con el grupo Darkhotel (APT-C-06).

Su firme y confiada atribución del exploit al grupo fue por las herramientas y métodos que conocían que fueron usadas por el mismo autor de la amenaza. Kaspersky Labs mostro el modus operandi de Darkhotel en 2014, ya que siguieron sus actividades desde 2007.

Los expertos lo calificaron como una operación a largo plazo donde tenían como objetivo ejecutivos y representantes de organizaciones gubernamentales que se alojaran en hoteles asiáticos de lujo.

El uso de vulnerabilidades 0-Day en productos de renombre sugirió que Darkhotel era un grupo muy profesional o que estaban siendo financiados por un patrocinador con mucho dinero.

Una investigación conjunta entre McAfee y Interzer realizada este mes dejo claro que Darkhotel tiene relación con la Republica de Norcorea.

Comprobando el código de las herramientas usadas entre 2009 y 2017, los investigadores crearon un mapa que conecta familias de malware conocidos.

De acuerdo con esta investigación, Darkhotel está directamente relacionado con el malware Dark Seoul, que está ligado a la Operación Blockbuster.

Fuente: BleepingComputer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!