SEVered: fallo de seguridad en AMD permite acceder a datos cifrados en RAM de máquinas virtuales

Todavía no nos hemos recuperado de Meltdown y Spectre, los dos graves fallos de seguridad que han puesto en jaque a los procesadores de Intel, AMD y ARM que fueron descubiertos a principios de este mismo año, y los investigadores de seguridad acaban de toparse con una nueva vulnerabilidad, esta vez que afecta a los procesadores de AMD, que puede poner en peligro la seguridad de los datos cifrados que se manejan en estos procesadores: SEVered [PDF].

Este mismo fin de semana, un grupo de investigadores de seguridad alemanes hacían eco de una nueva vulnerabilidad llamada SEVered. Este nuevo fallo de seguridad se ha detectado en los procesadores de gama EPYC (la gama de procesadores de AMD para servidores y centros de datos), además de a la gama Ryzen Pro de los mismos, una gama ya un poco más pensada para entornos domésticos.

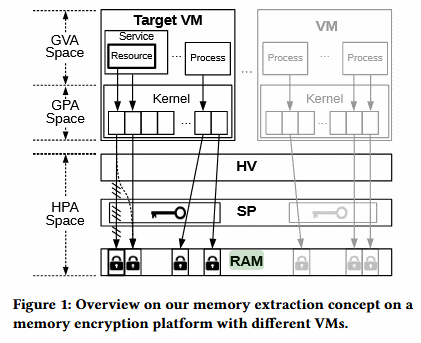

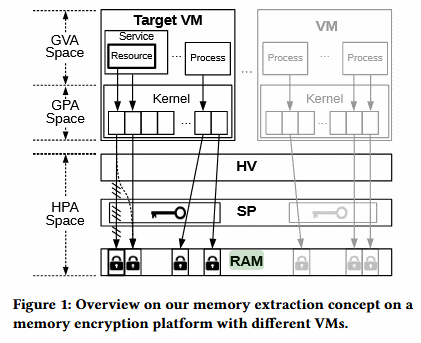

Estos procesadores hacen uso de una característica llamada "Secure Encrypted Virtualization", característica que permite cifrar y descifrar automáticamente toda la información sobre las máquinas virtuales que se almacena en la memoria RAM de manera que ni el malware ni otras aplicaciones pudieran alterar el contenido de esta memoria. Cada máquina virtual, además, tiene su propia clave de cifrado, clave que en ningún momento abandona el procesador y que asocia cada clave a un espacio reservado de la memoria.

Durante las pruebas, los expertos de seguridad han sido capaces de extraer un total de 2 GB de datos de la memoria de un sistema virtualizado. Para ello, estos investigadores instalaron un sistema Debian 9 en el servidor en el cual virtualizaron dos sistemas: uno con Apache y otro con OpenSSH. De esta manera, tras explotar el fallo de seguridad, fueron capaces de extraer toda la información de actividad del servidor Apache a una velocidad de 79.4 KB/s, mientras que también obtuvieron información de la actividad del servidor OpenSSH a una velocidad de 41.6 KB/s.

Este fallo de seguridad se puede explotar incluso en servidores que tienen una carga de trabajo muy alta, lo que lo hace aún más peligroso, ya que se puede explotar en cualquier tipo de servicio virtualizado independientemente del uso que se le esté dando.

Los expertos de seguridad han demostrado la existencia de este fallo en los procesadores AMD Epyc 7251, pero puede afectar a muchos más procesadores de esta gama, además de, como hemos dicho, a la gama Ryzen Pro, aunque de momento no se han realizado pruebas sobre estos otros servidores.

De momento, AMD no ha hecho declaraciones respecto a esta vulnerabilidad, y tampoco hay ninguna forma de protegernos de ella.

Fuente: The Register

Este mismo fin de semana, un grupo de investigadores de seguridad alemanes hacían eco de una nueva vulnerabilidad llamada SEVered. Este nuevo fallo de seguridad se ha detectado en los procesadores de gama EPYC (la gama de procesadores de AMD para servidores y centros de datos), además de a la gama Ryzen Pro de los mismos, una gama ya un poco más pensada para entornos domésticos.

Estos procesadores hacen uso de una característica llamada "Secure Encrypted Virtualization", característica que permite cifrar y descifrar automáticamente toda la información sobre las máquinas virtuales que se almacena en la memoria RAM de manera que ni el malware ni otras aplicaciones pudieran alterar el contenido de esta memoria. Cada máquina virtual, además, tiene su propia clave de cifrado, clave que en ningún momento abandona el procesador y que asocia cada clave a un espacio reservado de la memoria.

SEVered permite extraer el contenido "cifrado" de la memoria de los procesadores AMD en texto plano

Los expertos de seguridad han demostrado cómo es posible aprovecharse de un fallo de seguridad en estos procesadores de manera que, teniendo permisos de administrador en un sistema, o simplemente ejecutando un malware en modo hipervisor, es posible extraer el contenido cifrado de la memoria RAM en texto plano, sin ningún tipo de cifrado, pudiendo conocer toda la información de dicha máquina virtual.Durante las pruebas, los expertos de seguridad han sido capaces de extraer un total de 2 GB de datos de la memoria de un sistema virtualizado. Para ello, estos investigadores instalaron un sistema Debian 9 en el servidor en el cual virtualizaron dos sistemas: uno con Apache y otro con OpenSSH. De esta manera, tras explotar el fallo de seguridad, fueron capaces de extraer toda la información de actividad del servidor Apache a una velocidad de 79.4 KB/s, mientras que también obtuvieron información de la actividad del servidor OpenSSH a una velocidad de 41.6 KB/s.

Este fallo de seguridad se puede explotar incluso en servidores que tienen una carga de trabajo muy alta, lo que lo hace aún más peligroso, ya que se puede explotar en cualquier tipo de servicio virtualizado independientemente del uso que se le esté dando.

Los expertos de seguridad han demostrado la existencia de este fallo en los procesadores AMD Epyc 7251, pero puede afectar a muchos más procesadores de esta gama, además de, como hemos dicho, a la gama Ryzen Pro, aunque de momento no se han realizado pruebas sobre estos otros servidores.

De momento, AMD no ha hecho declaraciones respecto a esta vulnerabilidad, y tampoco hay ninguna forma de protegernos de ella.

Fuente: The Register

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!