TLS 1.3 aprobado como nuevo estándar de seguridad

TLS 1.3 es la nueva versión de este protocolo criptográfico cuya principal finalidad es permitirnos establecer conexiones seguras a través de Internet. La versión actual de TLS (protocolo sucesor del SSL) es la 1.2, versión definida en 2008 y que, hasta la fecha, ha estado protegiendo nuestras comunicaciones. Sin embargo, esta nueva versión 1.3, que hasta ahora no era más que un borrador, ya está un paso más cerca de convertirse en el nuevo estándar de Internet, y es que acaba de recibir la aprobación de la IETF.

La IETF (Internet Engineering Task Force) es una organización encargada de aprobar los nuevos estándares de Internet. Tras 4 años de desarrollo, y un total de 28 borradores publicados, finalmente esta organización ha decidido que el desarrollo de TLS 1.3 ya está finalizado, y que será este último borrador el que pasará a formar parte del nuevo estándar de Internet.

La IETF (Internet Engineering Task Force) es una organización encargada de aprobar los nuevos estándares de Internet. Tras 4 años de desarrollo, y un total de 28 borradores publicados, finalmente esta organización ha decidido que el desarrollo de TLS 1.3 ya está finalizado, y que será este último borrador el que pasará a formar parte del nuevo estándar de Internet.

En comparación con TLS 1.2, algunas de las novedades que se han establecido con este nuevo estándar de seguridad para Internet son:

Además, una función importante es que esta versión es invulnerable a los ataques que intentan forzar el uso de una versión inferior de TLS (a fin de poder aprovecharse de las debilidades de ella), acabando definitivamente con este vector de ataque.

Si queremos empezar a utilizar este nuevo estándar os recomendamos leer el siguiente artículo donde explicamos cómo habilitar el protocolo TLS 1.3 en Google Chrome y Firefox. Otras aplicaciones directamente relacionadas con la seguridad, como OpenSSL 1.1.1, también han implementado ya el uso de este nuevo protocolo seguro.

Mozilla Firefox ha comunicado que a partir de Firefox 52 este protocolo activado por defecto. Para habilitar el uso de este protocolo en Firefox debemos acceder al menú de configuración avanzada del navegador tecleando "about:config" en la barra de direcciones y, una vez dentro, localizar el valor "security.tls.version.max" que es el que nos permite seleccionar la versión máxima de TLS, siendo "3" el valor por defecto (correspondiente a TLS 1.2). Cambiaremos su valor por defecto por "4" y reiniciaremos el navegador. A partir de ahora, nuestro Firefox podrá utilizar el protocolo TLS 1.3 siempre que el servidor remoto lo permita.

Actualmente la última versión estable de Google Chrome 65 es compatible con TLS 1.3 por defecto. Para activar el uso de este protocolo, lo primero que debemos hacer es ir al apartado de configuración avanzada, o "flags" desde nuestro navegador. Para ello, teclearemos en la barra de direcciones "chrome://flags/" y allí buscaremos el apartado "Maximum TLS version enabled", que, por defecto, estará marcado como "Default".

El navegador Microsoft Edge aún no soporta o tiene activado este protocolo de manera predeterminada.

Si queremos comprobar qué versión máxima de TLS está utilizando nuestro navegador por defecto, podemos hacerlo desde el siguiente enlace. En ambos navegadores actualizados a las últimas versiones estables podemos ver cómo utilizan TLS 1.2, la última versión estable recomendada en estos momentos, aunque eso no significa que, si queremos, podamos utilizar el nuevo protocolo TLS en nuestras conexiones. Lo único que tenemos que hacer es entrar en la página web https://tls13.crypto.mozilla.org/, si el navegador es capaz de cargar dicha web, significa que sí soporta y tiene activado TLS 1.3, por lo que podremos navegar por Internet con el último protocolo de seguridad.

Fuente: RedesZone

En comparación con TLS 1.2, algunas de las novedades que se han establecido con este nuevo estándar de seguridad para Internet son:

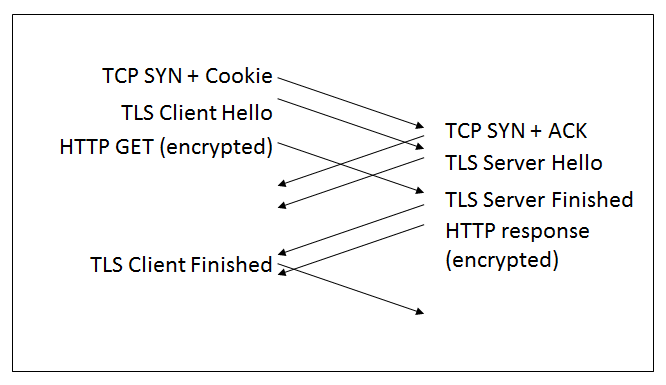

- Modo 0-RTT.

- Se elimina la hora GMT.

- Soporte ECC sin curvas elípticas.

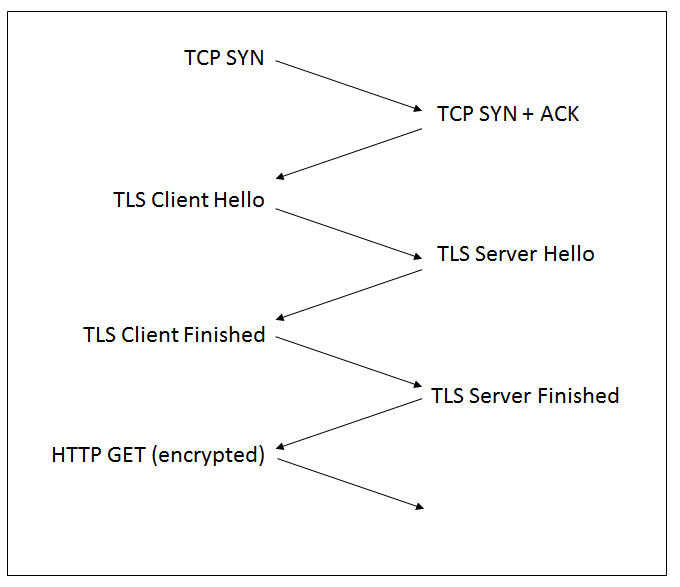

- Un nuevo handshake con el fin de ofrecernos un modo 1-RTT.

- Se eliminan los grupos DHE.

- Eliminado el soporte para compresión de datos, intercambio de claves RSA y DH y todos los sistemas de cifrado que no sean AEAD.

|  |

| 0-RTT en TLS 1.3 | 3-RT en TTLS actual |

TLS 1.3 será un protocolo con mucha más seguridad y mucha menos latencia que sus predecesores

Sin duda, las principales novedades de este nuevo estándar es que elimina todo tipo de algoritmos inseguros, como el MD5 y SHA-224, a favor de nuevos algoritmos mucho más seguros y difiles de romper hoy en día como ChaCha20, Poly1305, Ed25519, x25519 y x448). Además, las negociaciones para establecer las conexiones son mucho más rápidas y seguras gracias a las nuevas funciones como TLS False Start y Zero Round Trip Time (0-RTT).Además, una función importante es que esta versión es invulnerable a los ataques que intentan forzar el uso de una versión inferior de TLS (a fin de poder aprovecharse de las debilidades de ella), acabando definitivamente con este vector de ataque.

TLS 1.3 no tendrá una puerta trasera, aunque sí se ha intentado incluirla

El sector financiero, las grandes empresas de Internet y los gobiernos han estado intentando incluir una puerta trasera en este nuevo estándar que les permitiera descifrar el tráfico cifrado en caso de querer controlar las comunicaciones. Sin embargo, la IETF ha sido clara en su propósito, y ha analizado todos los aspectos del borrador a conciencia para garantizar que esto no ocurría.Cómo utilizar ya mismo las conexiones TLS 1.3 en nuestros navegadores web

Aunque aún menos del 1% de los servidores es compatible con este nuevo estándar de seguridad, los principales navegadores y sistemas operativos modernos sí que lo soportan desde hace ya algún tiempo, aunque no es una opción que venga activada por defecto, al menos de momento.Si queremos empezar a utilizar este nuevo estándar os recomendamos leer el siguiente artículo donde explicamos cómo habilitar el protocolo TLS 1.3 en Google Chrome y Firefox. Otras aplicaciones directamente relacionadas con la seguridad, como OpenSSL 1.1.1, también han implementado ya el uso de este nuevo protocolo seguro.

Compatibilidad de los navegadores

Los navegadores web ya están empezando a implementar TLS 1.3.Mozilla Firefox ha comunicado que a partir de Firefox 52 este protocolo activado por defecto. Para habilitar el uso de este protocolo en Firefox debemos acceder al menú de configuración avanzada del navegador tecleando "about:config" en la barra de direcciones y, una vez dentro, localizar el valor "security.tls.version.max" que es el que nos permite seleccionar la versión máxima de TLS, siendo "3" el valor por defecto (correspondiente a TLS 1.2). Cambiaremos su valor por defecto por "4" y reiniciaremos el navegador. A partir de ahora, nuestro Firefox podrá utilizar el protocolo TLS 1.3 siempre que el servidor remoto lo permita.

Actualmente la última versión estable de Google Chrome 65 es compatible con TLS 1.3 por defecto. Para activar el uso de este protocolo, lo primero que debemos hacer es ir al apartado de configuración avanzada, o "flags" desde nuestro navegador. Para ello, teclearemos en la barra de direcciones "chrome://flags/" y allí buscaremos el apartado "Maximum TLS version enabled", que, por defecto, estará marcado como "Default".

El navegador Microsoft Edge aún no soporta o tiene activado este protocolo de manera predeterminada.

Si queremos comprobar qué versión máxima de TLS está utilizando nuestro navegador por defecto, podemos hacerlo desde el siguiente enlace. En ambos navegadores actualizados a las últimas versiones estables podemos ver cómo utilizan TLS 1.2, la última versión estable recomendada en estos momentos, aunque eso no significa que, si queremos, podamos utilizar el nuevo protocolo TLS en nuestras conexiones. Lo único que tenemos que hacer es entrar en la página web https://tls13.crypto.mozilla.org/, si el navegador es capaz de cargar dicha web, significa que sí soporta y tiene activado TLS 1.3, por lo que podremos navegar por Internet con el último protocolo de seguridad.

Fuente: RedesZone

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!