Coldroot: malware para macOS "Open Source"

Los usuarios de dispositivos con el sistema operativo de los de Cupertino en el punto de mira de los ciberdelincuentes: los expertos han bautizado a este malware como Coldroot. Se trata de un software malicioso que posee como función principal la de recopilar toda la información que se introduzca a través del teclado.

Indican que se trata de una amenaza cuyo código ya fue compartido en marzo de 2016. Desde entonces, su presencia en la red no ha sido destacable, al menos hasta este momento. Es ahora cuando más se está notando la distribución de esta amenaza entre los usuarios del sistema operativo de escritorio de la empresa de la manzana mordida. Además, el código aún continúa disponible en GitHub, lo que puede fomentar un repunte de su uso si se observa que este proceso obtiene resultados positivos.Incluso hay un video sobre su uso.

Sin lugar a dudas, lo que más preocupa a los expertos en seguridad es que, por el momento, la amenaza no se detecte por las herramientas de seguridad, puestos que se comercializa en la Dark Web desde el año pasado.

Sin lugar a dudas, lo que más preocupa a los expertos en seguridad es que, por el momento, la amenaza no se detecte por las herramientas de seguridad, puestos que se comercializa en la Dark Web desde el año pasado.

En el caso de macOS, solo los usuarios de High Sierra quedarían fuera del grupo de objetivos potenciales y han determinado que también está disponible el código para Windows. Esto quiere decir que, si no se está haciendo ya, es probable que pronto se comience a difundir el troyano de acceso remoto para los equipos que ejecuten el de Redmond. En este capítulo, ni siquiera los equipos con distribuciones Linux/Unix se salvan.

En el caso de macOS, solo los usuarios de High Sierra quedarían fuera del grupo de objetivos potenciales y han determinado que también está disponible el código para Windows. Esto quiere decir que, si no se está haciendo ya, es probable que pronto se comience a difundir el troyano de acceso remoto para los equipos que ejecuten el de Redmond. En este capítulo, ni siquiera los equipos con distribuciones Linux/Unix se salvan.

Teniendo en cuenta los sistemas operativos que la amenaza abarca, pocos entienden el por qué no se ha utilizado de forma masiva hasta este momento, sobre todo, después de comprobar que pasa desapercibido entre las herramientas de seguridad.

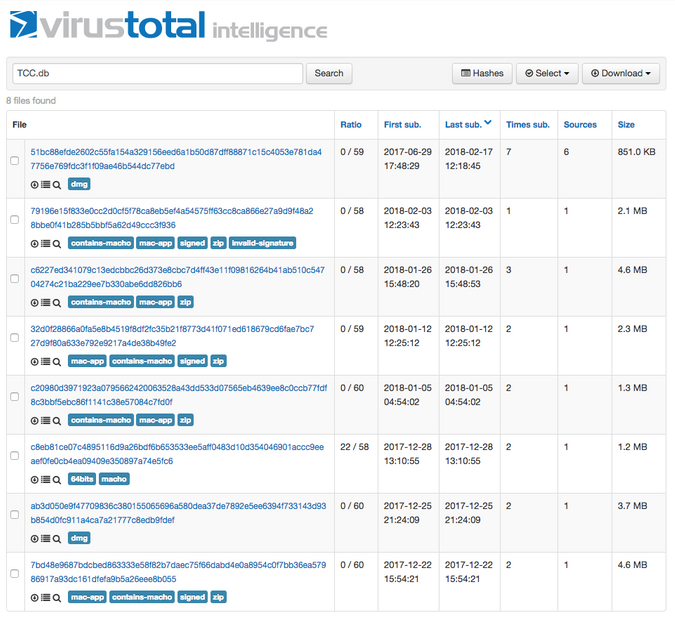

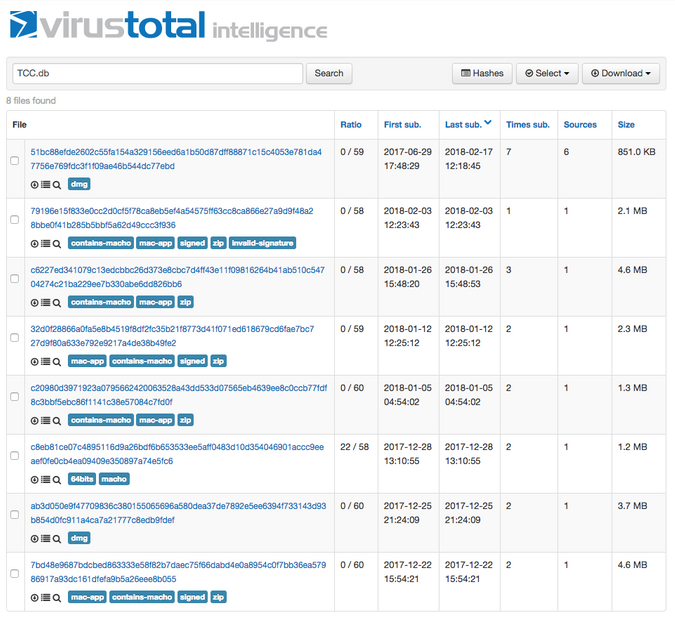

Posteriormente, establecerá la comunicación con un servidor remoto. Después de estos, comienza la actividad de recopilación de información. En primer lugar, las credenciales de acceso a la cuenta de macOS a través de un pop-up falso. Cuando se le ofrecen estos permisos, el RAT se pone manos a la obra. Su misión: modificar TCC.db para realizar una recopilación completa de la información introducida en el sistema.

Mientras no se indique lo contrario desde el servidor de control, la amenaza recopilará toda la información que se encuentre dentro de su alcance. Obviamente, introducida a través del teclado.

Fuente: HackRead | RedesZone

Indican que se trata de una amenaza cuyo código ya fue compartido en marzo de 2016. Desde entonces, su presencia en la red no ha sido destacable, al menos hasta este momento. Es ahora cuando más se está notando la distribución de esta amenaza entre los usuarios del sistema operativo de escritorio de la empresa de la manzana mordida. Además, el código aún continúa disponible en GitHub, lo que puede fomentar un repunte de su uso si se observa que este proceso obtiene resultados positivos.Incluso hay un video sobre su uso.

Teniendo en cuenta los sistemas operativos que la amenaza abarca, pocos entienden el por qué no se ha utilizado de forma masiva hasta este momento, sobre todo, después de comprobar que pasa desapercibido entre las herramientas de seguridad.

¿Qué sucede cuando la amenaza llega a los sistemas?

En el caso de macOS, una vez se realiza la descarga del archivo com.apple.audio.driver2.app, el usuario realiza la ejecución de lo que en principio parece un software de audio. Pero nada más lejos de la realidad, es la amenaza. Lo primero que hará es solicitar permisos de administrador al usuario durante el proceso de instalación. En la mayoría de los casos (por no decir en casi todos) el usuario hará caso omiso de este detalle, procediendo con la instalación del software.Posteriormente, establecerá la comunicación con un servidor remoto. Después de estos, comienza la actividad de recopilación de información. En primer lugar, las credenciales de acceso a la cuenta de macOS a través de un pop-up falso. Cuando se le ofrecen estos permisos, el RAT se pone manos a la obra. Su misión: modificar TCC.db para realizar una recopilación completa de la información introducida en el sistema.

Mientras no se indique lo contrario desde el servidor de control, la amenaza recopilará toda la información que se encuentre dentro de su alcance. Obviamente, introducida a través del teclado.

Fuente: HackRead | RedesZone

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!