La semana pasada, los investigadores de AdGuard descubrieron que algunos sitios populares de transmisión de video y streaming, incluidos Openload, Streamango, Rapidvideo y OnlineVideoConverter, "secuestran" ciclos de CPU de sus cientos de millones de visitantes para realizar minería de la criptomoneda Monero.

Ahora, Kaspersky Lab descubrió un nuevo malware de Android que es capaz de realizar una gran cantidad de actividades maliciosas, desde la minería de criptomonedas hasta el lanzamiento de ataques Distributed Denial of Service (DDoS).

Apodado Loapi, este nuevo Troyano de Android puede incluso hacer explotar un dispositivo móvil. Los investigadores descubrieron que el malware mina la criptomoneda Monero con tanta intensidad que destruye un teléfono con sólo dos días de pruebas, lo que provocó que la batería se abultara y deformara la cubierta del teléfono.

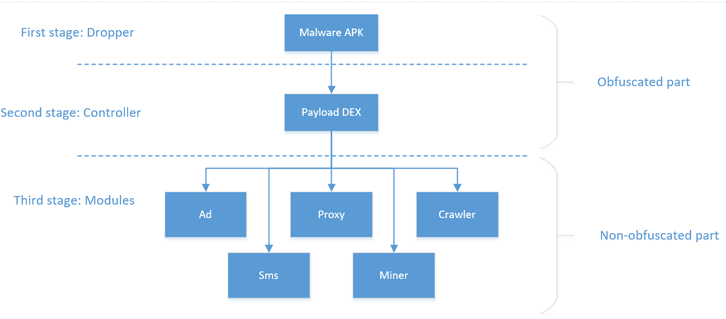

Descrito como un "jack-of-all-trades" por los investigadores, Loapi tiene una arquitectura modular que le permite llevar a cabo una variedad de actividades maliciosas, incluyendo la minería de la criptomoneda Monero, el lanzamiento de ataques DDoS, el bombardeo de usuarios infectados con anuncios constantes, la redirección web tráfico, envío de mensajes de texto y descarga e instalación de otras aplicaciones.

Según los investigadores, los ciberdelincuentes detrás de Loapi son los mismos responsables del malware Podec. Sus autores están distribuyendolo a través de tiendas de aplicaciones de terceros y anuncios en línea que se presentan como "aplicaciones para soluciones antivirus populares e incluso un famoso sitio pornográfico".

Loapi suplanta al menos 20 variaciones de aplicaciones de contenido para adultos y software antivirus legítimo de AVG, DFNDR de Psafe, Kaspersky Lab, Norton, Avira, Dr. Web y CM Security, entre otros.

Los investigadores también dijeron que el malware "combate agresivamente cualquier intento de revocar los permisos del administrador de dispositivos" bloqueando la pantalla y cerrando las ventanas del teléfono por sí mismo.

Loapi se comunica con servidores C&C, incluidos el módulo publicitario, el módulo SMS y el módulo de minería, el rastreador web y el módulo proxy, para realizar diferentes funciones en el dispositivo infectado. Al conectarse con uno de estos servidores, Loapi envía una lista de aplicaciones antivirus legítimas que representan un peligro, avisa al usuario que la aplicación real es malware e insta al usuario a eliminarla mostrando la ventana emergente en un bucle hasta que el usuario finalmente la elimina.

"Loapi es un representante interesante del mundo de las aplicaciones maliciosas de Android. Sus creadores han implementado casi todo el espectro de técnicas para atacar dispositivos: el troyano puede suscribir a los usuarios a servicios pagas, envia mensajes SMS a cualquier número, genera tráfico para ganar dinero mostrando publicidades, usa el poder de cómputo del dispositivo para minar criptomonedas y es capaz de realizar una variedad de acciones en Internet en nombre del usuario y dispositivo", concluyeron los investigadores.

Afortunadamente, Loapi no logró abrirse paso en Google Play Store, por lo que los usuarios que se atienen a las descargas de la tienda de aplicaciones oficial no se ven afectados por el malware. Sin embargo, se le recomienda permanecer alerta incluso cuando descargue aplicaciones de Play Store.

Fuente: The Hacker News

Recomendaciones para detectarlo y sacárselo de encima?

ResponderBorrar