Foxit soluciona dos 0-Day

Foxit Software solucionó un par de vulnerabilidades 0-Day en su lector de PDF Foxit Reader y PhantomPDF, su software de edición de PDF.

Las vulnerabilidades fueron reportadas por Zero Day Initiative (ZDI) hace varias semanas. En mayo Foxit dijo que no podía reproducir los problemas que ZDI describía y que no solucionaría las vulnerabilidades porque podrían ser mitigadas a través del Modo Seguro del software. Ahora han cambiado de opinión luego de que ZDI revelara los detalles de los errores.

En un post, ZDI dio a conocer detalles sobre ambas vulnerabilidades: CVE-2017-10952 y CVE-2017-10951.

En un post, ZDI dio a conocer detalles sobre ambas vulnerabilidades: CVE-2017-10952 y CVE-2017-10951.

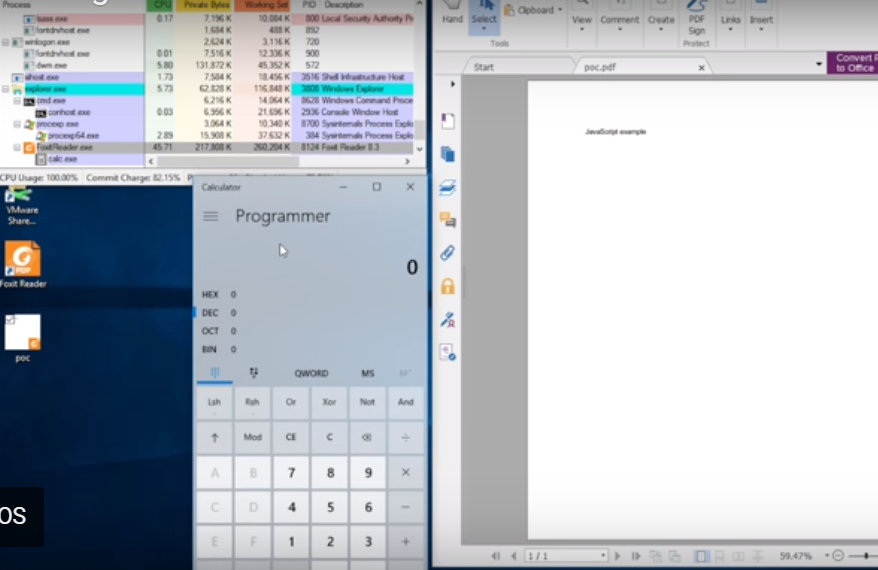

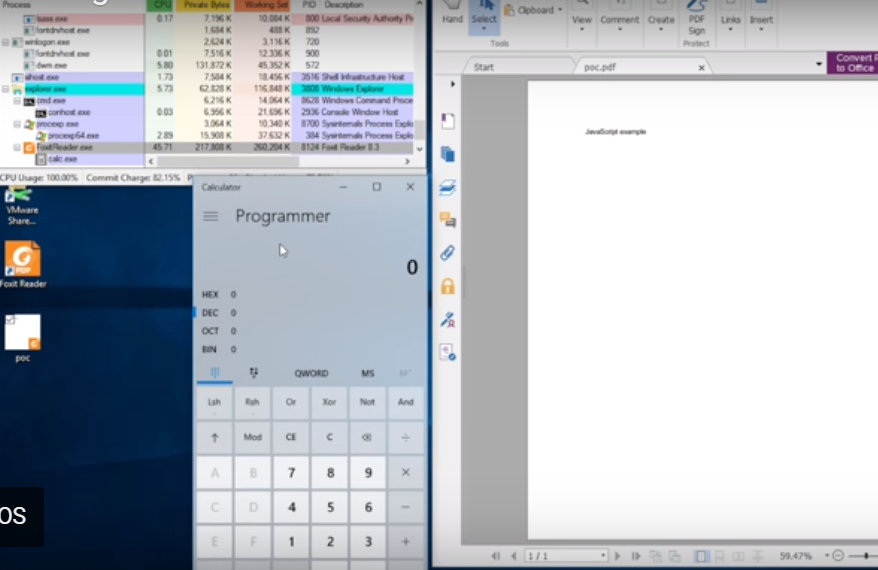

Ariele Caltabiano y Steven Seeley, los investigadores que encontraron los bugs, descubrieron que podrían ser activados a través de la API JavaScript de Foxit Reader. Las vulnerabilidades permiten inyección de comandos y la escritura de archivos y pueden ser explotadas si un atacante evita el Modo de Lectura Segura, una característica añadida a Foxit en 2010 para prevenir acciones dañinas en archivos PDF.

El modo de lectura segura está habilitado de forma predeterminada en PhantomPDF y Foxit Reader, pero un usuario puede desactivarlo a través de la configuración de preferencias. Asumiendo que un atacante podría conseguir que una víctima visite una página maliciosa o abra un archivo malicioso, la vulnerabilidad de escritura de archivos podría permitir a un atacante remoto ejecutar código arbitrario en el sistema. El fallo está en la función JavaScript "saveAs".

La segunda vulnerabilidad de inyección de comandos, también podría permitir a un atacante ejecutar código arbitrario bajo las mismas condiciones. Ese fallo está en el método app.launchURL del software. "El problema se debe a la falta de validación adecuada de una cadena suministrada por el usuario antes de usarla para ejecutar una llamada al sistema", dijeron desde ZDI el pasado 17 de agosto. "Un atacante puede aprovechar esta vulnerabilidad para ejecutar código bajo el contexto del proceso actual".

Foxit aclaró el martes que planea agregar una mitigación a ambos lectores de PDF para asegurarse de que sólo los documentos certificados pueden ejecutar funciones JavaScript cuando el modo de lectura segura esté desactivado. El código "verificará si el documento está firmado digitalmente por una persona verificable / confiable de la entidad. Esto hace que el software de Foxit sea equivalente a lo que hace Adobe" según la compañía.

Se recomienda actualizar PDF Foxit Reader y PhantomPDF a la versión 8.3.2 o superior.

Fuente: ThreatPost

Las vulnerabilidades fueron reportadas por Zero Day Initiative (ZDI) hace varias semanas. En mayo Foxit dijo que no podía reproducir los problemas que ZDI describía y que no solucionaría las vulnerabilidades porque podrían ser mitigadas a través del Modo Seguro del software. Ahora han cambiado de opinión luego de que ZDI revelara los detalles de los errores.

Ariele Caltabiano y Steven Seeley, los investigadores que encontraron los bugs, descubrieron que podrían ser activados a través de la API JavaScript de Foxit Reader. Las vulnerabilidades permiten inyección de comandos y la escritura de archivos y pueden ser explotadas si un atacante evita el Modo de Lectura Segura, una característica añadida a Foxit en 2010 para prevenir acciones dañinas en archivos PDF.

El modo de lectura segura está habilitado de forma predeterminada en PhantomPDF y Foxit Reader, pero un usuario puede desactivarlo a través de la configuración de preferencias. Asumiendo que un atacante podría conseguir que una víctima visite una página maliciosa o abra un archivo malicioso, la vulnerabilidad de escritura de archivos podría permitir a un atacante remoto ejecutar código arbitrario en el sistema. El fallo está en la función JavaScript "saveAs".

La segunda vulnerabilidad de inyección de comandos, también podría permitir a un atacante ejecutar código arbitrario bajo las mismas condiciones. Ese fallo está en el método app.launchURL del software. "El problema se debe a la falta de validación adecuada de una cadena suministrada por el usuario antes de usarla para ejecutar una llamada al sistema", dijeron desde ZDI el pasado 17 de agosto. "Un atacante puede aprovechar esta vulnerabilidad para ejecutar código bajo el contexto del proceso actual".

Foxit aclaró el martes que planea agregar una mitigación a ambos lectores de PDF para asegurarse de que sólo los documentos certificados pueden ejecutar funciones JavaScript cuando el modo de lectura segura esté desactivado. El código "verificará si el documento está firmado digitalmente por una persona verificable / confiable de la entidad. Esto hace que el software de Foxit sea equivalente a lo que hace Adobe" según la compañía.

Se recomienda actualizar PDF Foxit Reader y PhantomPDF a la versión 8.3.2 o superior.

Fuente: ThreatPost

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!