Dos nuevos ransomware para Android

Expertos en seguridad han alertado que se está llevando a cabo una campaña de distribución de los ransomware Koler y Marcher, dos ransomware para el sistema operativo Android.

En una ola reciente de esta semana, Marcher se está disfrazando de Adobe Flash Player. Al abrir un sitio dañino, se le informa al usuario que el reproductor de Flash del dispositivo está desactualizado y que debe descargar "Adobe_Flash_2016.apk". El malware también guiará al usuario para deshabilitar la seguridad y permitir la instalación de aplicaciones de terceros.

Los usuarios que se ven afectados por esta amenaza sufren un bloqueo de la pantalla del terminal. Es decir, no se centra en el bloqueo de los archivos, pero sí en la imposibilidad de que el usuario acceda al funcionamiento habitual del terminal móvil y a estos.

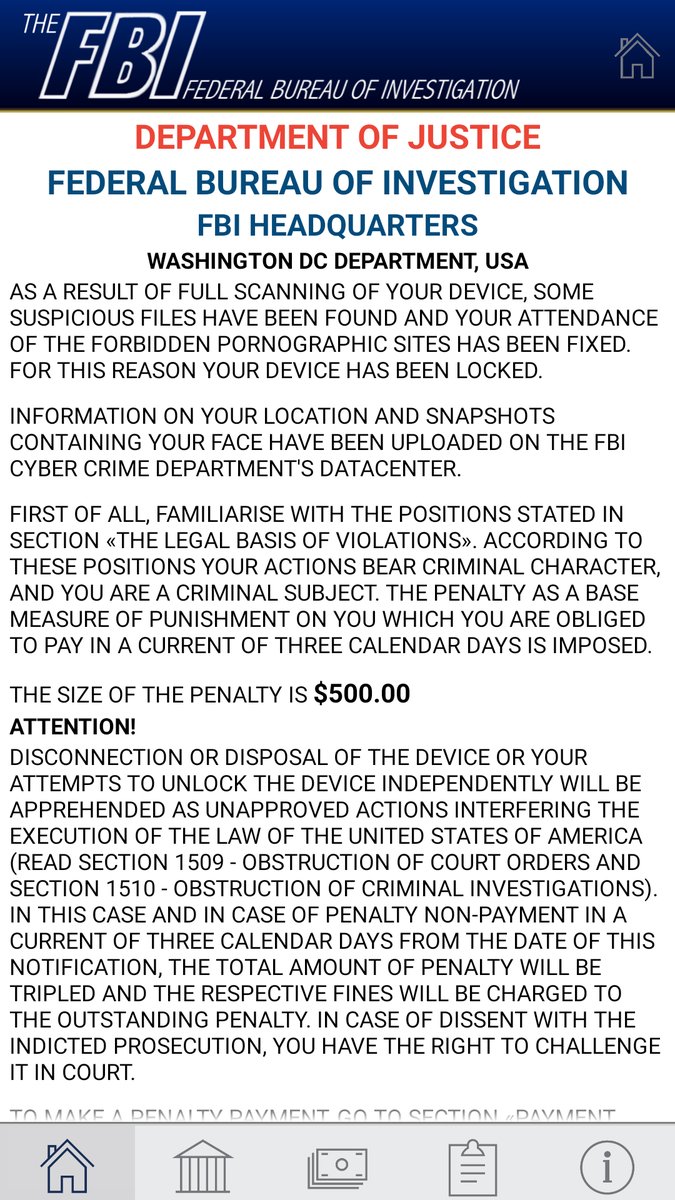

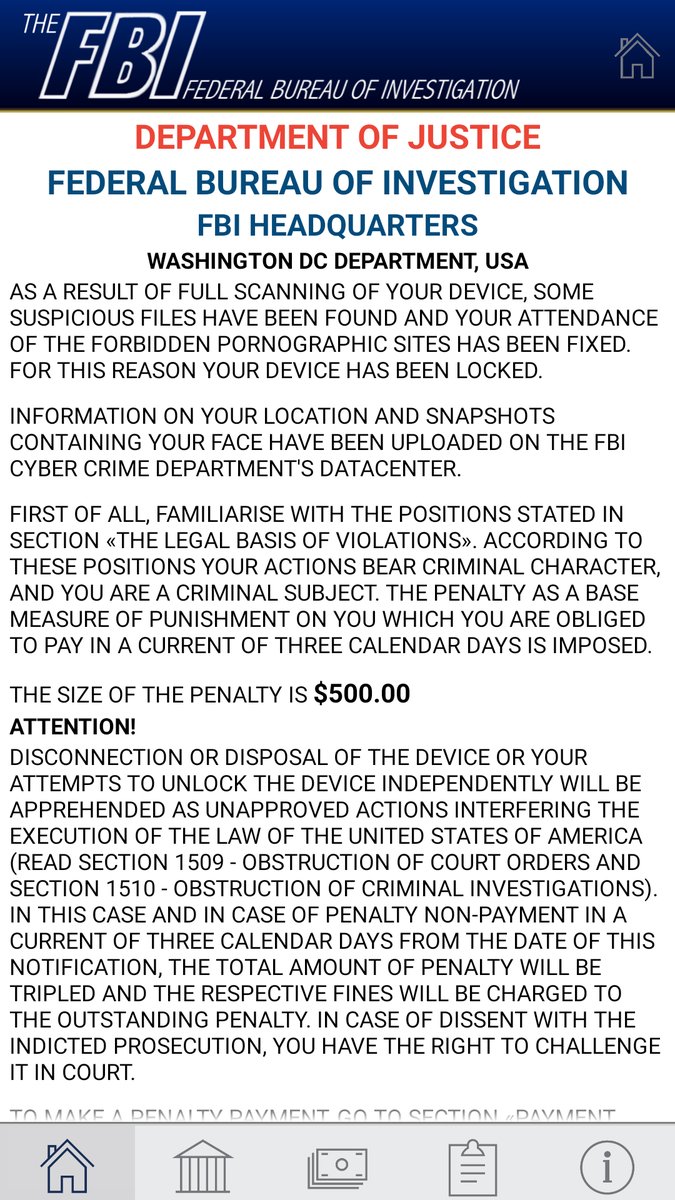

Una vez descargada e instalada la aplicación, los usuarios se encuentran con una pantalla que bloquea el terminal. Los ciberdelincuentes se han valido de la imagen del FBI para informar al usuario sobre un bloqueo que afecta a su dispositivo, siendo necesario el abono de una cantidad para que se realice la retirada de este "bloqueo".

Desde ESET ofrecen más detalles de esta infección. Además de utilizar tiendas de aplicaciones no oficiales, se valen de la imagen de PornHub para distribuir estas copias falsas. Un claro indicativo es la cantidad de permisos innecesarios que se solicitan durante el proceso de instalación. Sin embargo, esto es algo que muchos usuarios no tienen en cuenta.

La posibilidad existente, y tal vez la más rápida, es recurrir el bootloader gracias a la combinación de teclas que posee nuestro terminal. Una vez ahí se puede restablecer el sistema operativo a valores de fábrica. Antes de nada, hay que contar con que es probable que se produzca una pérdida de información. Si se poseen copias de seguridad que se realizan de forma periódica podría ser una pérdida de información mínima.

Fuente: Zscaler | Bleeping Computer

Marcher

Marcher es un malware bancario que roba información financiera de los usuarios, como credenciales de banca en línea y detalles de tarjetas de crédito. Hemos observado que Marcher evolucionó con el tiempo, utilizando nuevos trucos y mecanismos de entrega. Los autores están utilizando nuevas técnicas para propagar infecciones, tales como señuelos pornográficos y promoción entorno a nuevos juegos.En una ola reciente de esta semana, Marcher se está disfrazando de Adobe Flash Player. Al abrir un sitio dañino, se le informa al usuario que el reproductor de Flash del dispositivo está desactualizado y que debe descargar "Adobe_Flash_2016.apk". El malware también guiará al usuario para deshabilitar la seguridad y permitir la instalación de aplicaciones de terceros.

Los usuarios que se ven afectados por esta amenaza sufren un bloqueo de la pantalla del terminal. Es decir, no se centra en el bloqueo de los archivos, pero sí en la imposibilidad de que el usuario acceda al funcionamiento habitual del terminal móvil y a estos.

Koler

En esta nueva campaña de distribución de Koler, el funcionamiento es idéntico y no se ha añadido ningún cambio, o al menos a simple vista. La nueva campaña de distribución tiene como protagonistas las tiendas de aplicaciones no oficiales. Es en estas donde se han publicaciones aplicaciones falsas que sobre el papel ofrecen acceso a contenido pornográfico. Sin embargo, esto no es así y se trata de un cebo para llamar la atención de los usuarios.Una vez descargada e instalada la aplicación, los usuarios se encuentran con una pantalla que bloquea el terminal. Los ciberdelincuentes se han valido de la imagen del FBI para informar al usuario sobre un bloqueo que afecta a su dispositivo, siendo necesario el abono de una cantidad para que se realice la retirada de este "bloqueo".

Desde ESET ofrecen más detalles de esta infección. Además de utilizar tiendas de aplicaciones no oficiales, se valen de la imagen de PornHub para distribuir estas copias falsas. Un claro indicativo es la cantidad de permisos innecesarios que se solicitan durante el proceso de instalación. Sin embargo, esto es algo que muchos usuarios no tienen en cuenta.

Estoy afectado ¿cómo puedo eliminar estos ransomware?

Se trata de una amenaza molesta en lo que se refiere a funcionamiento, ya que no permite acceder al Gestor de aplicaciones y proceder con su eliminación.La posibilidad existente, y tal vez la más rápida, es recurrir el bootloader gracias a la combinación de teclas que posee nuestro terminal. Una vez ahí se puede restablecer el sistema operativo a valores de fábrica. Antes de nada, hay que contar con que es probable que se produzca una pérdida de información. Si se poseen copias de seguridad que se realizan de forma periódica podría ser una pérdida de información mínima.

Fuente: Zscaler | Bleeping Computer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!