Ransomware afecta a macOS

El ransomware criptográfico se ha vuelto inmensamente popular entre los cibercriminales y, si bien generalmente apunta a sistemas Windows de escritorio, también hemos visto máquinas con Linux o macOS que fueron comprometidas por esta amenaza en 2016. Por ejemplo, KillDisk afectó a Linux y KeRanger atacó a OS X.

A principios de la semana pasada, vimos una nueva campaña dirigida a los usuarios de Apple. Este nuevo ransomware, detectado por ESET como OSX/Filecoder.E, está escrito en Swift. Se propaga en sitios de distribución de BitTorrent y se llama a sí mismo "Patcher", una aparente aplicación para piratear software popular.

El torrent contiene un único archivo ZIP, el bundle de una aplicación. Vimos dos "Patchers" falsos: uno para Adobe Premiere Pro y uno para Microsoft Office para macOS. Ten en cuenta que nuestra búsqueda no fue exhaustiva, por lo que podría haber más dando vueltas.

En líneas generales, la aplicación está pobremente codificada. La ventana tiene un fondo transparente, el cual distrae y confunde, como podrás ver en la siguiente imagen. Además, es imposible volver a abrir la ventana si fue cerrada.

Luego, el ransomware genera una string aleatoria de 25 caracteres para usar como llave para cifrar. Se usa la misma llave para todos los archivos, que están enumerados con la herramienta de línea de comandos find; la herramienta ZIP se usa entonces para almacenar el archivo en un compartimiento cifrado.

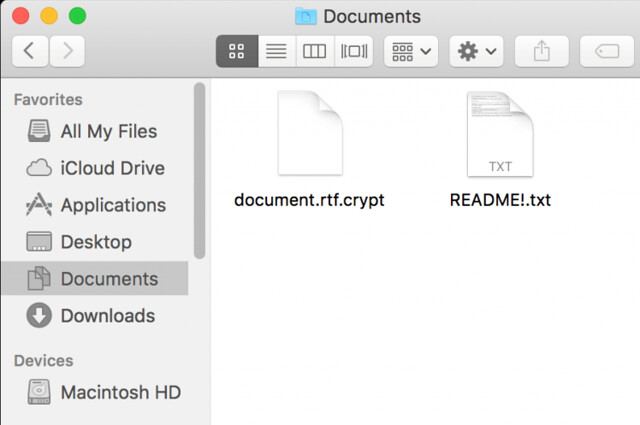

Finalmente, el archivo original se borra con rm y se cambia la hora de última modificación del archivo a la medianoche del 13 de febrero de 2010, con el comando touch. El motivo de este cambio no está claro. Luego de encargarse del directorio /Users, la amenaza hace lo mismo en el almacenamiento externo y de red que se encuentra en /Volumes.

Finalmente, el archivo original se borra con rm y se cambia la hora de última modificación del archivo a la medianoche del 13 de febrero de 2010, con el comando touch. El motivo de este cambio no está claro. Luego de encargarse del directorio /Users, la amenaza hace lo mismo en el almacenamiento externo y de red que se encuentra en /Volumes.

Cuando ya fueron cifrados todos los archivos, hay una parte de código que intentará anular todo el espacio libre en la partición root con diskutil, pero la ruta de acceso a la herramienta en el malware es incorrecta. Intenta ejecutar /usr/bin/diskutil, aunque la ruta correcta a diskutil en macOS es /usr/sbin/diskutil.

También significa que no hay forma de que ellos puedan proveer una forma de descifrar los archivos a quienes paguen el rescate. Por lo tanto, en este caso y como en muchos otros, pagar no hará que se recupere la información comprometida, y ese es uno de los motivos por los que nunca recomendamos pagar el rescate.

A su vez, la contraseña de ZIP aleatoria se genera con arc4random_uniform, el cual se considera un generador de números aleatorios seguro, por lo que sería difícil de adivinar. Además, la llave es demasiado larga como para obtenerla por fuerza bruta en un tiempo razonable.

Fuente: WeLiveSecurity

A principios de la semana pasada, vimos una nueva campaña dirigida a los usuarios de Apple. Este nuevo ransomware, detectado por ESET como OSX/Filecoder.E, está escrito en Swift. Se propaga en sitios de distribución de BitTorrent y se llama a sí mismo "Patcher", una aparente aplicación para piratear software popular.

El torrent contiene un único archivo ZIP, el bundle de una aplicación. Vimos dos "Patchers" falsos: uno para Adobe Premiere Pro y uno para Microsoft Office para macOS. Ten en cuenta que nuestra búsqueda no fue exhaustiva, por lo que podría haber más dando vueltas.

En líneas generales, la aplicación está pobremente codificada. La ventana tiene un fondo transparente, el cual distrae y confunde, como podrás ver en la siguiente imagen. Además, es imposible volver a abrir la ventana si fue cerrada.

Proceso de cifrado de archivos

Al hacer clic en el botón "Start", que se muestra en la imagen del Patcher de Adobe Premiere Pro más arriba, comienza el proceso de cifrado. Se copia un archivo llamado "README!.txt" en todos los directorios del usuario, como Documentos e Imágenes; su contenido se muestra más abajo en este artículo.Luego, el ransomware genera una string aleatoria de 25 caracteres para usar como llave para cifrar. Se usa la misma llave para todos los archivos, que están enumerados con la herramienta de línea de comandos find; la herramienta ZIP se usa entonces para almacenar el archivo en un compartimiento cifrado.

Cuando ya fueron cifrados todos los archivos, hay una parte de código que intentará anular todo el espacio libre en la partición root con diskutil, pero la ruta de acceso a la herramienta en el malware es incorrecta. Intenta ejecutar /usr/bin/diskutil, aunque la ruta correcta a diskutil en macOS es /usr/sbin/diskutil.

No hay descifrado posible, ni siquiera en manos del autor

Hay un gran problema con este ransomware: no tiene ningún código para comunicarse con un servidor de C&C. Esto significa que no hay forma de que la llave que se usó para cifrar los archivos pueda ser enviada a los operadores del malware.También significa que no hay forma de que ellos puedan proveer una forma de descifrar los archivos a quienes paguen el rescate. Por lo tanto, en este caso y como en muchos otros, pagar no hará que se recupere la información comprometida, y ese es uno de los motivos por los que nunca recomendamos pagar el rescate.

A su vez, la contraseña de ZIP aleatoria se genera con arc4random_uniform, el cual se considera un generador de números aleatorios seguro, por lo que sería difícil de adivinar. Además, la llave es demasiado larga como para obtenerla por fuerza bruta en un tiempo razonable.

Fuente: WeLiveSecurity

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!