Vulnerabilidad 0-Day de Wordpress permite hackeo de miles de sitios

Oa vulnerabilidad zero-day descubierta en WordPress la semana pasada ha dejado expuestos a miles de sitios web que han terminado hackeados. La vulnerabilidad fue parcheada de forma silenciosa antes de que los hackers pudiesen provocar un daño mayor que habría afectado a millones de instalaciones de WordPress en todo el mundo.

Con el fin de evitar la exposición de los sitios web, la comunidad de WordPress retrasó más de una semana la divulgación de la vulnerabilidad para trabajar con expertos en seguridad y compañías de hosting en la creación de un parche definitivo, que tendría que ser libreado poco después de que la vulnerabilidad se hiciera pública.

Pero incluso después de haber hecho esfuerzos por proteger a los usuarios, miles de administradores web no actualizaron a tiempo sus sitios web, haciendo que estos quedasen expuestos a ataques hacker que han terminado por llevárselos por delante. Aunque WordPress incluye un mecanismo de actualización automático, algunos administradores lo desactivan debido a que hacen uso de entornos críticos y necesitan probar los parches antes de aplicarlos.

Entre los sitios web afectados se puede destacar el blog de la popular distribución Linux openSUSE (news.opensuse.org), que pudo ser restituido rápidamente sin que más partes de la infraestructura del sitio web quedasen afectadas por la vulnerabilidad hallada en WordPress.

La vulnerabilidad residía en la API REST de WordPress y podía ser explotada para provocar nuevos fallos. Esto permitía, por ejemplo, a un atacante no autenticado poder borrar páginas o modificar todas las páginas en una versión no parcheada del CMS y redirigir a los visitantes hacia otros exploits y ataques.

La vulnerabilidad residía en la API REST de WordPress y podía ser explotada para provocar nuevos fallos. Esto permitía, por ejemplo, a un atacante no autenticado poder borrar páginas o modificar todas las páginas en una versión no parcheada del CMS y redirigir a los visitantes hacia otros exploits y ataques.

El investigador en seguridad Sucuri, que fue quien reportó de forma privada la vulnerabilidad a WordPress, ha dicho que esta empezó a ser explotada menos de 48 horas después de ser divulgada, encontrando hasta el momento 4 campañas diferentes para atacar sitios web que usan una versión no parcheada del CMS.

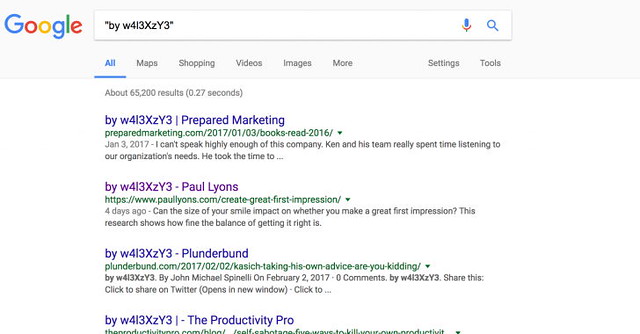

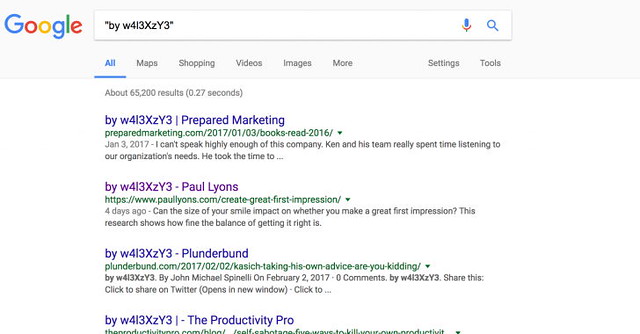

La más exitosa de esas campañas consiguió hackear 66.000 sitios web substituyendo el título de la cabecera por “Hacked by”, mientras que el resto de campañas tuvieron un impacto mucho menor, sumando alrededor de 1.000 entre todas. Además del ataque hacker y la modificación de los contenidos, también se ha detectado operaciones de SEO black hat con el fin de difundir spam y obtener un mejor posicionamiento en los motores de búsqueda, por lo que los atacantes posiblemente estén menetizando sus acciones.

Se recomienda a los administradores de sitios WordPress que actualicen a la versión 4.7.2 cuanto antes para evitar los ataques a través de la vulnerabilidad que hemos cubierto en esta noticia.

Fuente: Muy Seguridad | The Hacker News | CIO

Con el fin de evitar la exposición de los sitios web, la comunidad de WordPress retrasó más de una semana la divulgación de la vulnerabilidad para trabajar con expertos en seguridad y compañías de hosting en la creación de un parche definitivo, que tendría que ser libreado poco después de que la vulnerabilidad se hiciera pública.

Pero incluso después de haber hecho esfuerzos por proteger a los usuarios, miles de administradores web no actualizaron a tiempo sus sitios web, haciendo que estos quedasen expuestos a ataques hacker que han terminado por llevárselos por delante. Aunque WordPress incluye un mecanismo de actualización automático, algunos administradores lo desactivan debido a que hacen uso de entornos críticos y necesitan probar los parches antes de aplicarlos.

Entre los sitios web afectados se puede destacar el blog de la popular distribución Linux openSUSE (news.opensuse.org), que pudo ser restituido rápidamente sin que más partes de la infraestructura del sitio web quedasen afectadas por la vulnerabilidad hallada en WordPress.

El investigador en seguridad Sucuri, que fue quien reportó de forma privada la vulnerabilidad a WordPress, ha dicho que esta empezó a ser explotada menos de 48 horas después de ser divulgada, encontrando hasta el momento 4 campañas diferentes para atacar sitios web que usan una versión no parcheada del CMS.

La más exitosa de esas campañas consiguió hackear 66.000 sitios web substituyendo el título de la cabecera por “Hacked by”, mientras que el resto de campañas tuvieron un impacto mucho menor, sumando alrededor de 1.000 entre todas. Además del ataque hacker y la modificación de los contenidos, también se ha detectado operaciones de SEO black hat con el fin de difundir spam y obtener un mejor posicionamiento en los motores de búsqueda, por lo que los atacantes posiblemente estén menetizando sus acciones.

Se recomienda a los administradores de sitios WordPress que actualicen a la versión 4.7.2 cuanto antes para evitar los ataques a través de la vulnerabilidad que hemos cubierto en esta noticia.

Fuente: Muy Seguridad | The Hacker News | CIO

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!