Bug crítico en PHPMailer, SwiftMailer y ZendMail (Parchea!)

Se han descubierto vulnerabilidades críticas en PHPMailer, SwiftMailer, y ZendMail, las bibliotecas Open Source de PHP más utilizadas para enviar correos electrónicos, utilizadas por millones de usuarios en todo el mundo.

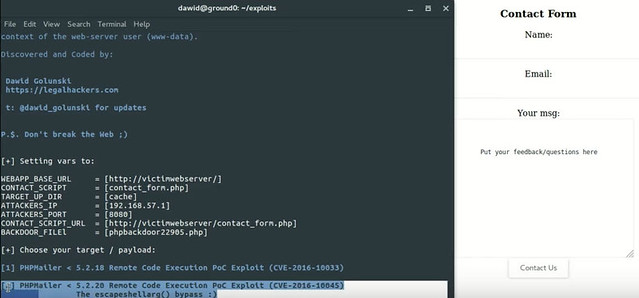

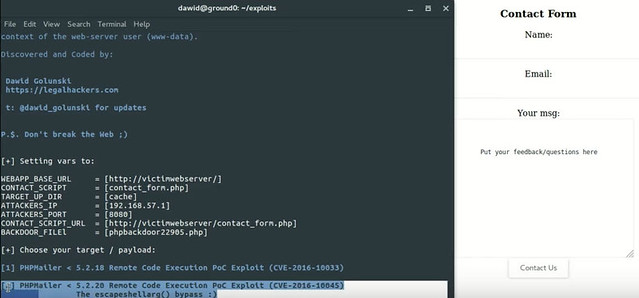

La primera vulnerabilidad en PHPMailer fue descubierta en diciembre por el investigador en seguridad polaco Dawid Golunski, de Legal Hackers, y se le ha asignado el código CVE-2016-100033. Posteriormente el mismo investigador fue capaz de explotar vulnerabilidades similares en las otras versiones y bibliotecas y se les asignaron los códigos CVE-2016-10045 (PHPMailer < 5.2.20), CVE-2016-10074 (SwiftMailer) y CVE-2016-10034 (ZendMail).

La primera vulnerabilidad en PHPMailer fue descubierta en diciembre por el investigador en seguridad polaco Dawid Golunski, de Legal Hackers, y se le ha asignado el código CVE-2016-100033. Posteriormente el mismo investigador fue capaz de explotar vulnerabilidades similares en las otras versiones y bibliotecas y se les asignaron los códigos CVE-2016-10045 (PHPMailer < 5.2.20), CVE-2016-10074 (SwiftMailer) y CVE-2016-10034 (ZendMail).

Según demuestra el investigador, con estas vulnerabilidades un atacante podría ejecutar código arbitrario de forma remota en el contexto del servidor web y comprometer componentes de la aplicación web objetivo como los formularios de contacto y retroalimentación, formularios de registro, restablecimientos de contraseñas y otros mecanismos que terminen emitiendo correos electrónicos.

Por suerte los desarrolladores de PHPMailer han parcheado la vulnerabilidad nada más ser descubierta en la versión 5.2.18 y 5.2.20. Todas las versiones anteriores son vulnerables, por lo que se recomienda llevar a cabo el proceso de actualización de esta biblioteca de PHP. ZendMail también publicó el parche correspondiente, al igual que SwiftMailer.

Según demuestra el investigador, con estas vulnerabilidades un atacante podría ejecutar código arbitrario de forma remota en el contexto del servidor web y comprometer componentes de la aplicación web objetivo como los formularios de contacto y retroalimentación, formularios de registro, restablecimientos de contraseñas y otros mecanismos que terminen emitiendo correos electrónicos.

Pruebas de Concepto y exploits

Golunski lanzó un exploit 3-in-1 nombrado PwnScriptum para explotar las vulnerabilidades en PHPMailer, SwiftMailer, and ZendMail y ha creado las PoCs para cada uno de ellos:- PHPMailer < 5.2.18 Remote Code Execution (CVE-2016-10033)

- PHPMailer < 5.2.20 Remote Code Execution (CVE-2016-10045)

- SwiftMailer <= 5.4.5-DEV

- Zend Framework / zend-mail < 2.4.11 - Remote Code Execution (CVE-2016-10034)

Por lo que estuve viendo esto solo funciona si el /var/www/sitiovulnerable.com/cache tiene permisos de Write para el usuario www-data.. sino tiene permisos no funciona.

ResponderBorrar