Malware infectan dispositivos IoT

La fragmentación del mercado de IoTs y dispositivos conectados a Internet es una pesadilla de seguridad, debido a la medidas de protección de los proveedores. Investigadores en seguridad ESET han descubierto una un malware que está apuntando a dispositivos integrados tales como routers y otros dispositivos y puntos de acceso inalámbrico.

Denominado KTN-Remastered or KTN-RM (Remaiten), este malware es una combinación de Tsunami (o Kaiten), un bot IRC utilizado para lanzar ataques de denegación de servicio distribuida (DDoS); y Gafgyt que utiliza el protocolo Telnet para la exploración de posibles sistemas vulnerables.

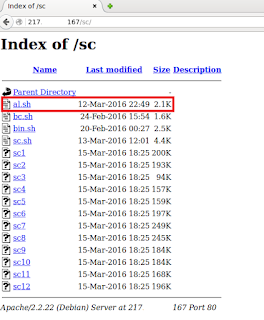

Remaiten cuenta con un mecanismo de propagación que binarios utiliza downloaders para plataformas de dispositivos conectados. El malware primero buscar routers y dispositivos a través de Telnet. Una vez hecha la conexión, el malware intenta adivinar las credenciales en un intento de apoderarse de dispositivos débilmente configurados.

Luego, el malware ejecuta una shell para descargar archivos ejecutables del bot para múltiples arquitecturas de sistema. "Se trata de una forma sencilla pero ruidosa de garantizar que la nueva víctima se infecta, porque es probable que uno de los archivos binarios sea para la plataforma actual".

La versión 2.0 tiene un mensaje de bienvenida contiene una referencia al blog de MalwareMustDie, quien ha publicado información sobre Gafgyt, Tsunami y otros miembros de esta familia de Malware.

Fuente: The Hacker News

Denominado KTN-Remastered or KTN-RM (Remaiten), este malware es una combinación de Tsunami (o Kaiten), un bot IRC utilizado para lanzar ataques de denegación de servicio distribuida (DDoS); y Gafgyt que utiliza el protocolo Telnet para la exploración de posibles sistemas vulnerables.

Remaiten cuenta con un mecanismo de propagación que binarios utiliza downloaders para plataformas de dispositivos conectados. El malware primero buscar routers y dispositivos a través de Telnet. Una vez hecha la conexión, el malware intenta adivinar las credenciales en un intento de apoderarse de dispositivos débilmente configurados.

Luego, el malware ejecuta una shell para descargar archivos ejecutables del bot para múltiples arquitecturas de sistema. "Se trata de una forma sencilla pero ruidosa de garantizar que la nueva víctima se infecta, porque es probable que uno de los archivos binarios sea para la plataforma actual".

La versión 2.0 tiene un mensaje de bienvenida contiene una referencia al blog de MalwareMustDie, quien ha publicado información sobre Gafgyt, Tsunami y otros miembros de esta familia de Malware.

Fuente: The Hacker News

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!