Crear DNS SinkHoling

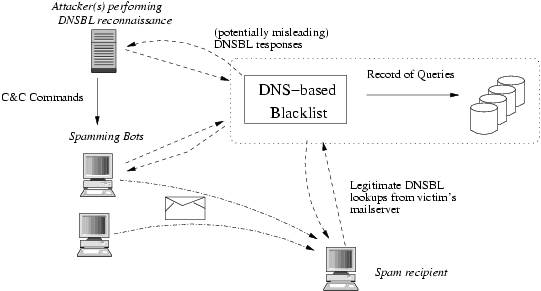

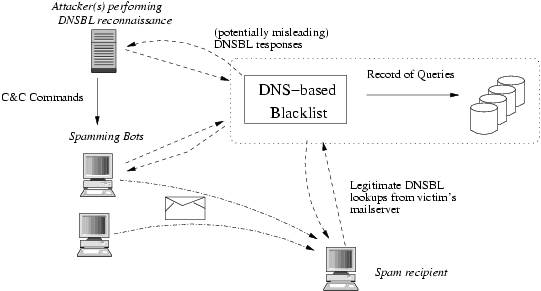

DNS SinkHoling o DNS-based blackhole list (DNSBL) es un técnica mediante la cual podemos prevenir el acceso a sitios maliciosos devolviendo IPs falsas o nulas como respuesta a peticiones DNS intentando resolver dominios conocidos con malware. Se lleva utilizando desde hace años, incluso por operadores Tier-1, sobretodo para impedir las conexiones a servidores de comando y control (C&C) y, en definitiva, para detener a grandes botnets.

Su implementación es sumamente sencilla: sólo configura manualmente o mediante DHCP el uso de un DNS con sinkholing. Y, si detectas un falso positivo corrige la zona o, si sólo eres un usuario de "a pie", añade el host correspondiente a tu fichero host o utiliza otro servidor DNS y a otra cosa.

Básicamente un DNS sinkhole falsea los servidores DNS autorizados para hosts y dominios maliciosos y no deseados. Un administrador configura el forwarder DNS correspondiente para devolver direcciones IP falsas para estos hosts y dominios conocidos. Cuando un cliente solicita resolver la dirección de uno de estos hosts o dominios, el DNS sinkhole devuelve una dirección no enrutable o cualquier dirección excepto la dirección real. Esto deniega al cliente una conexión con el host de destino.

Veamos un claro ejemplo con Bind, el servidor DNS en Linux de facto. Ya veréis lo sencilla que es una implementación básica.

Contenido completo en fuente original Hack Players

Su implementación es sumamente sencilla: sólo configura manualmente o mediante DHCP el uso de un DNS con sinkholing. Y, si detectas un falso positivo corrige la zona o, si sólo eres un usuario de "a pie", añade el host correspondiente a tu fichero host o utiliza otro servidor DNS y a otra cosa.

Básicamente un DNS sinkhole falsea los servidores DNS autorizados para hosts y dominios maliciosos y no deseados. Un administrador configura el forwarder DNS correspondiente para devolver direcciones IP falsas para estos hosts y dominios conocidos. Cuando un cliente solicita resolver la dirección de uno de estos hosts o dominios, el DNS sinkhole devuelve una dirección no enrutable o cualquier dirección excepto la dirección real. Esto deniega al cliente una conexión con el host de destino.

Veamos un claro ejemplo con Bind, el servidor DNS en Linux de facto. Ya veréis lo sencilla que es una implementación básica.

Contenido completo en fuente original Hack Players

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!