Ataques de amplificación de fuerza bruta a través de XML-RPC de WordPress

Investigadores de Sucuri han descubierto ataques de amplificación de fuerza bruta mediante el archivo XML-RPC de los CMS más populares como WordPress y Drupal.

XML-RPC es un protocolo muy simple que puede ser implementado en cualquier lenguaje de programación y se utiliza para el intercambio de datos entre sistemas en Internet. El protocolo utiliza el método system.multicall que permite a una aplicación ejecutar varios comandos en una sola petición HTTP. Una entrada normal de una llamada XML-RPC en un log se vería así:

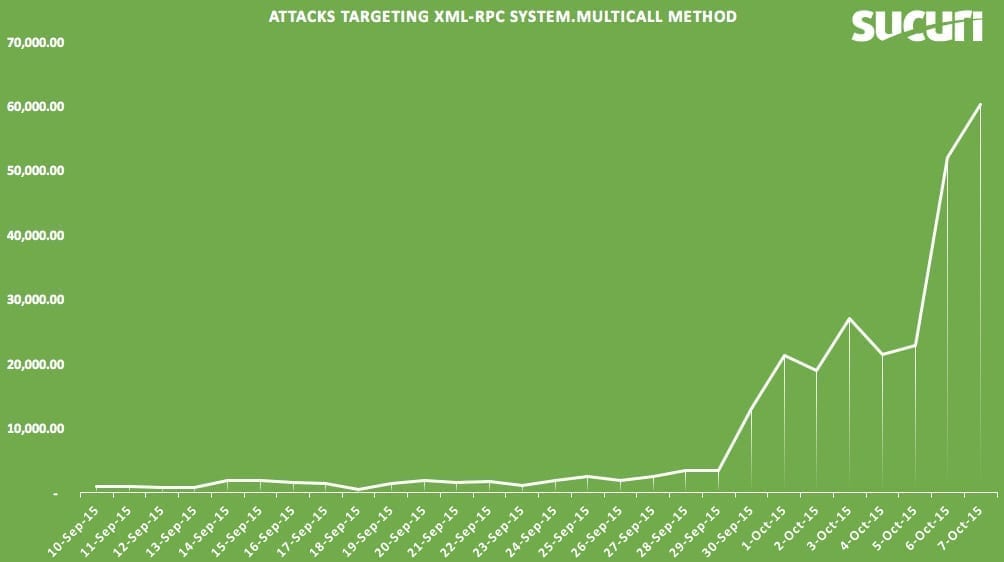

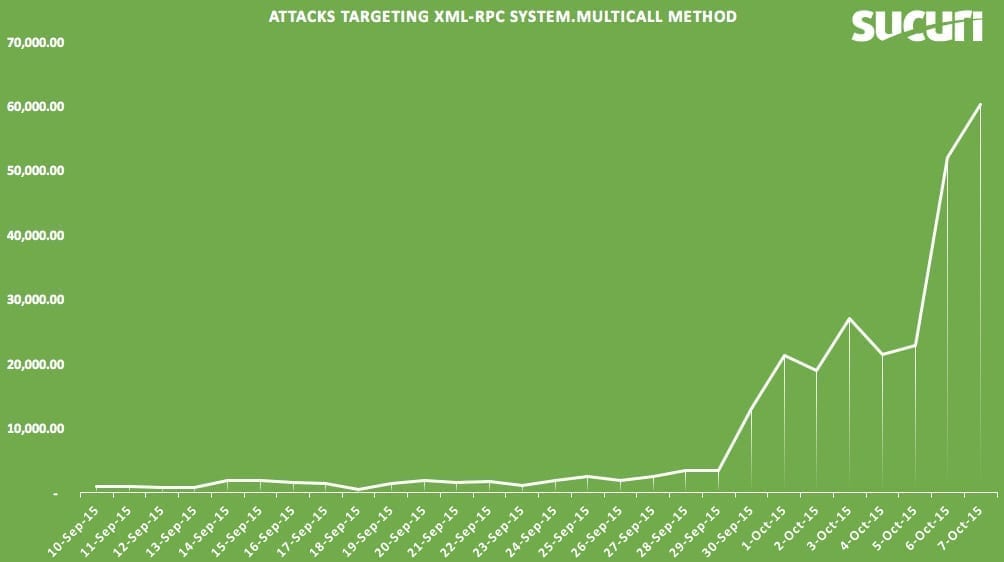

La empresa fue testigo del primer ataque de este tipo a principio del mes pasado y luego súbitamente creció a alrededor 60.000 por día al comienzo de este mes.

Si no está utilizando plugins que usen el archivo xmlrpc.php, puede cambiarle el nombre o eliminarlo. Pero, si está usando plugins como JetPack, el bloqueo del archivo puede ocasionar problemas.

Por lo tanto, los webmasters pueden bloquear solicitudes de system.multicall de XML-RPC con un WAF (cortafuegos de aplicación web), lo cual protegerá contra los métodos de amplificación.

Fuente: The Hacker News

XML-RPC es un protocolo muy simple que puede ser implementado en cualquier lenguaje de programación y se utiliza para el intercambio de datos entre sistemas en Internet. El protocolo utiliza el método system.multicall que permite a una aplicación ejecutar varios comandos en una sola petición HTTP. Una entrada normal de una llamada XML-RPC en un log se vería así:

XXX.150.168.95 – – [07/Oct/2015:23:54:12 -0400] "POST /xmlrpc.php HTTP/1.1" 200Pero, este método se puede ser abusado para amplificar ataques de fuerza bruta e intentar cientos de contraseñas dentro de una solicitud HTTP, incluso sin ser detectado.

Ataques de fuerza bruta amplificados

En lugar de tratar miles de combinaciones de nombres de usuario y contraseña a través de la página de inicio de sesión (que puede ser fácilmente bloqueado), los atacantes pueden utilizar el protocolo XML-RPC junto con el método system.multicall, lo que les permite:- No ser detectados por los productos normales de mitigación de fuerza bruta;

- Tratar de cientos de miles de combinaciones de nombre de usuario y contraseña con solo algunas peticiones XML-RPC.

La empresa fue testigo del primer ataque de este tipo a principio del mes pasado y luego súbitamente creció a alrededor 60.000 por día al comienzo de este mes.

Cómo prevenir el ataque

Para protegerse contra esta amenaza, simplemente se debe bloquear todo el acceso a XML-RPC.Si no está utilizando plugins que usen el archivo xmlrpc.php, puede cambiarle el nombre o eliminarlo. Pero, si está usando plugins como JetPack, el bloqueo del archivo puede ocasionar problemas.

Por lo tanto, los webmasters pueden bloquear solicitudes de system.multicall de XML-RPC con un WAF (cortafuegos de aplicación web), lo cual protegerá contra los métodos de amplificación.

Fuente: The Hacker News

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!