Vulnerabilidad crítica en Android expone a usuarios a instalación de malware

Los investigadores de Palo Alto Network dieron a conocer una nueva vulnerabilidad de Android que afecta a casi el 50% de los dispositivos Android. Las versiones de Android 4.4 o posteriores no son vulnerables.

La técnica utilizada es "secuestro durante la instalación" (Installer Hijacking) que expondría a los usuarios al lograr modificar una aplicación aparentemente segura durante la instalación. Esto solo sucede con aplicaciones descargadas desde las tiendas de aplicaciones de terceros. Recomendamos como siempre instalar aplicaciones solo desde el repositorio oficial. Hace solo unos días dábamos aviso de una campaña de malware aprovechando la nueva funcionalidad de WhatsApp de llamada de voz.

La aplicación maliciosa podría obtener control total del dispositivo comprometido, incluyendo usuario, contraseña, datos confidenciales, utilizar el teléfono para campañas de SPAM o suscribir al usuario a servicios pagos.

En los sistemas afectados, el Packager Installer tiene una vulnerabilidad del tipo Time-of-Check to Time-of-Use (TOCTTOU) vulnerability descubierta en enero de 2014 que permitiría a un atacante secuestrar el proceso de instalación y le permitiría sustituir la instalación de una aplicación legitima con una dañina. Esto solo afecta a los APKs descargados e instalados desde el almacenamiento local.

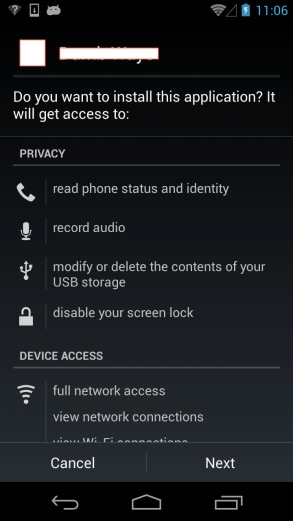

Mediante la explotación de la vulnerabilidad, el atacante podría modificar o cambiar el paquete APK por otro sin que el usuario lo note y de esta forma aceptar instalar una aplicación totalmente distinta y con permisos diferentes.

La principal manera de estar protegido en dispositivos vulnerables es instalar aplicaciones solo desde Google Play, ya que estos archivos se descargan en un espacio protegido, el cual no puede ser sobreescrito por un atacante. Ademas, se recomienda no dar más permisos de los que considere necesarios y nunca dar permisos a "Logcat", un registro del sistema que puede ser utilizado para automatizar el exploit.

El US-CERT confirma que en estos momentos hay actividad relacionada con la vulnerabilidad y ya hay un scaner Open Source disponible (código fuente) para checkear si nuestro dispositivo es vulnerable. En la pagina de Google Play estan las instrucciones en inglés, el uso de la misma es bajo responsabilidad propia y Segu-Info no asume responsabildad alguna por su instalación y/o uso.

@adolfofioranell de la Redacción de Segu-Info

La técnica utilizada es "secuestro durante la instalación" (Installer Hijacking) que expondría a los usuarios al lograr modificar una aplicación aparentemente segura durante la instalación. Esto solo sucede con aplicaciones descargadas desde las tiendas de aplicaciones de terceros. Recomendamos como siempre instalar aplicaciones solo desde el repositorio oficial. Hace solo unos días dábamos aviso de una campaña de malware aprovechando la nueva funcionalidad de WhatsApp de llamada de voz.

La aplicación maliciosa podría obtener control total del dispositivo comprometido, incluyendo usuario, contraseña, datos confidenciales, utilizar el teléfono para campañas de SPAM o suscribir al usuario a servicios pagos.

¿Cómo funciona la vulnerabilidad?

Para instalar una aplicacion en Android, se puede hacer directamente desde Google Play o descargando el paquete APK y realizar la instalación. Las tiendas de terceros y las bibliotecas de publicidad móviles descargan los APKs a un destino local sin protección, por ejemplo la tarjeta SD para luego instalar la aplicación directamente. En cualquiera de los casos, el sistema utiliza la aplicación Packager Installer para completar la instalación.En los sistemas afectados, el Packager Installer tiene una vulnerabilidad del tipo Time-of-Check to Time-of-Use (TOCTTOU) vulnerability descubierta en enero de 2014 que permitiría a un atacante secuestrar el proceso de instalación y le permitiría sustituir la instalación de una aplicación legitima con una dañina. Esto solo afecta a los APKs descargados e instalados desde el almacenamiento local.

Mediante la explotación de la vulnerabilidad, el atacante podría modificar o cambiar el paquete APK por otro sin que el usuario lo note y de esta forma aceptar instalar una aplicación totalmente distinta y con permisos diferentes.

La principal manera de estar protegido en dispositivos vulnerables es instalar aplicaciones solo desde Google Play, ya que estos archivos se descargan en un espacio protegido, el cual no puede ser sobreescrito por un atacante. Ademas, se recomienda no dar más permisos de los que considere necesarios y nunca dar permisos a "Logcat", un registro del sistema que puede ser utilizado para automatizar el exploit.

El US-CERT confirma que en estos momentos hay actividad relacionada con la vulnerabilidad y ya hay un scaner Open Source disponible (código fuente) para checkear si nuestro dispositivo es vulnerable. En la pagina de Google Play estan las instrucciones en inglés, el uso de la misma es bajo responsabilidad propia y Segu-Info no asume responsabildad alguna por su instalación y/o uso.

@adolfofioranell de la Redacción de Segu-Info

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!