Malware TorrentLocker se propaga en correos en español

A principios de septiembre comentábamos en este blog el análisis realizado por nuestros compañeros del laboratorio central de ESET de un ransomware conocido como TorrentLocker y los métodos que usaba para propagarse. En esa ocasión los delincuentes habían suplantado las páginas de seguimiento de los servicios de correo australiano y el Royal Mail Británico para conseguir que los usuarios se descargaran un fichero .ZIP malicioso.

A la hora de analizar este tipo de correos, lo primero en lo que solemos fijarnos es en enlace proporcionado. Hay casos en los que los delincuentes preparan webs trampa, como por ejemplo en los casos de suplantación de servicios postales que ya vimos en septiembre. En este caso, no obstante, se ha optado por utilizar webs con fallos de seguridad para alojar el malware sin que sus legítimos propietarios lo sepan.

A la hora de analizar este tipo de correos, lo primero en lo que solemos fijarnos es en enlace proporcionado. Hay casos en los que los delincuentes preparan webs trampa, como por ejemplo en los casos de suplantación de servicios postales que ya vimos en septiembre. En este caso, no obstante, se ha optado por utilizar webs con fallos de seguridad para alojar el malware sin que sus legítimos propietarios lo sepan.

A la hora de analizar este tipo de correos, lo primero en lo que solemos fijarnos es en enlace proporcionado. Hay casos en los que los delincuentes preparan webs trampa, como por ejemplo en los casos de suplantación de servicios postales que ya vimos en septiembre. En este caso, no obstante, se ha optado por utilizar webs con fallos de seguridad para alojar el malware sin que sus legítimos propietarios lo sepan.

Si accedemos al enlace que se nos proporciona en el correo electrónico se iniciará la descarga de un fichero comprimido de nombre Mensaje.zip.

Dentro de este mensaje comprimido, encontramos un fichero de nombre aparente Mensaje.PDF, pero si lo vemos con más detalle, observamos como el delincuente intenta ocultar la verdadera extensión .EXE del fichero usando un viejo truco.

Resulta curioso observar cómo los delincuentes se han molestado en detallar una serie de pasos con preguntas frecuentes para que las víctimas sepan cómo realizar los pasos necesarios para pagar el rescate y recuperar sus ficheros cifrados. De hecho, si pulsamos sobre el mensaje que nos invita a pagar para recuperar los archivos se nos redirige a un enlace ubicado dentro de la red TOR sin que hayamos tenido que instalar ningún software adicional, ya que los delincuentes usan gate2tor para poder visualizar estos enlaces.

Resulta curioso observar cómo los delincuentes se han molestado en detallar una serie de pasos con preguntas frecuentes para que las víctimas sepan cómo realizar los pasos necesarios para pagar el rescate y recuperar sus ficheros cifrados. De hecho, si pulsamos sobre el mensaje que nos invita a pagar para recuperar los archivos se nos redirige a un enlace ubicado dentro de la red TOR sin que hayamos tenido que instalar ningún software adicional, ya que los delincuentes usan gate2tor para poder visualizar estos enlaces.

En este punto se nos informa de la cantidad que debemos abonar para poder recuperar los archivos secuestrados. La cantidad solicitada es ligeramente inferior a los 300€ si se paga dentro del plazo que dan los delincuentes, o de casi 600€ una vez superado ese plazo. Al igual que en anteriores casos, el pago debe hacerse en bitcoins y se nos informa con los pasos necesarios para poder adquirir estas monedas criptográficas.

Como novedad respecto a versiones anteriores de TorrentLocker, los delincuentes permiten que descifremos un fichero a nuestra elección de forma gratuita, algo que hemos visto en otras familias de ransomware como Coinvault y que sirve como “garantía” de que los delincuentes cumplirán su palabra si reciben el pago solicitado.

Fuente: We Live Security

Correos maliciosos

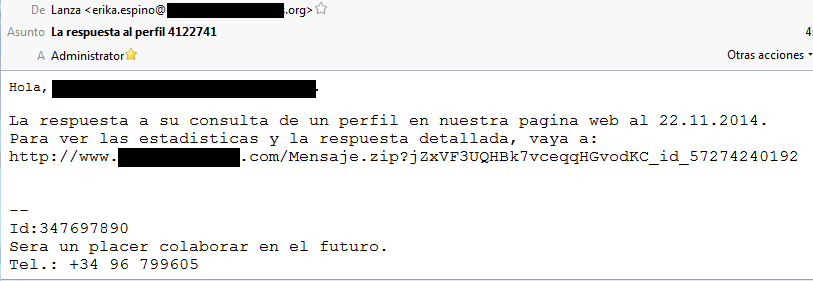

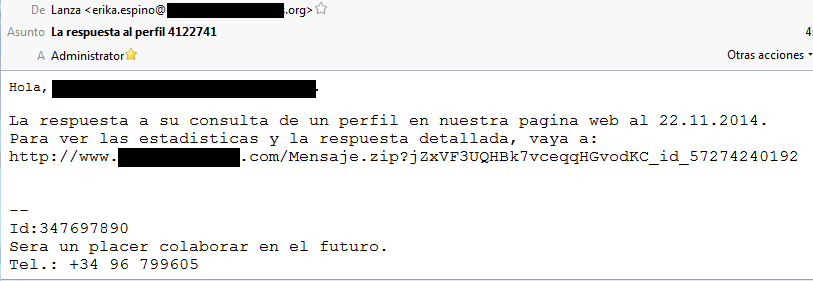

En los últimos días hemos empezado a recibir en nuestros laboratorios varios correos sospechosos redactados en español y que adjuntan un enlace bastante sospechoso. Estos correos tienen un formato similar al que vemos a continuación aunque el asunto del mensaje suele variar:

A la hora de analizar este tipo de correos, lo primero en lo que solemos fijarnos es en enlace proporcionado. Hay casos en los que los delincuentes preparan webs trampa, como por ejemplo en los casos de suplantación de servicios postales que ya vimos en septiembre. En este caso, no obstante, se ha optado por utilizar webs con fallos de seguridad para alojar el malware sin que sus legítimos propietarios lo sepan.

Si accedemos al enlace que se nos proporciona en el correo electrónico se iniciará la descarga de un fichero comprimido de nombre Mensaje.zip.

Dentro de este mensaje comprimido, encontramos un fichero de nombre aparente Mensaje.PDF, pero si lo vemos con más detalle, observamos como el delincuente intenta ocultar la verdadera extensión .EXE del fichero usando un viejo truco.

Pago del rescate

En el caso de que un usuario cayera en esta trampa y ejecutase el fichero, lo siguiente que vería es el mensaje a continuación en español, similar al que se mostraba en inglés en las variantes analizadas hace unos meses. Hay que tener en cuenta que, por mucho que el mensaje de advertencia diga que se han cifrado los ficheros del sistema con CryptoLocker, en realidad se trata de TorrentLocker, una variante más actual de este tipo de ransomware.

En este punto se nos informa de la cantidad que debemos abonar para poder recuperar los archivos secuestrados. La cantidad solicitada es ligeramente inferior a los 300€ si se paga dentro del plazo que dan los delincuentes, o de casi 600€ una vez superado ese plazo. Al igual que en anteriores casos, el pago debe hacerse en bitcoins y se nos informa con los pasos necesarios para poder adquirir estas monedas criptográficas.

Como novedad respecto a versiones anteriores de TorrentLocker, los delincuentes permiten que descifremos un fichero a nuestra elección de forma gratuita, algo que hemos visto en otras familias de ransomware como Coinvault y que sirve como “garantía” de que los delincuentes cumplirán su palabra si reciben el pago solicitado.

Fuente: We Live Security

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!