Phishing de Banco Galicia abusa de nombre de dominio con letras acentuadas (BancoGalicía)

No son frecuentes, en los casos de Phishing que solemos analizar a diario, la introducción de nuevas técnicas o metodologías. En un caso que reportaron hoy a Segu-Info vimos algo poco frecuente que compartimos a continuación.

El correo falso dice lo siguiente (errores incluidos):

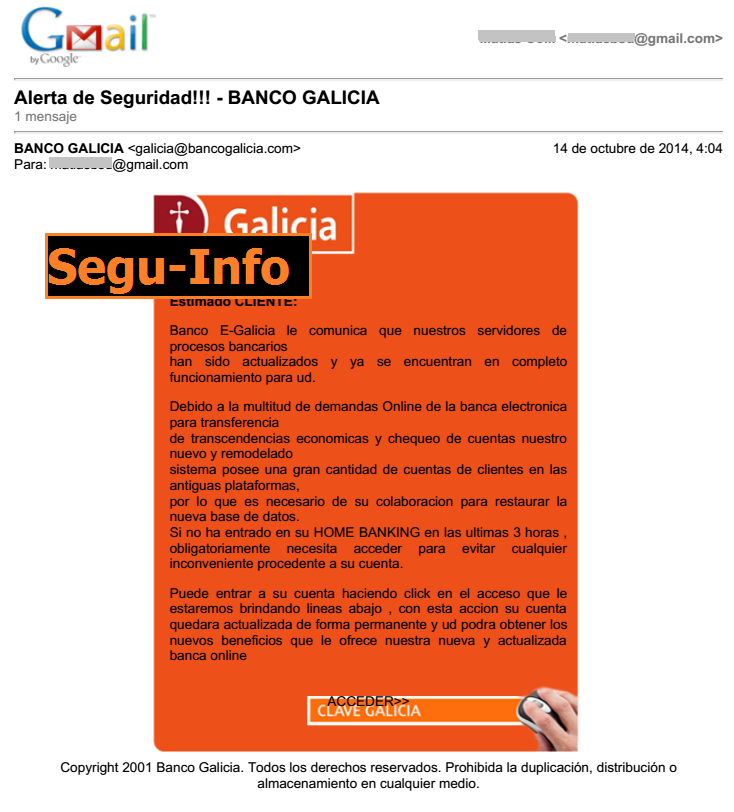

Una captura de este correo phishing se ve así:

El enlace en el correo se revela sin mayor acción que pasar el puntero sobre el enlace Acceder y se observa la URL falsa que nada tiene que ver con el banco http://www.yudor.com.tw/mooflow/archivo/

Si uno no se tomó el trabajo de leer el correo, ya con esto sabe que es falso. Pero sigamos.

Por otra parte, al observar los encabezados del correo, vemos el servidor de donde proviene:

Allí observamos y verificamos el origen: mx1.andesonline.com. [190.210.30.145] en el cual comprobamos que se trata de un servidor o cuenta de correo abusada.

Retomando el análisis de la URL engañosa, vemos que la misma redirige a: http://wsec02.bancogalicía.com/.scripts/.s/homebanking/GalHBlogin.asp lo cual es una novedad.

Si se observa con antención, la URL es muy similar a la real del banco cuando uno ingresa: https://wsec01.bancogalicia.com.ar/scripts/homebanking/GalHBlogin.asp

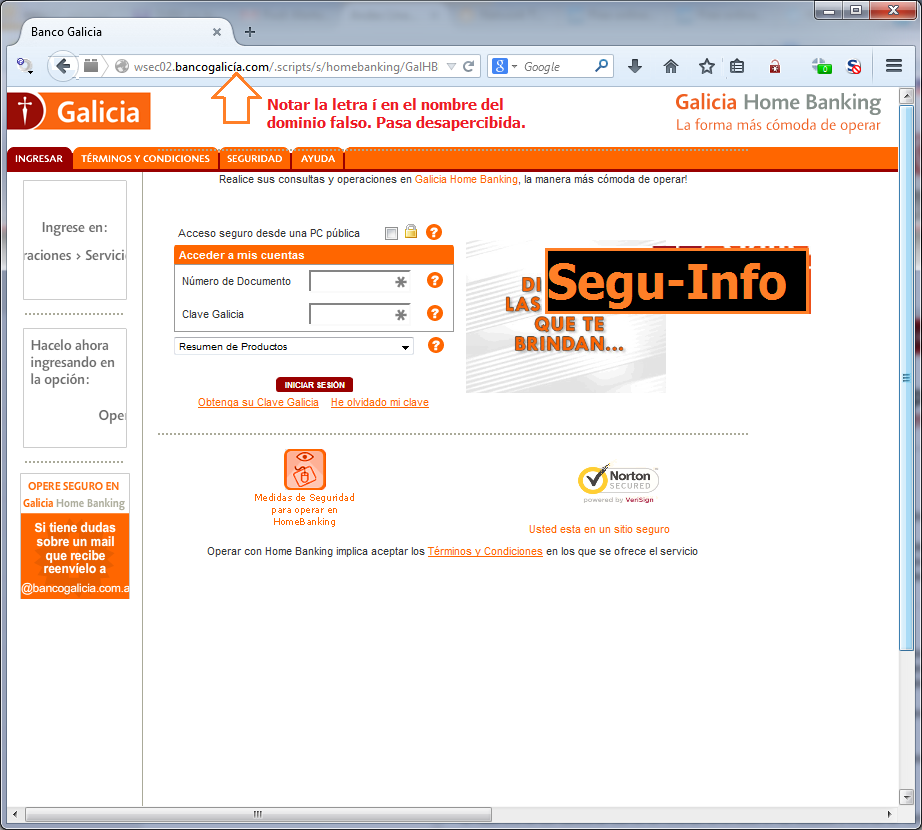

Incluso la página a la que el incauto llega es una copia de la página original del banco, tal como se ve aqui:

Vamos a detenernos un poco aquí. Veamos las diferencias entre los dos enlaces.

Real: https://wsec01.bancogalicia.com.ar/scripts/homebanking/GalHBlogin.asp

La primer diferencia: el enlace falso no tiene SSL, es solo http://

Mucha gente conoce esto, pero menos gente sabe que esto no es un obstáculo. El delincuente podría haber instalado un certificado válido con un poco de esfuerzo, pero no es imposible.

La segunda diferencia y la novedad: el dominio: bancogalicía.com con una letra acentuada. Este tipo de dominios se llaman nombre de dominio internacionalizado o IDN (Internationalized Domain Name).

El delincuente registró un dominio IDN para realizar este delito de phishing.

Como se observa el nombre del dominio registrado es: xn--bancogalica-xcb.com

Para convertir de ASCII estándar a ASCII punycode que se utiliza, existen muchos sitios para convertir hacia y desde esta normativa de codificación, por ejemplo este, este y este.

Los dominios internacionalizados son relativamente nuevos (2001), han sido implementados paulatinamente en distintos países y originalmente los DNS y otras herramientas no están preparados para manejarlos.

Volviendo al registro del dominio, vemos que se realizó en Godaddy.com, uno de tantos registros de dominios .COM disponibles y que se observa admite que se utilice información del registrante tan ridícula como la que se ve aquí abajo, con la sola condición que uno pague con una tarjéta válida (¿robada quizas?).

Adicionalmente el sitio fue alojado también en Godaddy,com y podemos ver como siguen las pantallas del sitio falso si el incauto usuario procede a registrar su información:

Aquí todos los datos para la registración positiva, que son datos que se solicitarán para ciertas operaciones sensibles en la banca electrónica.

Luego se solicitan los 81 números de la tarjeta de coordenass, que jamás debiera nadie ingresar. Y el banco nunca solicita.

Para finalizar una pantalla de simulación de la sincronización para luego terminar en la misma página de login.

Como si fueran pocos los abusos de este caso, el correo, como mencionamos arriba, proviene del servidor de correo que corresponde a una pequeña línea aérea. Visitando la página de esta aerolíneaobservamos que el sitio web, que está en la misma dirección IP, está mal terminado y mantenido, por lo que no extraña que hayan abusado para enviar el correo desde allí.

¡Muchas gracias a MC y RL por reportar!

Actualización 16/10: en el día de hoy también han creado BncoGalicia.ORG (sin la "a"), utilizando la misma metodología de engaño a través de Typosquatting.

Raúl de la Redacción de Segu-Info

El correo falso dice lo siguiente (errores incluidos):

Asunto: Alerta de Seguridad!!! - BANCO GALICIAEl motivo del correo, es totalmente falso y debiera hacer sospechar desde el asunto. También el engaño respecto que el banco necesita que uno reingrese datos y que si no se procede va a haber problemas. Todo falso. Cualquier persona minimamente informada en estos temas debería descartar este mensaje solo al leerlo.

Estimado CLIENTE:

Banco E-Galicia le comunica que nuestros servidores de procesos bancarios

han sido actualizados y ya se encuentran en completo funcionamiento para ud.

Debido a la multitud de demandas Online de la banca electronica para transferencia

de transcendencias economicas y chequeo de cuentas nuestro nuevo y remodelado

sistema posee una gran cantidad de cuentas de clientes en las antiguas plataformas,

por lo que es necesario de su colaboracion para restaurar la nueva base de datos.

Si no ha entrado en su HOME BANKING en las ultimas 3 horas , obligatoriamente necesita acceder para evitar cualquier inconveniente procedente a su cuenta.

Puede entrar a su cuenta haciendo click en el acceso que le estaremos brindando lineas

abajo , con esta accion su cuenta quedara actualizada de forma permanente y ud podra

obtener los nuevos beneficios que le ofrece nuestra nueva y actualizada banca online

ACCEDER>> (aquí viene el enlace)

Una captura de este correo phishing se ve así:

El enlace en el correo se revela sin mayor acción que pasar el puntero sobre el enlace Acceder y se observa la URL falsa que nada tiene que ver con el banco http://www.yudor.com.tw/mooflow/archivo/

Si uno no se tomó el trabajo de leer el correo, ya con esto sabe que es falso. Pero sigamos.

Por otra parte, al observar los encabezados del correo, vemos el servidor de donde proviene:

Allí observamos y verificamos el origen: mx1.andesonline.com. [190.210.30.145] en el cual comprobamos que se trata de un servidor o cuenta de correo abusada.

Retomando el análisis de la URL engañosa, vemos que la misma redirige a: http://wsec02.bancogalicía.com/.scripts/.s/homebanking/GalHBlogin.asp lo cual es una novedad.

Si se observa con antención, la URL es muy similar a la real del banco cuando uno ingresa: https://wsec01.bancogalicia.com.ar/scripts/homebanking/GalHBlogin.asp

Incluso la página a la que el incauto llega es una copia de la página original del banco, tal como se ve aqui:

Vamos a detenernos un poco aquí. Veamos las diferencias entre los dos enlaces.

Los dos enlaces, el falso y el real

Falso: http://wsec02.bancogalicía.com/.scripts/.s/homebanking/GalHBlogin.aspReal: https://wsec01.bancogalicia.com.ar/scripts/homebanking/GalHBlogin.asp

La primer diferencia: el enlace falso no tiene SSL, es solo http://

Mucha gente conoce esto, pero menos gente sabe que esto no es un obstáculo. El delincuente podría haber instalado un certificado válido con un poco de esfuerzo, pero no es imposible.

La segunda diferencia y la novedad: el dominio: bancogalicía.com con una letra acentuada. Este tipo de dominios se llaman nombre de dominio internacionalizado o IDN (Internationalized Domain Name).

El delincuente registró un dominio IDN para realizar este delito de phishing.

Como se observa el nombre del dominio registrado es: xn--bancogalica-xcb.com

Para convertir de ASCII estándar a ASCII punycode que se utiliza, existen muchos sitios para convertir hacia y desde esta normativa de codificación, por ejemplo este, este y este.

Los dominios internacionalizados son relativamente nuevos (2001), han sido implementados paulatinamente en distintos países y originalmente los DNS y otras herramientas no están preparados para manejarlos.

Volviendo al registro del dominio, vemos que se realizó en Godaddy.com, uno de tantos registros de dominios .COM disponibles y que se observa admite que se utilice información del registrante tan ridícula como la que se ve aquí abajo, con la sola condición que uno pague con una tarjéta válida (¿robada quizas?).

Adicionalmente el sitio fue alojado también en Godaddy,com y podemos ver como siguen las pantallas del sitio falso si el incauto usuario procede a registrar su información:

Aquí todos los datos para la registración positiva, que son datos que se solicitarán para ciertas operaciones sensibles en la banca electrónica.

Luego se solicitan los 81 números de la tarjeta de coordenass, que jamás debiera nadie ingresar. Y el banco nunca solicita.

Para finalizar una pantalla de simulación de la sincronización para luego terminar en la misma página de login.

Como si fueran pocos los abusos de este caso, el correo, como mencionamos arriba, proviene del servidor de correo que corresponde a una pequeña línea aérea. Visitando la página de esta aerolíneaobservamos que el sitio web, que está en la misma dirección IP, está mal terminado y mantenido, por lo que no extraña que hayan abusado para enviar el correo desde allí.

¡Muchas gracias a MC y RL por reportar!

Actualización 16/10: en el día de hoy también han creado BncoGalicia.ORG (sin la "a"), utilizando la misma metodología de engaño a través de Typosquatting.

Raúl de la Redacción de Segu-Info

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!