Inyección de red permite la vigilancia de Youtube y Live

Generalmente los delincuentes se basan en técnicas de ingeniería social para engañar a su víctima, pero si atacante puede obtener acceso a un ISP para instalar tecnologías de espionaje a nivel del operador, entonces no se necesita nada más. La "inyección de red" permite la explotación de cualquier objetivo porque la red es controlada por el atacante.

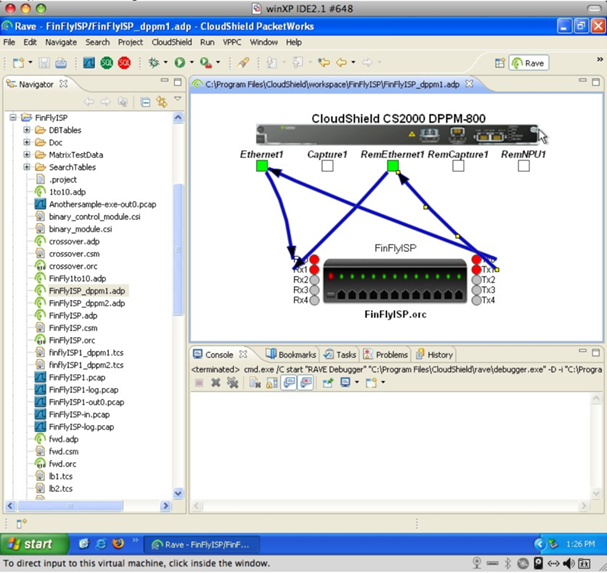

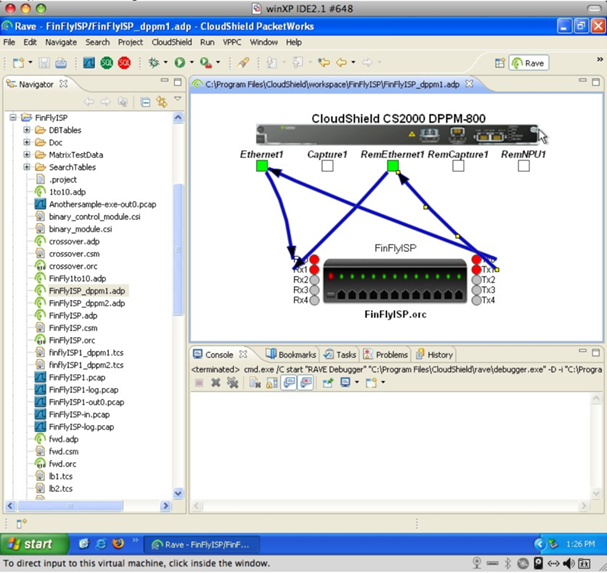

En el informe de Citizen Lab se analiza hardware CS-2000 de CloudShield Technologies, un "prototipo para la inyección de red y vigilancia específica", que más tarde se transformó en los "equipos de inyección de red utilizados Hacking Team y FinFisher". Citizen Lab realizó el seguimiento de FinFisher en 25 países diferentes y Hacking Team en otros 60 países.

En el informe de Citizen Lab se analiza hardware CS-2000 de CloudShield Technologies, un "prototipo para la inyección de red y vigilancia específica", que más tarde se transformó en los "equipos de inyección de red utilizados Hacking Team y FinFisher". Citizen Lab realizó el seguimiento de FinFisher en 25 países diferentes y Hacking Team en otros 60 países.

"Un número indeterminado de computadoras alrededor del mundo han sido infectadas con troyanos por los servicios de seguridad del gobierno". Un informe adicional del Washington Post reveló que el hardware de CloudShield podría inyectar un sistema objetivo con 254 troyanos y podría intentar infectar el objetivo hasta 65.000 veces. Eso fue hace cinco años atrás y sólo se trataba de un prototipo. Eso es escalofriante y para reflexionar sobre las capacidades de hoy.

Citizen Lab informó que el dispositivo de inyección de red Hacking Team "incluye una regla por lo que cuando un objetivo carga la página web de http://login.live.com (no cifrada), se despliega un exploit INJECT-HTML-JAVA. Este payload avisa al usuario de una actualización de Java e instala un agente. Además es posible utilizar un exploit para la instalación silenciosa de un Remote Control System (RCS)"..

Citizen Lab informó que el dispositivo de inyección de red Hacking Team "incluye una regla por lo que cuando un objetivo carga la página web de http://login.live.com (no cifrada), se despliega un exploit INJECT-HTML-JAVA. Este payload avisa al usuario de una actualización de Java e instala un agente. Además es posible utilizar un exploit para la instalación silenciosa de un Remote Control System (RCS)"..

Otro ataque de inyección de red usado por Hacking Team "puede comprometer a YouTube (sin cifrar) y cuando el visitante hace clic en el botón de reproducción, inyecta código malicioso en la secuencia de vídeo".

Tanto Google como Microsoft fueron advertidos previamente acerca de las vulnerabilidades y clasificaron estos ataques como hipotéticos pero luego de conocidos, ambos se apresuraron a parchear dichas vulnerabilidades. Después que de Citizen Lab advirtió Google acerca de los dispositivos que se usan para vulnerar a los usuarios de YouTube, el 22 de julio de 2014, Google dijo que estaba "acelerando dos cambios". Por su parte Microsoft, uego de ser informado el 6 de agosto, dijo que la empresa "está forzando automáticamente a todos sus usuarios a utilizar https://login.live.com".

Los usuarios pueden utilizar una extensión como HTTPS Everywhere para recibir todo el video y su correo sobre HTTPS. Además, YouTube ahora está implementando TLS sobre toda la conexión de sus usuarios.

Se podría esperar que este tipo de inyección de red sea desplegado por la NSA, pero esta capacidad de ataque se vende en el mercado comercial. Vendedores FinFisher indican que la empresa trabaja con VUPEN y que la explotación se realiza sobre el tráfico de red sin cifrar, contando con el hecho de que los sitios web más populares no cifran todo su tráfico.

Fuente: NetworkWorld

En el informe de Citizen Lab se analiza hardware CS-2000 de CloudShield Technologies, un "prototipo para la inyección de red y vigilancia específica", que más tarde se transformó en los "equipos de inyección de red utilizados Hacking Team y FinFisher". Citizen Lab realizó el seguimiento de FinFisher en 25 países diferentes y Hacking Team en otros 60 países.

En el informe de Citizen Lab se analiza hardware CS-2000 de CloudShield Technologies, un "prototipo para la inyección de red y vigilancia específica", que más tarde se transformó en los "equipos de inyección de red utilizados Hacking Team y FinFisher". Citizen Lab realizó el seguimiento de FinFisher en 25 países diferentes y Hacking Team en otros 60 países."Un número indeterminado de computadoras alrededor del mundo han sido infectadas con troyanos por los servicios de seguridad del gobierno". Un informe adicional del Washington Post reveló que el hardware de CloudShield podría inyectar un sistema objetivo con 254 troyanos y podría intentar infectar el objetivo hasta 65.000 veces. Eso fue hace cinco años atrás y sólo se trataba de un prototipo. Eso es escalofriante y para reflexionar sobre las capacidades de hoy.

Otro ataque de inyección de red usado por Hacking Team "puede comprometer a YouTube (sin cifrar) y cuando el visitante hace clic en el botón de reproducción, inyecta código malicioso en la secuencia de vídeo".

Tanto Google como Microsoft fueron advertidos previamente acerca de las vulnerabilidades y clasificaron estos ataques como hipotéticos pero luego de conocidos, ambos se apresuraron a parchear dichas vulnerabilidades. Después que de Citizen Lab advirtió Google acerca de los dispositivos que se usan para vulnerar a los usuarios de YouTube, el 22 de julio de 2014, Google dijo que estaba "acelerando dos cambios". Por su parte Microsoft, uego de ser informado el 6 de agosto, dijo que la empresa "está forzando automáticamente a todos sus usuarios a utilizar https://login.live.com".

Los usuarios pueden utilizar una extensión como HTTPS Everywhere para recibir todo el video y su correo sobre HTTPS. Además, YouTube ahora está implementando TLS sobre toda la conexión de sus usuarios.

Se podría esperar que este tipo de inyección de red sea desplegado por la NSA, pero esta capacidad de ataque se vende en el mercado comercial. Vendedores FinFisher indican que la empresa trabaja con VUPEN y que la explotación se realiza sobre el tráfico de red sin cifrar, contando con el hecho de que los sitios web más populares no cifran todo su tráfico.

Fuente: NetworkWorld

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!