Ataques de fuerza bruta en Wordpress utilizando XML-RPC

Ahora que el problema de DDoS XMLRPC "pingback" en WordPress parece estar bajo control, ahora los delincuentes están probando nuevos ataques de fuerza bruta para "adivinar" contraseña. Los atacantes están utilizando el método "wp.getUsersBlogs" del archivo "xmlrpc.php".

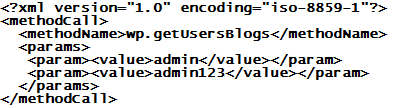

Varios blogs han reportado registros que muestran tentativas desde más de 3.000 fuente distintas para acertar la contraseña de instalación de Wordpress. Las solicitudes son las siguientes:

Desafortunadamente, el servidor web responde con un 200-OK en todos los casos, porque el POST a "xmlrpc.php" realmente es exitoso. El error esperado "403 - no autorizado" es parte del mensaje XML que devuelve el servidor.

Desafortunadamente, el servidor web responde con un 200-OK en todos los casos, porque el POST a "xmlrpc.php" realmente es exitoso. El error esperado "403 - no autorizado" es parte del mensaje XML que devuelve el servidor.

Uno de los problemas con esto es que los medios "tradicionales" para frenar ataques de fuerza bruta en WordPress, como el uso de BruteProtect, son poco eficaces, porque la mayoría de estos complementos tienden a verificar sólo "wp_login.php" que no se activan en caso de error en el XMLRPC.

Cristian de la Redacción de Segu-Info

Varios blogs han reportado registros que muestran tentativas desde más de 3.000 fuente distintas para acertar la contraseña de instalación de Wordpress. Las solicitudes son las siguientes:

Uno de los problemas con esto es que los medios "tradicionales" para frenar ataques de fuerza bruta en WordPress, como el uso de BruteProtect, son poco eficaces, porque la mayoría de estos complementos tienden a verificar sólo "wp_login.php" que no se activan en caso de error en el XMLRPC.

Defensas

Por ahora no hay demasiadas alternativas y por ahora se recomienda el uso de ModSecurity.Cristian de la Redacción de Segu-Info

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!