Usa la fuerza Luuuk (roban medio millon de euros en una semana con malware)

Robar más de medio millón de euros en apenas una semana... suena a una película de Hollywood. Pero los ciberdelincuentes responsables del fraude bancario Luuuk lo lograron mediante una campaña lanzada contra un determinado banco europeo en la que usaron una técnica conocida como Man-in-the-Browser (MITB).

El dinero robado se transfirió automáticamente a cuentas predeterminadas de "mulas". Cuando GReAT descubrió el panel de control de Luuuk, de inmediato se puso en contacto con el banco y con las fuerzas del orden pertinentes para comenzar una investigación.

El 20 de enero de 2014, Kaspersky Lab detectó un servidor sospechoso que contenía varios archivos de registros, incluyendo actividades de bots que se comunicaban con un panel web de comando y control. La información enviada parecía estar relacionada con algún fraude financiero, ya que incluía datos de las víctimas y las sumas de dinero robadas.

Tras un minucioso análisis, encontramos otros archivos en el servidor que contenían registros con diferentes contenidos y que mostraban transacciones bancarias potencialmente fraudulentas, así como un código fuente en JavaScript relacionado con la infraestructura en el servidor. Esta información contenía datos valiosos sobre el banco atacado, sobre el sistema de "muleros" y los detalles operativos utilizados en este esquema fraudulento.

Tras analizar todos los datos disponibles, quedó claro que el C2 era el servidor de la infraestructura de un troyano bancario. Creemos que el fraude se estaba perpetrando mediante la técnica conocida como Man-in-the-Browser y que era capaz de realizar transacciones automáticas a cuentas de mulas predeterminadas.

Decidimos bautizar este C2 como luuuk debido a la ruta que el panel de administración usó en el servidor: /server/adm/luuuk/

A continuación presentamos un resumen de la información más relevante extraída del lado del servidor:

Este tipo de inyecciones son muy comunes en todas las variantes de Zeus (Citadel, SpyEye, IceIX, etc.), familias con gran afectación en Italia. Durante nuestra investigación no fue posible encontrar el vector de ataque, pero los troyanos bancarios tienen un arsenal de métodos para infectar a sus víctimas, incluyendo spam y descargas drive-by.

Los atacantes utilizaron datos robados para acceder al saldo de las víctimas y realizaron varias transacciones maliciosas automáticas, quizás desde un segundo plano en una sesión bancaria legítima. Esto sería consistente con uno de los artefactos maliciosos (un servidor VNC) que encontramos vinculado al servidor malicioso.

A pesar de las técnicas "usuales" implementadas para robar dinero a las víctimas (usuario/contraseña/bypass OTP), lo que es realmente interesante en esta campaña es la clasificación de los grupos de “mulas” predefinidos utilizados para transferir los fondos robados.

De acuerdo con los registros de transacciones, había 4 diferentes grupos de mulas (o drops):

Además, en base a las transacciones fraudulentas que detectamos en el servidor y a varios otros indicadores, creemos que los ciberdelincuentes responsables de la operación son muy activos. Han realizado actividades proactivas de seguridad operativa, como el cambio de sus tácticas y la limpieza de sus huellas al ser descubiertos.

Kaspersky Lab mantiene contactos con diferentes LEAs y con el banco afectado para procesar a los ciberdelincuentes.

La prevención de fraudes de Kaspersky versus el Luuuk

La evidencia que descubrieron los expertos de Kaspersky Lab indica que probablemente se trataba de ciberdelincuentes profesionales. Sin embargo, las tecnologías de seguridad pueden contrarrestar eficazmente las herramientas maliciosas que se usaron para robar los fondos. Por ejemplo, Kaspersky Lab ha desarrollado Kaspersky Fraud Prevention, una plataforma de varios niveles para ayudar a las organizaciones financieras a proteger a sus clientes contra los fraudes financieros online. Esta plataforma incluye componentes que protegen los dispositivos de los clientes contra una amplia variedad de ataques, incluyendo los del tipo Man-in-the-Browser, y herramientas que pueden ayudar a los bancos a detectar y neutralizar transacciones fraudulentas.

Fuente: Viruslist

El dinero robado se transfirió automáticamente a cuentas predeterminadas de "mulas". Cuando GReAT descubrió el panel de control de Luuuk, de inmediato se puso en contacto con el banco y con las fuerzas del orden pertinentes para comenzar una investigación.

El 20 de enero de 2014, Kaspersky Lab detectó un servidor sospechoso que contenía varios archivos de registros, incluyendo actividades de bots que se comunicaban con un panel web de comando y control. La información enviada parecía estar relacionada con algún fraude financiero, ya que incluía datos de las víctimas y las sumas de dinero robadas.

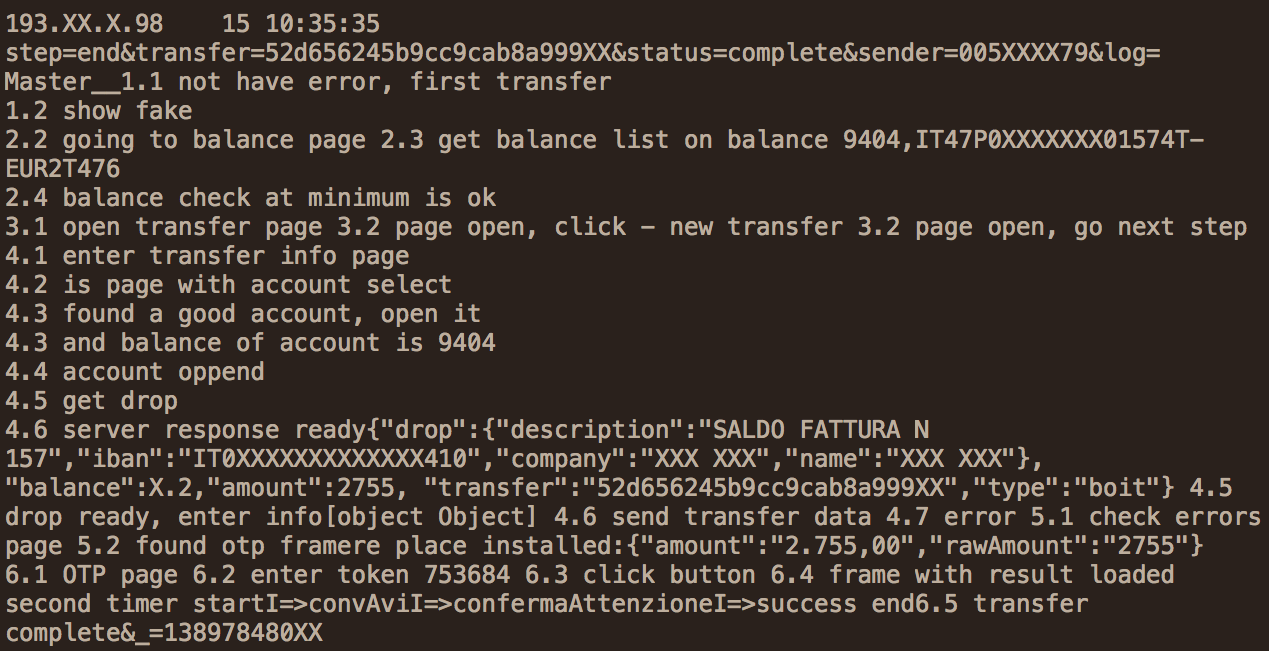

| Figura 1: Ejemplo del archivo de registros |

|

| Figura 2: Código fuente del panel de control |

Decidimos bautizar este C2 como luuuk debido a la ruta que el panel de administración usó en el servidor: /server/adm/luuuk/

A continuación presentamos un resumen de la información más relevante extraída del lado del servidor:

- Unas 190 víctimas, la mayoría en Italia y Turquía.

- Transacciones fraudulentas por más de 500.000 € (según los registros).

- Descripciones de transferencias fraudulentas.

- IBANs de las víctimas y de las mulas.

|

| Figura 3: Ejemplo de una transacción fraudulenta en el registro. |

Los atacantes utilizaron datos robados para acceder al saldo de las víctimas y realizaron varias transacciones maliciosas automáticas, quizás desde un segundo plano en una sesión bancaria legítima. Esto sería consistente con uno de los artefactos maliciosos (un servidor VNC) que encontramos vinculado al servidor malicioso.

A pesar de las técnicas "usuales" implementadas para robar dinero a las víctimas (usuario/contraseña/bypass OTP), lo que es realmente interesante en esta campaña es la clasificación de los grupos de “mulas” predefinidos utilizados para transferir los fondos robados.

De acuerdo con los registros de transacciones, había 4 diferentes grupos de mulas (o drops):

- 13test: El límite que las mulas en este grupo puede aceptar está entre 40.000 y 50.000 euros, aunque hay algunas con límites entre 20.000 y 30.000.

- 14test: El límite que las mulas en este grupo puede aceptar está entre 15.000 y 20.000 euros, aunque hay algunas con límites entre 45.000 y 50.000.

- 14smallings: El límite que las mulas en este grupo puede aceptar está entre 2.500 y 3.000 euros.

- 16smallings: El límite que las mulas en este grupo puede aceptar está entre 1.750 y 2.000 euros, aunque hay algunas que pueden aceptar entre 2.5000 y 3.000 euros (como las del grupo 14smallings).

Además, en base a las transacciones fraudulentas que detectamos en el servidor y a varios otros indicadores, creemos que los ciberdelincuentes responsables de la operación son muy activos. Han realizado actividades proactivas de seguridad operativa, como el cambio de sus tácticas y la limpieza de sus huellas al ser descubiertos.

Kaspersky Lab mantiene contactos con diferentes LEAs y con el banco afectado para procesar a los ciberdelincuentes.

La prevención de fraudes de Kaspersky versus el Luuuk

La evidencia que descubrieron los expertos de Kaspersky Lab indica que probablemente se trataba de ciberdelincuentes profesionales. Sin embargo, las tecnologías de seguridad pueden contrarrestar eficazmente las herramientas maliciosas que se usaron para robar los fondos. Por ejemplo, Kaspersky Lab ha desarrollado Kaspersky Fraud Prevention, una plataforma de varios niveles para ayudar a las organizaciones financieras a proteger a sus clientes contra los fraudes financieros online. Esta plataforma incluye componentes que protegen los dispositivos de los clientes contra una amplia variedad de ataques, incluyendo los del tipo Man-in-the-Browser, y herramientas que pueden ayudar a los bancos a detectar y neutralizar transacciones fraudulentas.

Fuente: Viruslist

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!