Hashes de contraseñas de Linkedin publicadas [Rumor Confirmado]

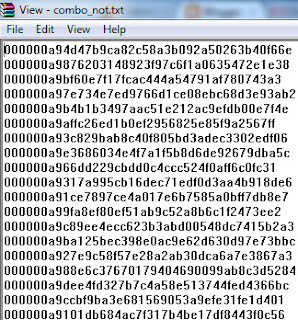

Según varias fuentes, una lista de contraseña de Linkedin hashedas con SHA1 (sin SALT) han sido publicadas en un foro ruso. Esta lista (mirror de 259 MB y otro de 133 MB), que no se ha confirmado si es de la red social, contiene alrededor de 6,46 millones de registros y se habría subido a un foro de Rusia a principios de esta semana.

Un experto consultado dice que hay indicios de que las contraseñas podrían ser de la empresa. La historia apareció el miércoles en Dangens TI y de acuerdo a varias personas que han trabajado con la lista, unas 300.000 contraseñas ya han sido crackeadas y un examen de los hashes queha sido publicados en foros InsidePro (ahora eliminado), muestra que las claves utilizan "LinkedIn" de alguna manera.

Vale la pena repetir que, aparte de esto, no hay pruebas para confirmar que la red social haya sufrido algún tipo de incidente de seguridad. Hasta el momento sólo se han publicado los hashes de las contraseñas, sin nombres de usuario, pero se desconoce si los autores de la lista simplemente eliminaron los nombres de usuario al publicar la lista o si no los tienen.

Hasta el momento Linkedin no ha confirmado los datos y dice que se encuentra investigando el caso.

Algunas preguntas que se podrían hacer: ¿por qué Linkedin todavía usa SHA1? ¿por qué usa SHA1 sin saltear? ¿para qué cambiar la contraseña si quizás existe una brecha y los delincuentes podrían robar la base de datos de nuevo? ¿cuánto falta para que comience a llegar spam con falsos anuncios de Linkedin?

Recomendación: por ahora cambie su contraseña de Linkedin y en todos los lugares donde use la misma.

Actualización: Linkedin ha declarado que no puede confirmar la brecha, lo cual es muy preocupante porque varios usuarios han encontrado su clave en el archivo.

Actualización: para encontrar las contraseñas se debe buscar el hash sin los primeros 5 caracteres (o reemplazarlos por "0"). Por ejemplo el hash de "password" es "5baa61e4c9b93f3f0682250b6cf8331b7ee68fd8" pero el hash encontrado será "000001e4c9b93f3f0682250b6cf8331b7ee68fd8".

Actualización: publican una pequeña aplicación en Python para verificar si la contraseña figura en la base de datos y si ya ha sido crackeada.

Actualización: Linkedin al fin reconoció la fuga de información y los usuarios "comprometidos" no podrán ingresar en sus cuentas y recibirán un correo con el procedimiento para cambiar la contraseña pero el correo no tendrá ningún enlace. ¡A prepararse para los correos falsos!

Actualización: varias personas ya confirman que comenzaron a recibir correos falsos que dicen provenir de Linkedin pero que son casos de Phishing y Scam.

Actualización: ya existen las primera estadísticas de las contraseñas que se han crackeado (mirror). Además se ha publicado una lista de 24.000 contraseñas ya obtenidas.

Actualización: Lastpass ha publicad una herramienta para verificar si su clave figura en el listado. Desde Segu-Info recomendamos NO colocar su clave en ningún sitio.

Actualización: ahora recien Linkedin decide aplicar SALT a sus hash.

Cristian de la Redacción de Segu-Info

Un experto consultado dice que hay indicios de que las contraseñas podrían ser de la empresa. La historia apareció el miércoles en Dangens TI y de acuerdo a varias personas que han trabajado con la lista, unas 300.000 contraseñas ya han sido crackeadas y un examen de los hashes que

Vale la pena repetir que, aparte de esto, no hay pruebas para confirmar que la red social haya sufrido algún tipo de incidente de seguridad. Hasta el momento sólo se han publicado los hashes de las contraseñas, sin nombres de usuario, pero se desconoce si los autores de la lista simplemente eliminaron los nombres de usuario al publicar la lista o si no los tienen.

Hasta el momento Linkedin no ha confirmado los datos y dice que se encuentra investigando el caso.

Algunas preguntas que se podrían hacer: ¿por qué Linkedin todavía usa SHA1? ¿por qué usa SHA1 sin saltear? ¿para qué cambiar la contraseña si quizás existe una brecha y los delincuentes podrían robar la base de datos de nuevo? ¿cuánto falta para que comience a llegar spam con falsos anuncios de Linkedin?

Recomendación: por ahora cambie su contraseña de Linkedin y en todos los lugares donde use la misma.

Actualización: Linkedin ha declarado que no puede confirmar la brecha, lo cual es muy preocupante porque varios usuarios han encontrado su clave en el archivo.

Actualización: para encontrar las contraseñas se debe buscar el hash sin los primeros 5 caracteres (o reemplazarlos por "0"). Por ejemplo el hash de "password" es "5baa61e4c9b93f3f0682250b6cf8331b7ee68fd8" pero el hash encontrado será "000001e4c9b93f3f0682250b6cf8331b7ee68fd8".

Actualización: publican una pequeña aplicación en Python para verificar si la contraseña figura en la base de datos y si ya ha sido crackeada.

Actualización: Linkedin al fin reconoció la fuga de información y los usuarios "comprometidos" no podrán ingresar en sus cuentas y recibirán un correo con el procedimiento para cambiar la contraseña pero el correo no tendrá ningún enlace. ¡A prepararse para los correos falsos!

Actualización: varias personas ya confirman que comenzaron a recibir correos falsos que dicen provenir de Linkedin pero que son casos de Phishing y Scam.

Actualización: ya existen las primera estadísticas de las contraseñas que se han crackeado (mirror). Además se ha publicado una lista de 24.000 contraseñas ya obtenidas.

Actualización: Lastpass ha publicad una herramienta para verificar si su clave figura en el listado. Desde Segu-Info recomendamos NO colocar su clave en ningún sitio.

Actualización: ahora recien Linkedin decide aplicar SALT a sus hash.

Cristian de la Redacción de Segu-Info

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!