Microsoft "elimina" el protocolo de autenticación NTLM en favor de Kerberos

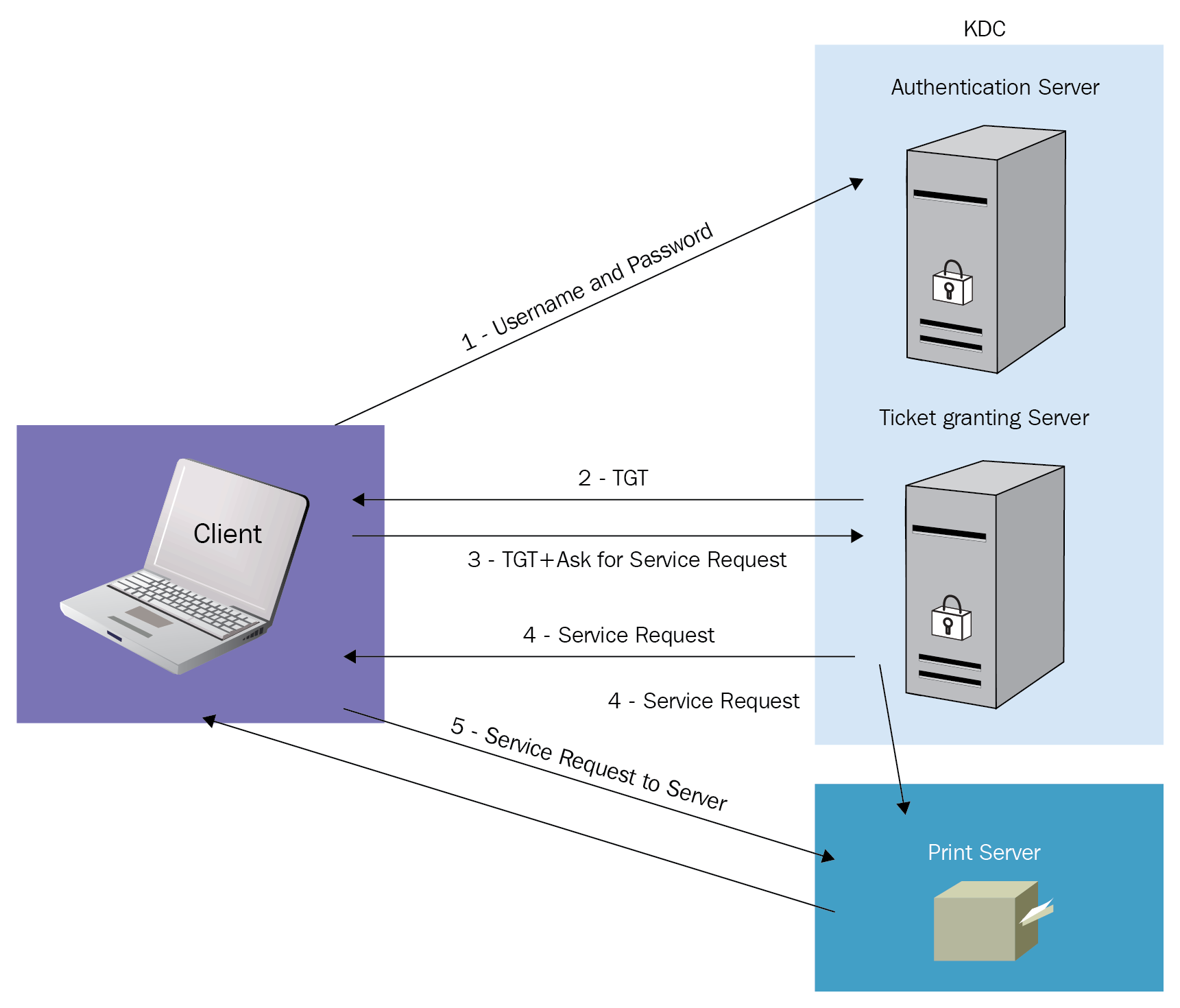

Microsoft ha anunciando oficialmente la obsolescencia de la autenticación NTLM en Windows y servidores Windows, afirmando que los desarrolladores deben hacer la transición a Kerberos o autenticación de negociación para evitar problemas en el futuro.

El anuncio se puede ver en esta charla de Steve Syfuhs, Principal Engineer en Microsoft, y también en este post del blog de Microsoft escrito por Matthew Palko, donde ambos hablan de la evolución de la autenticación en Windows y cómo NTLM está quedando relegado por Kerberos. NTLM siempre ha sido uno de los grandes problemas de seguridad que obliga a tomar medidas de fortificación en Windows para evitar riesgos.

New Technology LAN Manager, más conocido como NTLM, es un protocolo de autenticación lanzado por primera vez en 1993 como parte de Windows NT 3.1 y como sucesor del protocolo LAN Manager (LM).

Microsoft dice que los protocolos NTLM, que todavía se utilizan ampliamente en la actualidad, ya no están en desarrollo activo a partir de junio y se eliminarán gradualmente en favor de alternativas más seguras.

Este movimiento no es sorprendente, ya que Microsoft anunció por primera vez su intención de eliminar el antiguo protocolo de autenticación en octubre de 2023, instando a los administradores a pasar a Kerberos y otros sistemas de autenticación contemporáneos, como Negotiate.

Microsoft Negotiate es un proveedor de soporte de seguridad (SSP) que actúa como una capa de aplicación entre la Interfaz del proveedor de soporte de seguridad (SSPI) y los otros SSP. Cuando una aplicación llama a SSPI para iniciar sesión en una red, puede especificar un SSP para procesar la solicitud. Si la aplicación lo especifica, Negotiate analiza la solicitud y elige el mejor SSP para manejar la solicitud según la política de seguridad configurada por el cliente.

Actualmente, el paquete de seguridad Negotiate selecciona entre Kerberos y NTLM. Negotiate selecciona Kerberos a menos que se aplique una de las siguientes condiciones:

- No puede ser utilizado por ninguno de los sistemas involucrados en la autenticación.

- La aplicación de llamadas no proporcionó suficiente información para usar Kerberos.

No ha sido hasta ahora, el 11 junio de 2024, que Microsoft, en su lista de funcionalidades "deprecated" para Windows ha anunciado oficialmente la desaparición y "deprecación" del mítico protocolo de autenticación NTLM, que será oficialmente reemplazado por Kerberos siempre que sea posible. Esto significa, que Microsoft dejará de mantener de forma activa este protocolo y priorizará el soporte de otros como Kerberos.

Se ha abusado ampliamente de NTLM en ataques cibernéticos conocidos como ataques de 'NTLM Relay', en los que se toman el control de los controladores de dominio de Windows obligándolos a autenticarse en servidores maliciosos. A pesar de que Microsoft introdujo nuevas medidas para defenderse de esos ataques, como la firma de seguridad de SMB, los ataques a la autenticación NTLM continúan.

Por ejemplo, los hashes de contraseñas aún se pueden obtener y utilizar en ataques de "Pass-the-Hash", obtenerse en ataques de phishing o extraerse directamente de bases de datos de Active Directory robadas o de la memoria de un servidor. Luego, los atacantes pueden descifrar los hashes para obtener la contraseña en texto plano del usuario.

Aparte del cifrado más débil utilizado en NTLM, en comparación con protocolos más modernos como Kerberos, el rendimiento del protocolo es deficiente, requiere más viajes de ida y vuelta en la red y no admite tecnologías de inicio de sesión único (SSO).

Dicho todo esto, NTLM se considera muy obsoleto según los estándares de seguridad y autenticación de 2024, por lo que Microsoft lo está desaprobando.

Proceso de eliminación de NTLM

NTLM seguirá funcionando en la próxima versión de Windows Server y en la próxima versión anual de Windows. Aun así, los usuarios y desarrolladores de aplicaciones deberían hacer la transición a 'Negociar', que intenta autenticarse primero con Kerberos y recurrir a NTLM sólo cuando sea necesario.

Microsoft recomienda que los administradores de sistemas utilicen herramientas de auditoría para comprender cómo se utiliza NTLM dentro de su entorno e identificar todas las instancias que deben considerarse al formular un plan de transición.

Para la mayoría de las aplicaciones, se puede reemplazar NTLM con Negotiate mediante un cambio de una línea en la solicitud 'AcquireCredentialsHandle' a la Interfaz del proveedor de soporte de seguridad (SSPI). Sin embargo, existen excepciones en las que podrían ser necesarios cambios más amplios.

Negotiate tiene un respaldo integrado a NTLM para mitigar los problemas de compatibilidad durante el período de transición. Los administradores que tienen problemas de autenticación pueden consultar la guía de solución de problemas de Kerberos de Microsoft.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!