Poder Judicial de Córdoba (AR) afectado por ransomware (actualizado)

Delincuentes informáticos no identificados accedieron este sábado al sistema de seguridad del Poder Judicial de Córdoba (video). La página web oficial, los servicios digitales y las bases de datos están completamente afectados.

Al parecer, los sistemas del Poder Judicial fueron atacados por el ransomware PLAY (ver video) pero fuentes judiciales aseguraron que podría tratarse del "peor ataque en la historia a instituciones públicas". Por el momento, el sitio web oficial de la Justicia de Córdoba está caído y se desconoce cuándo volverá a estar online.

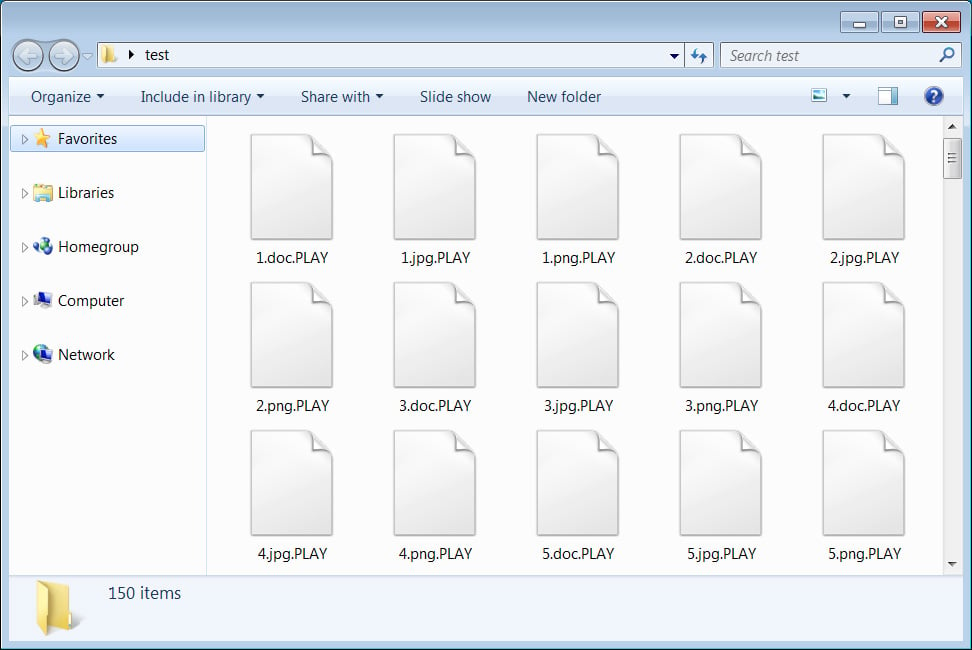

Esta extensión ".play" está asociada con la nueva operación de ransomware 'Play' (muestra/IoC 0ba1d5a26f15f5f7942d0435fa63947e) que se lanzó en junio de 2022, cuando las víctimas comenzaron a describir sus ataques en los foros de BleepingComputer. Como todas las operaciones de ransomware, los actores de amenazas pondrán en peligro una red y cifrarán los dispositivos. Al cifrar archivos, el ransomware agregará la extensión .PLAY como se muestra a continuación.

Se cree que el ataque comenzó en horas del sábado y que los delincuentes se tomaron su tiempo para penetrar en los distintos niveles del Poder Judicial cordobés. Lo grave es que ahora se cree que los perpetradores del ataque informático no tienen intenciones de pedir un rescate porque no se ha encontrado nota de rescate relacionada a este malware, sino de borrar toda la información del sistema.

Se desconoce cómo Play violó la red del Poder Judicial, pero se filtró una lista de las direcciones de correo electrónico de los empleados como parte de la violación de Globant por LAPSUS$ en marzo, lo que puede haber permitido a los actores de amenazas realizar un ataque de phishing para robar credenciales.

Fuentes del organismo señalaron que se procedió a mudar el sistema y que las denuncias se están tomando con normalidad, aunque con algunas demoras. El "Plan de Contingencia", establecido a través del Acuerdo Reglamentario 1778, contempla un restablecimiento gradual y progresivo de los servicios y sistemas electrónicos del Poder Judicial de la provincia "a partir del 16 de agosto". También se declaró "inhábiles a los fines procesales y administrativos" los días 16, 17, 18 y 19 de agosto de 2022 "para las causas ya iniciadas y que actualmente se tramitan electrónicamente, salvo los actos válidamente cumplidos". No obstante, la resolución precisa que el personal judicial prestará servicio en forma presencial.

MITRE ATT&CK Tactics And Techniques

Initial Access TA0001

- Exploit Public-Facing Application T1190

- try connect smb

Replication Through Removable Media T1091

- Checks for available system drives (often done to infect USB drives)

Defense Evasion TA0005

- Hidden Files and Directories T1564.001

- set file hidden

Virtualization/Sandbox Evasion T1497

- Found potential dummy code loops (likely to delay analysis)

- Sample might executed code dummy loops to delay execution, try to increase analysis time

Credential Access TA0006

- OS Credential Dumping T1003

- Tries to harvest and steal browser information (history, passwords, etc)

Discovery TA0007

- System Network Configuration Discovery T1016

- collect network adapter information

File and Directory Discovery T1083

- traverse file many times

- Enumerates the file system

Peripheral Device Discovery T1120

- Sample is looking for USB drives. Launch the sample with the USB Fake Disk cookbook

- Checks for available system drives (often done to infect USB drives)

Security Software Discovery T1518.001

- Found potential dummy code loops (likely to delay analysis)

Lateral Movement TA0008

- SMB/Windows Admin Shares T1021.002

- try connect smb

Exploitation of Remote Services T1210

- try connect smb

Lateral Tool Transfer T1570

- try connect smb

Lateral Movement TA0008

- Replication Through Removable Media T1091

- Checks for available system drives (often done to infect USB drives)

Data from Local System T1005

- collect disk information

- Tries to harvest and steal browser information (history, passwords, etc)

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!