Vulnerabilidad crítica RCE en Oracle WebLogic es explotada activamente por botnet DarkIRC (Parchea YA!)

Los expertos informaron que la botnet DarkIRC está apuntando activamente a miles de servidores Oracle WebLogic expuestos en el intento de explotar el CVE-2020-14882. Esta vulnerabilidad puede ser aprovechada por atacantes no autenticados para tomar el control del sistema enviando una simple solicitud HTTP GET.

La falla, descubierta por el investigador de seguridad Voidfyoo de Chaitin Security Research Lab, afecta a las versiones de Oracle WebLogic Server son 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 y 14.1.1.0. La vulnerabilidad recibió una clasificación de gravedad de 9,8 sobre 10, y fue abordada por Oracle en la actualización crítica (CPU) de octubre.

Una semana después de que Oracle parcheó la vulnerabilidad, los actores de amenazas comenzaron a buscar instancias expuestas de Oracle WebLogic y a verificar si eran vulnerables a la explotación. Aunque se ha solucionado el problema, el lanzamiento del Proof-of-Concept y un exploit ha convertido a las instancias vulnerables de Oracle WebLogic en un objetivo lucrativo para que los actores de amenazas recluten estos servidores en una botnet que roba datos críticos y despliegue cargas útiles de malware de segunda etapa.

Según Shodan, 2.973 servidores Oracle WebLogic expuestos en línea son potencialmente vulnerables a ataques remotos que aprovechan la falla anterior. La mayoría de estos sistemas se encuentran en China (829), seguidos de Estados Unidos (526) e Irán (369).

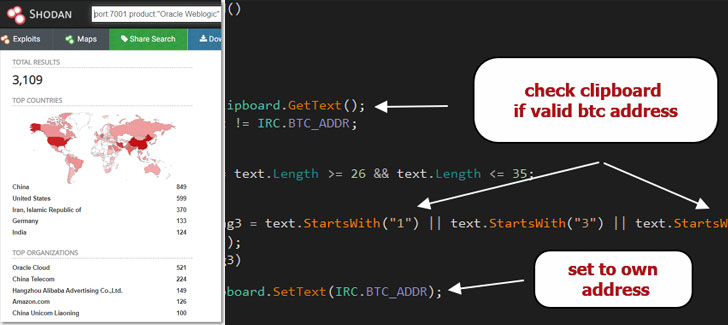

Los investigadores de Juniper Threat Labs observaron al menos cinco variantes diferentes de payload malicioso. Al momento de escribir este artículo, encontramos 3.109 servidores Oracle WebLogic abiertos. Una de las cargas útiles que apuntan a los servidores Oracle WebLogic observadas por los expertos es el malware DarkIRC que actualmente se vende en foros de ciberdelincuencia por 75 USD.

Buscando a los operadores detrás de esta amenaza, los investigadores encontraron una cuenta en Hack Forums que se conecta en línea con el nombre de "Freak_OG" que anuncia la botnet desde agosto de 2020. La vulnerabilidad crítica de ejecución remota de código (RCE) CVE-2020-14882 en Oracle WebLogic es explotada activamente por los operadores detrás de la botnet DarkIRC.

Los atacantes envian una solicitud HTTP GET a un servidor WebLogic vulnerable, que ejecuta un script de PowerShell para descargar y ejecutar un archivo binario alojado en cnc[.]C25e6559668942[.]xyz.

Los autores de DarkIRC utilizan un crypterpara evitar la detección, incluye funciones anti-análisis y anti-sandbox. El malware también intenta detectar si se está ejecutando en entornos virtualizados, como VMware, VirtualBox, VBox, QEMU o máquina virtual Xen.

El bot se instala en %APPDATA%\Chrome\Chrome.exe y crea una entrada de ejecución automática. Entre sus funciones destacan:

- Browser Stealer

- Keylogging

- Bitcoin Clipper

- DDoS

- Slowloris

- RUDY (R-U-DeadYet?)

- TCP Flood

- HTTP Flood

- UDP Flood

- Syn Flood

- Worm or spread itself in the network

- Download Files

- Execute Commands

El malware también implementa una función de Bitcoin Clipper para secuestrar las transacciones de bitcoin en el sistema infectado cambiando la dirección de la billetera de bitcoin copiada a la dirección de la billetera de bitcoin del operador del malware.

En octubre, los investigadores de seguridad del SANS Technology Institute establecieron una colección de honeypots que permitieron a los investigadores detectar una serie de ataques poco después de que el código de explotación para CVE-2020-14882 estuviera disponible públicamente.

Renato Marinho, investigador de seguridad de Morphus Labs y administrador de SANS ISC informó que los honeypots de WebLogic que configuró fueron el objetivo de una gran cantidad de escaneos para CVE-2020-14882.

A principios de noviembre, al menos un operador de ransomware parece haber aprovechado la vulnerabilidad CVE-2020-14882 que afecta a Oracle WebLogic. CISA también instó a los administradores a aplicar la actualización de seguridad para proteger sus servidores.

Fuente: Security Affairs

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!