Ransomware Ragnar Locker instala una VM para cifrar los datos

Un nuevo estudio advierte sobre un nuevo método de ataque de ransomware que ejecuta una máquina virtual (como VirtualBox) en las computadoras objetivo para infectarlas. El ataque se puede dar más allá del alcance del software antivirus local de la computadora.

Según la compañía de ciberseguridad con sede en el Reino Unido, Sophos, el grupo de ransomware conocido como Ragnar Locker es bastante selectivo al elegir a sus víctimas. Los objetivos de Ragnar tienden a ser empresas en lugar de usuarios individuales.

En un ataque recientemente detectado, el ransomware Ragnar Locker se implementó dentro de una máquina virtual Oracle VirtualBox con Windows XP. La carga útil de ataque fue un instalador de 122 MB con una imagen virtual de 282 MB en el interior, todo para ocultar un ejecutable de ransomware de 49 kB.

Ragnar Locker le pide a las víctimas grandes cantidades de dinero para liberar sus archivos. También amenaza con liberar datos confidenciales si los usuarios no pagan el rescate.

Ragnar Locker le pide a las víctimas grandes cantidades de dinero para liberar sus archivos. También amenaza con liberar datos confidenciales si los usuarios no pagan el rescate.

Sophos dio el ejemplo de la red de Energias de Portugal, que robó 10 TB de datos confidenciales y exigió el pago de casi 1.850 Bitcoin (BTC), aproximadamente 11 millones de dólares (al momento de esta publicación) para no filtrar los datos.

El modus operandi del ransomware es aprovechar las vulnerabilidades de las aplicaciones de escritorio remoto en Windows, donde obtienen acceso de administrador a la computadora.

Con los permisos necesarios otorgados, los atacantes configuran la máquina virtual para interactuar con los archivos. Luego proceden a arrancar la máquina virtual, ejecutando una versión simplificada de Windows XP llamada "Micro XP v0.82".

Brett Callow, analista de amenazas en el laboratorio de malware Emsisoft, proporcionó más detalles sobre Ragnar Locker:

El especialista en amenazas de Emsisoft agrega lo siguiente:

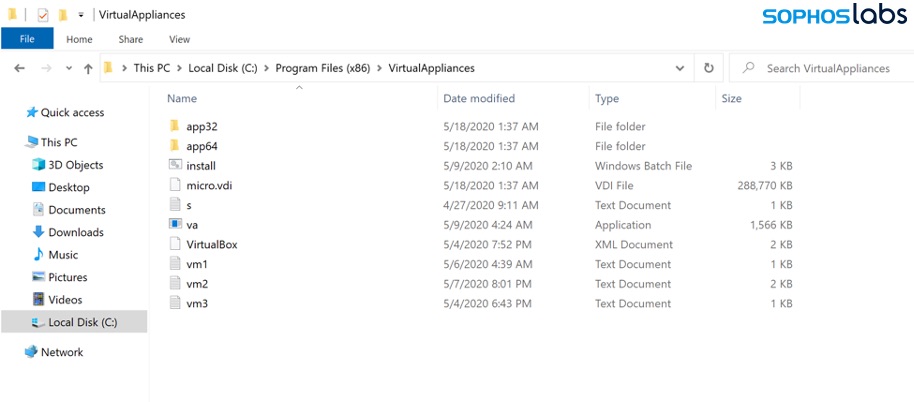

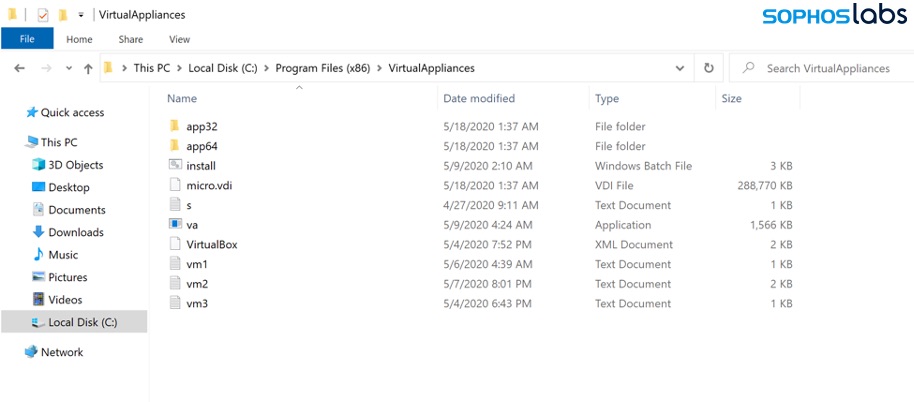

En el ataque detectado, los actores de Ragnar Locker usaron una tarea de GPO para ejecutar Microsoft Installer (msiexec.exe), pasando parámetros para descargar e instalar silenciosamente un paquete MSI diseñado y sin firmar de 122 MB desde un servidor web remoto. Una instalación funcional de un antiguo hipervisor Oracle VirtualBox: en realidad, Sun xVM VirtualBox versión 3.0.4 del 5 de agosto de 2009 (Oracle compró Sun Microsystems en 2010).

Un archivo de imagen de disco virtual (VDI) llamado micro.vdi, una imagen de una versión simplificada del sistema operativo Windows XP SP3, llamada MicroXP v0.82. La imagen incluye el ejecutable del ransomware Ragnar Locker de 49 kB.

Fuente: Sophos

Según la compañía de ciberseguridad con sede en el Reino Unido, Sophos, el grupo de ransomware conocido como Ragnar Locker es bastante selectivo al elegir a sus víctimas. Los objetivos de Ragnar tienden a ser empresas en lugar de usuarios individuales.

En un ataque recientemente detectado, el ransomware Ragnar Locker se implementó dentro de una máquina virtual Oracle VirtualBox con Windows XP. La carga útil de ataque fue un instalador de 122 MB con una imagen virtual de 282 MB en el interior, todo para ocultar un ejecutable de ransomware de 49 kB.

Sophos dio el ejemplo de la red de Energias de Portugal, que robó 10 TB de datos confidenciales y exigió el pago de casi 1.850 Bitcoin (BTC), aproximadamente 11 millones de dólares (al momento de esta publicación) para no filtrar los datos.

El modus operandi del ransomware es aprovechar las vulnerabilidades de las aplicaciones de escritorio remoto en Windows, donde obtienen acceso de administrador a la computadora.

Con los permisos necesarios otorgados, los atacantes configuran la máquina virtual para interactuar con los archivos. Luego proceden a arrancar la máquina virtual, ejecutando una versión simplificada de Windows XP llamada "Micro XP v0.82".

Brett Callow, analista de amenazas en el laboratorio de malware Emsisoft, proporcionó más detalles sobre Ragnar Locker:

"Recientemente se ha observado que los operadores lanzan el ransomware desde una máquina virtual para evitar ser detectados por protocolos de seguridad. Al igual que otros grupos de ransomware, Ragnar Locker roba datos y utiliza la amenaza de su lanzamiento como palanca adicional para extorsionar el pago. Si la empresa no paga, los datos robados se publican en el sitio Tor del grupo".Callow afirma que las tácticas implementadas por los grupos de ransomware se están volviendo cada vez más "malvadas y extremas", considerando que otros grupos de ransomware ahora amenazan con vender los datos a los competidores de la víctima o usarlos para atacar a sus clientes y socios comerciales.

El especialista en amenazas de Emsisoft agrega lo siguiente:

"Las empresas en esta situación no tienen buenas opciones disponibles para ellos. Incluso si se paga el rescate, simplemente tienen una falsa promesa hecha por un actor de mala fe de que los datos robados se eliminarán y no se utilizarán indebidamente".En ataques anteriores, el grupo Ragnar Locker ha utilizado ataques de proveedores de servicios administrados o ataques en las conexiones del protocolo de escritorio remoto (RDP) de Windows para establecerse en las redes específicas. Después de obtener acceso de nivel de administrador al dominio de un objetivo y exfiltración de datos, han utilizado herramientas administrativas nativas de Windows como Powershell y Windows Group Policy Objects (GPO) para moverse lateralmente a través de la red a clientes y servidores de Windows.

En el ataque detectado, los actores de Ragnar Locker usaron una tarea de GPO para ejecutar Microsoft Installer (msiexec.exe), pasando parámetros para descargar e instalar silenciosamente un paquete MSI diseñado y sin firmar de 122 MB desde un servidor web remoto. Una instalación funcional de un antiguo hipervisor Oracle VirtualBox: en realidad, Sun xVM VirtualBox versión 3.0.4 del 5 de agosto de 2009 (Oracle compró Sun Microsystems en 2010).

Un archivo de imagen de disco virtual (VDI) llamado micro.vdi, una imagen de una versión simplificada del sistema operativo Windows XP SP3, llamada MicroXP v0.82. La imagen incluye el ejecutable del ransomware Ragnar Locker de 49 kB.

Fuente: Sophos

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!