Ataque Man-in-the-Disk deja expuestos a miles de dispositivos Android

Investigadores de seguridad de Check Point Software Techonologies han descubierto un nuevo vector de ataque contra el sistema operativo Android que puede permitir potencialmente a los atacantes infectar de forma silenciosa los smartphones con apps maliciosas o lanzar ataques de denegación de servicio desde los mismos.

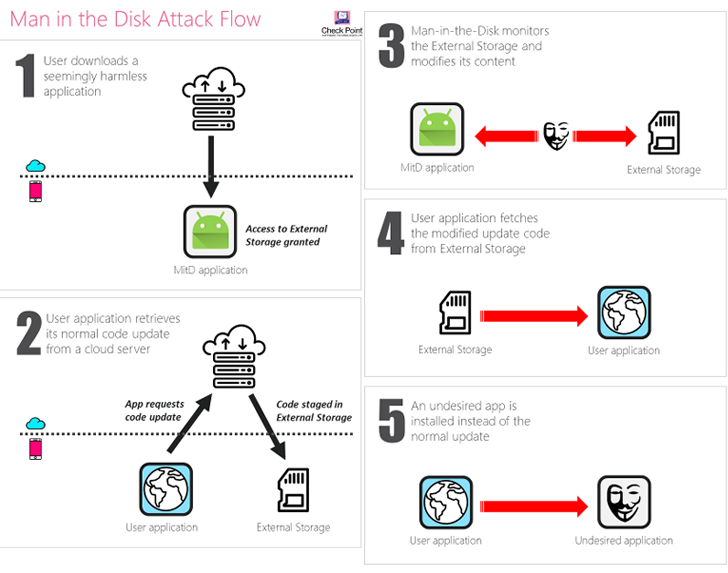

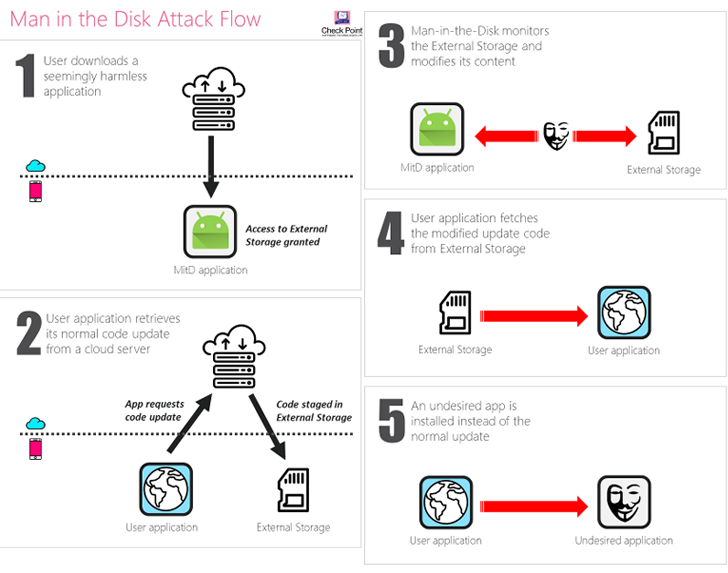

Con el nombre de Man-in-the-Disk (MitD), este ataque toma ventaja sobre la forma en la que las aplicaciones de Android hacen uso del "Almacenamiento externo" para guardar datos relacionados con la app, los cuales si son modificados pueden resultar en una inyección de código en el contexto privilegiado de la aplicación objetivo.

Hay que tener en cuenta que las aplicaciones en Android pueden guardar sus recursos en dos lugares distintos del dispositivo, almacenamiento interno y externo.

Hay que tener en cuenta que las aplicaciones en Android pueden guardar sus recursos en dos lugares distintos del dispositivo, almacenamiento interno y externo.

La propia Google ofrece pautas a los desarrolladores de aplicaciones Android instandoles a usar el almacenamiento interno, el cual es un espacio aislado y destinado para cada aplicación, protegidos usando la propia sandbox integrada de Android, para guardar archivos sensibles o datos.

Sin embargo, los investigadores han visto que muchas apps populares están usando el almacenamiento externo, el cual no esta protegido y puede ser accedido por cualquier aplicación que este instalada en el dispositivo.

Este ataque funciona de forma similar a un MitM, ya que se necesita interceptar y manipular los datos entre el almacenamiento externo y una aplicación, la cual si se realiza cuidadosamente, puede llevar a resultados muy dañinos.

Por ejemplo, los investigadores vieron que el navegador web de Xiaomi descarga la ultima versión en el almacenamiento externo del dispositivo antes de instalar la actualización.

Como la propia app falla en validar la integridad de los datos, el código legitimo de la actualización de la app se puede reemplazar por uno malicioso.

De esta forma, los atacantes pueden ponerse en esta posición, desde la cual, pueden monitorizar los datos transferidos entre cualquier otra app en el propio smartphone del usuario y el almacenamiento externo y sobrescribirlo con su propia versión maliciosa para manipularlo o crashearlo.

El ataque puede ser también utilizado para instalar otras aplicaciones maliciosas en segundo plano sin conocimiento del usuario, las cuales pueden ser utilizadas para realizar escalada de privilegios en el terminal y obtener acceso a otras partes del dispositivo Android, como la camara, el microfono, la lista de contactos y mas.

Entre las apps que los investigadores han comprobado estan Google Translate, Yandex Translate, Google Voice Typing, LG Application Manager, LG World, Google TTS y Xiaomi Browser.

Google, la cual no sigue sus propias directivas de seguridad, ha arreglado varias de sus aplicaciones afectadas y esta en proceso de arreglar otras apps vulnerables.

Los investigadores también han contactado a los desarrolladores de otras aplicaciones vulnerables, pero algunas, como Xiaomi, han decidido no arreglar el fallo.

Los investigadores solo han testeado un pequeño numero de aplicaciones, pero se cree que afecta a mas aplicaciones Android, dejando a muchos usuarios de Android expuestos a ciberamenazas.

Fuente: THN

Con el nombre de Man-in-the-Disk (MitD), este ataque toma ventaja sobre la forma en la que las aplicaciones de Android hacen uso del "Almacenamiento externo" para guardar datos relacionados con la app, los cuales si son modificados pueden resultar en una inyección de código en el contexto privilegiado de la aplicación objetivo.

La propia Google ofrece pautas a los desarrolladores de aplicaciones Android instandoles a usar el almacenamiento interno, el cual es un espacio aislado y destinado para cada aplicación, protegidos usando la propia sandbox integrada de Android, para guardar archivos sensibles o datos.

Sin embargo, los investigadores han visto que muchas apps populares están usando el almacenamiento externo, el cual no esta protegido y puede ser accedido por cualquier aplicación que este instalada en el dispositivo.

Este ataque funciona de forma similar a un MitM, ya que se necesita interceptar y manipular los datos entre el almacenamiento externo y una aplicación, la cual si se realiza cuidadosamente, puede llevar a resultados muy dañinos.

Por ejemplo, los investigadores vieron que el navegador web de Xiaomi descarga la ultima versión en el almacenamiento externo del dispositivo antes de instalar la actualización.

Como la propia app falla en validar la integridad de los datos, el código legitimo de la actualización de la app se puede reemplazar por uno malicioso.

De esta forma, los atacantes pueden ponerse en esta posición, desde la cual, pueden monitorizar los datos transferidos entre cualquier otra app en el propio smartphone del usuario y el almacenamiento externo y sobrescribirlo con su propia versión maliciosa para manipularlo o crashearlo.

El ataque puede ser también utilizado para instalar otras aplicaciones maliciosas en segundo plano sin conocimiento del usuario, las cuales pueden ser utilizadas para realizar escalada de privilegios en el terminal y obtener acceso a otras partes del dispositivo Android, como la camara, el microfono, la lista de contactos y mas.

Entre las apps que los investigadores han comprobado estan Google Translate, Yandex Translate, Google Voice Typing, LG Application Manager, LG World, Google TTS y Xiaomi Browser.

Google, la cual no sigue sus propias directivas de seguridad, ha arreglado varias de sus aplicaciones afectadas y esta en proceso de arreglar otras apps vulnerables.

Los investigadores también han contactado a los desarrolladores de otras aplicaciones vulnerables, pero algunas, como Xiaomi, han decidido no arreglar el fallo.

Los investigadores solo han testeado un pequeño numero de aplicaciones, pero se cree que afecta a mas aplicaciones Android, dejando a muchos usuarios de Android expuestos a ciberamenazas.

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!