Diameter, el nuevo protocolo de telefonía, es igual de vulnerable que SS7

El protocolo de transmisión de datos actual de 4G (LTE) y la transferencia de datos estándard comparte vulnerabilidades con SS7 que afectaban a 3G, 2G y anteriores versiones. El "Informe de exposición de vulnerabilidades a Diameter 2018" está disponible para descargar. Positive Technologies analizó previamente el protocolo SS7 en 2016 y el protocolo Diameter en 2017.

Ambos protocolos, Diameter y SS7 (Signaling System No. 7) ocupan el mismo rol en cuanto a la red telefónica, teniendo así el propósito de servir como autentificación y de sistema de autorización tanto dentro de una red cómo de sus proveedores.

SS7 se desarrolló en 1970 y se descubrió su inseguridad hace décadas, haciendo necesario el paso un nuevo protocolo que sería Diameter que estaría preparado para 5G además de para incorporar mejoras en el protocolo de inter e intra-networking signaling.

SS7 se desarrolló en 1970 y se descubrió su inseguridad hace décadas, haciendo necesario el paso un nuevo protocolo que sería Diameter que estaría preparado para 5G además de para incorporar mejoras en el protocolo de inter e intra-networking signaling.

Diameter ofrece encriptación para sus procedimientos de autentificación, a diferencia de SS7, teniendo soporte para TLS/DTLS. para TCP o SCTP, o IPsec.

Frecuentemente, los operadores de 4G no configuran debidamente Diameter, aunque según una investigación llevada a cabo el mes pasado por Positive Technologies, las características de Diameter no se suelen usar.

Las operadoras casi nunca emplean encriptación dentro de su red, sólo ocasionalmente en sus límites. Aparte de esto, la encriptación esta basada en el principio punto a punto, dicho en otras palabras, la seguridad de las redes se construye en base a la confianza entre operadores y proveedores de IPX.

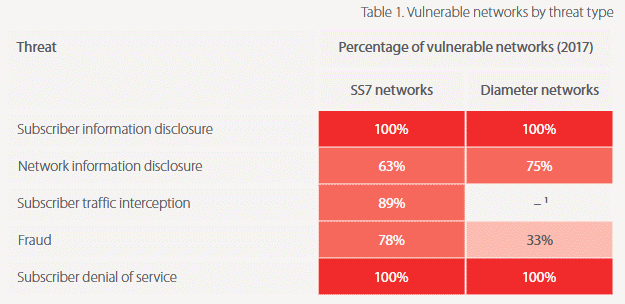

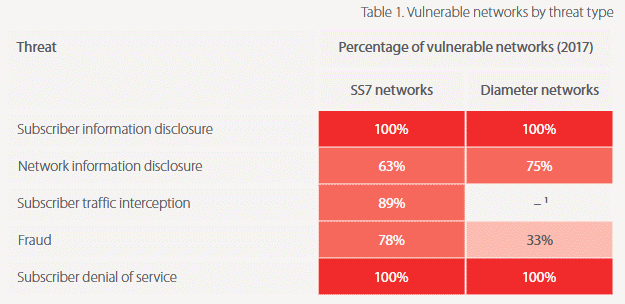

El estudio realizado muestra 5 tipos de ataque distintos, los cuales son:

1 y 2 - Divulgación de información de red y abonado

Estos dos ataques son bastante similares en cuanto a sus efectos, ya que, ambos permiten a un atacante recopilar información operativa del dispositivo de la víctima, obtener datos de la red telefónica en general y ver el perfil de subscripción.

Ambos ataques permiten perfectamente visualizar el identificador IMSI, las direcciones, configuraciones de red o la localización del dispositivo.

3 - Intercepción de tráfico del subscriptor

Esto es una vulnerabilidad "supuesta", es posible teóricamente debido a que ambos SMS y transmisión de llamadas normalmente establecen canales con protocolos más antiguos que no empleen Diameter a la hora de la autentificación.

Esto quiere decir que el atacante podría rebajar una conexión que soporte Diameter a un tipo de conexión más antiguo usando fallos de SS7 y de otros protocolos para atacar. Intercepciones de llamadas y SMS serían posibles llegados a este punto aunque los servicios del dispositivo funcionen mediante un canal únicamente de 4G.

Por ejemplo, la interceptación de SMS es posible porque la mayoría de las redes 4G envían mensajes SMS a través de un canal 3G donde se usa SS7 en vez de Diameter para la autenticación de usuario y red, mientras que los canales de llamadas telefónicas se manejan a través de VoLTE, un protocolo que se ha comprobado inseguro y susceptible desde 2015.

4 - Fraude

Hasta ahora sólo hemos hablado de vulnerabilidades que afectan en general a todos los protocolos pero no a fallos específicos de Diameter. Gracias a los fallos de dicho protocolo, el atacante puede utilizar libremente la conexión de móviles para un perfil de subscriptor específico, llevando a pérdidas financieras al operador. Esto se puede hacer de dos formas: modificando los parámetros de facturas almacenados en el perfil de subscripción lo cual es bastante díficil de traer a la práctica y la segunda requiere el uso demás allá de la restricción de sus servicios, causando daño financiero directamente al operador.

5 - Denegación de Servicio (DoS)

Este tipo de ataques se dedican a limitar la velocidad de ciertas características de 4G o hasta incluso restringir el acceso al causar problemas de conectividad al dispositivo. La gravedad de esto lleva a Positive Technologies a avisar de que podría causar un fallo en ATMs, terminales de pago, alarmas, equipos de vigilancia etc...

Esto es debido a las tarjetas SIM de 4G que se emplean para conectarse a sus servidores cuando están conectados en un area remota dónde las conexiones a Internet clasicas no son posibles.

En marzo de 2018, ENISA (Agencia de la Unión Europea para la Seguridad de las Redes y la Información) publicó un aviso oficial sobre las vulnerabilidades SS7 y Diameter en las redes 4G modernas. La semana pasada, un equipo de académicos descubrió aLTEr, un conjunto de vulnerabilidades en redes 4G (LTE) en la "capa de datos", la responsable de la transferencia de datos, y no el nivel de señal en el que se encuentra Diameter.

Fuente: Bleeping Computing

Ambos protocolos, Diameter y SS7 (Signaling System No. 7) ocupan el mismo rol en cuanto a la red telefónica, teniendo así el propósito de servir como autentificación y de sistema de autorización tanto dentro de una red cómo de sus proveedores.

Diameter ofrece encriptación para sus procedimientos de autentificación, a diferencia de SS7, teniendo soporte para TLS/DTLS. para TCP o SCTP, o IPsec.

Frecuentemente, los operadores de 4G no configuran debidamente Diameter, aunque según una investigación llevada a cabo el mes pasado por Positive Technologies, las características de Diameter no se suelen usar.

Las operadoras casi nunca emplean encriptación dentro de su red, sólo ocasionalmente en sus límites. Aparte de esto, la encriptación esta basada en el principio punto a punto, dicho en otras palabras, la seguridad de las redes se construye en base a la confianza entre operadores y proveedores de IPX.

El estudio realizado muestra 5 tipos de ataque distintos, los cuales son:

1 y 2 - Divulgación de información de red y abonado

Estos dos ataques son bastante similares en cuanto a sus efectos, ya que, ambos permiten a un atacante recopilar información operativa del dispositivo de la víctima, obtener datos de la red telefónica en general y ver el perfil de subscripción.

Ambos ataques permiten perfectamente visualizar el identificador IMSI, las direcciones, configuraciones de red o la localización del dispositivo.

3 - Intercepción de tráfico del subscriptor

Esto es una vulnerabilidad "supuesta", es posible teóricamente debido a que ambos SMS y transmisión de llamadas normalmente establecen canales con protocolos más antiguos que no empleen Diameter a la hora de la autentificación.

Esto quiere decir que el atacante podría rebajar una conexión que soporte Diameter a un tipo de conexión más antiguo usando fallos de SS7 y de otros protocolos para atacar. Intercepciones de llamadas y SMS serían posibles llegados a este punto aunque los servicios del dispositivo funcionen mediante un canal únicamente de 4G.

Por ejemplo, la interceptación de SMS es posible porque la mayoría de las redes 4G envían mensajes SMS a través de un canal 3G donde se usa SS7 en vez de Diameter para la autenticación de usuario y red, mientras que los canales de llamadas telefónicas se manejan a través de VoLTE, un protocolo que se ha comprobado inseguro y susceptible desde 2015.

4 - Fraude

Hasta ahora sólo hemos hablado de vulnerabilidades que afectan en general a todos los protocolos pero no a fallos específicos de Diameter. Gracias a los fallos de dicho protocolo, el atacante puede utilizar libremente la conexión de móviles para un perfil de subscriptor específico, llevando a pérdidas financieras al operador. Esto se puede hacer de dos formas: modificando los parámetros de facturas almacenados en el perfil de subscripción lo cual es bastante díficil de traer a la práctica y la segunda requiere el uso demás allá de la restricción de sus servicios, causando daño financiero directamente al operador.

5 - Denegación de Servicio (DoS)

Este tipo de ataques se dedican a limitar la velocidad de ciertas características de 4G o hasta incluso restringir el acceso al causar problemas de conectividad al dispositivo. La gravedad de esto lleva a Positive Technologies a avisar de que podría causar un fallo en ATMs, terminales de pago, alarmas, equipos de vigilancia etc...

Esto es debido a las tarjetas SIM de 4G que se emplean para conectarse a sus servidores cuando están conectados en un area remota dónde las conexiones a Internet clasicas no son posibles.

En marzo de 2018, ENISA (Agencia de la Unión Europea para la Seguridad de las Redes y la Información) publicó un aviso oficial sobre las vulnerabilidades SS7 y Diameter en las redes 4G modernas. La semana pasada, un equipo de académicos descubrió aLTEr, un conjunto de vulnerabilidades en redes 4G (LTE) en la "capa de datos", la responsable de la transferencia de datos, y no el nivel de señal en el que se encuentra Diameter.

Fuente: Bleeping Computing

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!