Publicado OWASP Top 10 2017 (RC2)

Luego de haberse publicado la RC1 en junio y de los problemas hallados en la documentación que, finalmente llevaron a una actualización en la metodología de recopilación de datos, se ha lanzado la Guía OWASP Top 10 2017 (RC2).

Esta importante actualización agrega varios tipos de vulnerabilidades nuevos, incluidos dos problemas seleccionados por la comunidad. Los comentarios de la comunidad generaron la mayor recopilación de datos de la historia de OWASP y permitió la preparación de un nuevo estándar de seguridad de aplicaciones.

El Top 10 de OWASP 2017 se basa principalmente en más de 40 presentaciones de datos de firmas especializadas en seguridad de aplicaciones y una encuesta de la industria que fue completada por 515 personas. Estos datos abarcan vulnerabilidades recopiladas de cientos de organizaciones y

más de 100.000 aplicaciones y APIs del mundo real. Los 10 elementos principales se seleccionaron y priorizaron de acuerdo con estos datos de prevalencia, en combinación con estimaciones consensuadas de explotabilidad, detectabilidad e impacto.

Se ha refactorizado completamente el Top 10: se renovó la metodología, se utilizó un nuevo proceso de recolección de datos, se trabajó con la comunidad, se reordenaron los riesgos, se reescribió cada riesgo desde cero y se agregaron referencias a frameworks y lenguajes que son comúnmente utilizados en la actualidad.

Esta importante actualización agrega varios tipos de vulnerabilidades nuevos, incluidos dos problemas seleccionados por la comunidad. Los comentarios de la comunidad generaron la mayor recopilación de datos de la historia de OWASP y permitió la preparación de un nuevo estándar de seguridad de aplicaciones.

El Top 10 de OWASP 2017 se basa principalmente en más de 40 presentaciones de datos de firmas especializadas en seguridad de aplicaciones y una encuesta de la industria que fue completada por 515 personas. Estos datos abarcan vulnerabilidades recopiladas de cientos de organizaciones y

más de 100.000 aplicaciones y APIs del mundo real. Los 10 elementos principales se seleccionaron y priorizaron de acuerdo con estos datos de prevalencia, en combinación con estimaciones consensuadas de explotabilidad, detectabilidad e impacto.

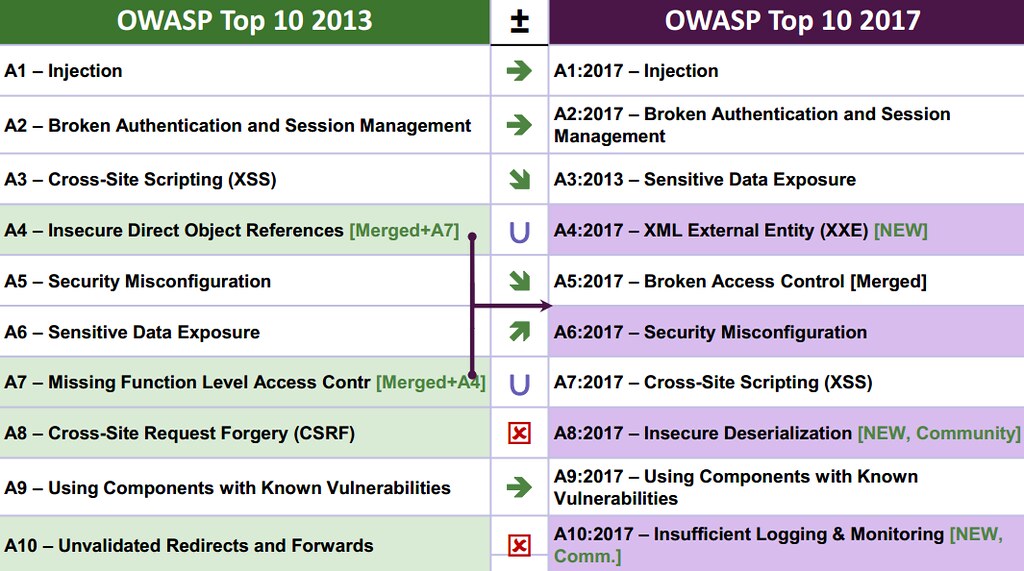

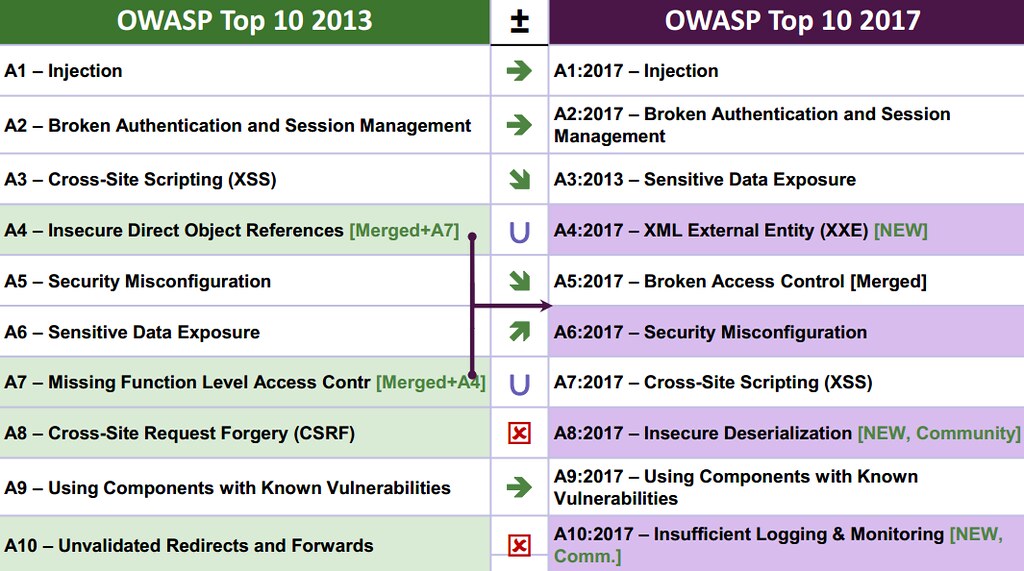

¿Qué cambio de Top 2013 a Top 2017?

El cambio en las aplicaciones web en los últimos cuatro años se han acelerado y, por eso, el Top 10 de OWASP necesitaba cambiar.Se ha refactorizado completamente el Top 10: se renovó la metodología, se utilizó un nuevo proceso de recolección de datos, se trabajó con la comunidad, se reordenaron los riesgos, se reescribió cada riesgo desde cero y se agregaron referencias a frameworks y lenguajes que son comúnmente utilizados en la actualidad.

- JavaScript ahora es el principal lenguaje de la web: node.js y frameworks web modernos como Bootstrap, Electron, Angulary React. Antes, el foco estaba en el servidor ahora mucho se ejecuta en los navegadores que no son de confianza.

- Las aplicaciones "de una sola página", escritas en JavaScript como Angular y React, permiten la creación de un front-end altamente modular con experiencias centradas en el usuario final.

- El aumento de las aplicaciones móviles que usan las mismas API que las aplicaciones de una sola página

- Los microservicios escritos en node.js y Spring Boot están reemplazando las aplicaciones de bus de servicio empresarial más antiguas que usan EJB.

- En el código "antiguo" nunca se esperaba comunicación directa desde Internet pero ahora todos está detrás de una API o un servicio web RESTful. Las suposiciones que subyacen en este código, como las llamadas confiables, simplemente ya no son válidas.

Nuevos datos

La comunidad proporcionó información sobre nuevas categorías y se eliminó información antigua. Este es el nuevo OWASP Top 10 2017:

- Nuevo A4: 2017 - XML External Entity (XXE): nueva categoría soportada principalmente por los conjuntos de datos SAST.

- Nuevo A8: 2017 - Deserialización insegura: responsable de una de las peores violaciones de todos los tiempos.

- Nuevo A10: 2017 - Registro y monitorio insuficiente: su falta puede aumentar la actividad maliciosa o retrasar significativamente su la detección, la respuesta a incidentes y el análisis forense digital.

- Jubilado, pero no olvidado: las referencias directa a objetos directos no seguros y el control de acceso a nivel de función se fusionaron en A5: 2017 - Accesos y controles insuficientes

- CSRF: menos del 5% del conjunto de datos fueron CSRF, lo que lo ubicaron alrededor del puesto 13.

- Redirecciones y reenvíos no validados: menos del 1% del conjunto de datos es compatible con este problema, ahora se ubica en el puesto 25.

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!