Fallas en Chrome, Firefox, and Safari permiten visualizar las extensiones

Dos investigadores de la Universidad de Deusto en España y un investigador de Eurecom, un centro de investigación francés, han descubierto dos fallas que afectan a los sistemas de extensión incorporados en los navegadores actuales, como Firefox, Safari y todas las derivaciones relacionadas con Chromium, como Chrome, Opera y otros.

El paper se titula "Extension Breakdown: Security Analysis of Browsers Extension Resources Control Policies".

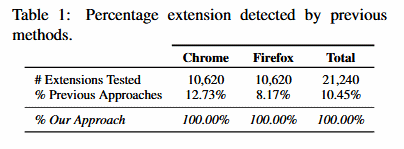

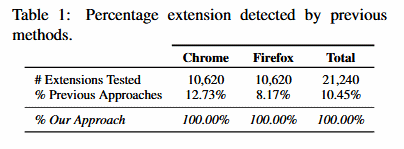

Los errores pueden ser explotados por un atacante para exponer una lista de las extensiones instaladas del usuario con una precisión del 100%. Esta información se puede utilizar para crear "huellas dactilares de los usuarios" en función de las extensiones utilizadas, para desenmascarar usuarios anónimos que se ocultan detrás del tráfico de VPN o Tor, o para crear perfiles de publicidad.

Los errores pueden ser explotados por un atacante para exponer una lista de las extensiones instaladas del usuario con una precisión del 100%. Esta información se puede utilizar para crear "huellas dactilares de los usuarios" en función de las extensiones utilizadas, para desenmascarar usuarios anónimos que se ocultan detrás del tráfico de VPN o Tor, o para crear perfiles de publicidad.

El mismo sistema de extensión, la API de WebExtensions, también es utilizado por versiones más recientes de Firefox, Edge, Vivaldi y Brave. Los investigadores no probaron estos navegadores, pero dijeron que creen que también están afectados.

La API de WebExtensions protege los navegadores contra los atacantes que intentan listar las extensiones instaladas utilizando la configuración de control de acceso del archivo manifest.json incluido en cada extensión. Este archivo bloquea sitios web para comprobar cualquiera de los archivos y recursos internos de la extensión, a menos que el archivo esté configurado específicamente para permitirlo.

El equipo de investigación dice que descubrió un "ataque de canal lateral de tiempo" en la validación de las configuraciones de control de acceso. El navegador que usa la API de Chromium WebExtensions tarda un poco más en responder a una solicitud de un sitio web para los archivos almacenados localmente para una extensión falsa en comparación con una extensión válida pero con la ruta incorrecta. Esto permite deducir qué extensiones tiene instaladas el usuario, bombardeando el objetivo con una serie de solicitudes duales y registrando el tiempo que tarda un navegador en responder.

Esto funciona para Chrome, Opera, Yandex Browser y Comodo Dragon.

Firefox también es vulnerable a través de su antigua API de complementos, basada en XML. Firefox genera errores especiales al solicitar archivos de extensiones falsas, por lo que el ataque es aún más preciso en Firefox. Los investigadores no probaron la implementación más reciente, basada en WebExtensions API, ya que todavía está en desarrollo.

"Revelamos responsablemente todos nuestros hallazgos y ahora estamos discutiendo con los desarrolladores de varios navegadores y extensiones para proponer las contramedidas correctas para mitigar estos ataques en versiones actuales y futuras", dijo el equipo de investigación.

Los investigadores también detallaron métodos para usar estos dos defectos con fines de análisis publicitario, para aplicaciones malintencionadas e ingeniería social.

Desde la investigación aseguran que el sistema Firefox WebExtensions utiliza identificaciones aleatorias, y que esto significa que el método para enumerar extensiones no funcionaría en ese caso (a diferencia de Chrome y otros navegadores basados en Chromium).

Eso es cierto, pero la implementación de Mozilla introduce un nuevo problema que permite a los sitios identificar a los usuarios si WebExtensions expone contenido a sitios, ya que los IDs aleatorios son permanentes.

Si un sitio logra captar el ID, puede realizar un seguimiento de la instalación de Firefox, ya que el ID nunca cambia.

Si bien este ejemplo en particular requiere que los usuarios hagan clic en el botón de captura de pantalla de la interfaz de Firefox para que el ID único esté disponible para el sitio, otras extensiones pueden exponer contenido sin interacción del usuario.

Safari, en Apple, utiliza un sistema de UUID al azar y los investigadores descubrieron que podrían enumerar alrededor del 40% de todas las extensiones, ya que su aplicación es defectuosa.

Si WebExtension expone contenido a sitios porque tienen fallos de implementación, los sitios podrían utilizar las huellas dactilares de los usuarios en función del ID único que se expone en el proceso.

También hemos visto que Firefox 57 lista las herramientas de terceros que puedan espiar a los usuarios. Así podremos seleccionar aquellas en las que no confiemos y poder frenar su uso.

Esta nueva versión, la de Firefox 57, está previsto que sea lanzada a final de este año. Traerá importantes novedades como es la implantación de las WebExtensions, algo que haría que muchas extensiones de Google Chrome, uno de los navegadores más utilizados a nivel mundial, sean compatibles. Aunque es cierto que habrá otras particulares que no sirvan para ambos navegadores.

Fuente: BleepingComputer | Ghacks

El paper se titula "Extension Breakdown: Security Analysis of Browsers Extension Resources Control Policies".

La primera falla afecta a la extensa API de WebExtensions

La primera falla afecta al sistema de extensión utilizado con navegadores basados en Chromium, como Google Chrome, Opera, Yandex Browser y Comodo Dragon.El mismo sistema de extensión, la API de WebExtensions, también es utilizado por versiones más recientes de Firefox, Edge, Vivaldi y Brave. Los investigadores no probaron estos navegadores, pero dijeron que creen que también están afectados.

La API de WebExtensions protege los navegadores contra los atacantes que intentan listar las extensiones instaladas utilizando la configuración de control de acceso del archivo manifest.json incluido en cada extensión. Este archivo bloquea sitios web para comprobar cualquiera de los archivos y recursos internos de la extensión, a menos que el archivo esté configurado específicamente para permitirlo.

El equipo de investigación dice que descubrió un "ataque de canal lateral de tiempo" en la validación de las configuraciones de control de acceso. El navegador que usa la API de Chromium WebExtensions tarda un poco más en responder a una solicitud de un sitio web para los archivos almacenados localmente para una extensión falsa en comparación con una extensión válida pero con la ruta incorrecta. Esto permite deducir qué extensiones tiene instaladas el usuario, bombardeando el objetivo con una serie de solicitudes duales y registrando el tiempo que tarda un navegador en responder.

Esto funciona para Chrome, Opera, Yandex Browser y Comodo Dragon.

Firefox también es vulnerable a través de su antigua API de complementos, basada en XML. Firefox genera errores especiales al solicitar archivos de extensiones falsas, por lo que el ataque es aún más preciso en Firefox. Los investigadores no probaron la implementación más reciente, basada en WebExtensions API, ya que todavía está en desarrollo.

"Revelamos responsablemente todos nuestros hallazgos y ahora estamos discutiendo con los desarrolladores de varios navegadores y extensiones para proponer las contramedidas correctas para mitigar estos ataques en versiones actuales y futuras", dijo el equipo de investigación.

Los investigadores también detallaron métodos para usar estos dos defectos con fines de análisis publicitario, para aplicaciones malintencionadas e ingeniería social.

Firefox WebExtensions

La situación de Firefox es especial, ya que soporta el sistema complementario tradicional y el nuevo sistema Firefox WebExtensions. El investigador probó el sistema complementario tradicional del navegador, pero sugirió que el nuevo sistema de Firefox también sería vulnerable.Desde la investigación aseguran que el sistema Firefox WebExtensions utiliza identificaciones aleatorias, y que esto significa que el método para enumerar extensiones no funcionaría en ese caso (a diferencia de Chrome y otros navegadores basados en Chromium).

Eso es cierto, pero la implementación de Mozilla introduce un nuevo problema que permite a los sitios identificar a los usuarios si WebExtensions expone contenido a sitios, ya que los IDs aleatorios son permanentes.

Si un sitio logra captar el ID, puede realizar un seguimiento de la instalación de Firefox, ya que el ID nunca cambia.

Ejemplo

Esto no es sólo teórico, Earthling ha creado una Prueba de Concepto que destaca una fuga en la herramienta de captura nativa de Firefox.Si bien este ejemplo en particular requiere que los usuarios hagan clic en el botón de captura de pantalla de la interfaz de Firefox para que el ID único esté disponible para el sitio, otras extensiones pueden exponer contenido sin interacción del usuario.

Safari, en Apple, utiliza un sistema de UUID al azar y los investigadores descubrieron que podrían enumerar alrededor del 40% de todas las extensiones, ya que su aplicación es defectuosa.

Si WebExtension expone contenido a sitios porque tienen fallos de implementación, los sitios podrían utilizar las huellas dactilares de los usuarios en función del ID único que se expone en el proceso.

También hemos visto que Firefox 57 lista las herramientas de terceros que puedan espiar a los usuarios. Así podremos seleccionar aquellas en las que no confiemos y poder frenar su uso.

Esta nueva versión, la de Firefox 57, está previsto que sea lanzada a final de este año. Traerá importantes novedades como es la implantación de las WebExtensions, algo que haría que muchas extensiones de Google Chrome, uno de los navegadores más utilizados a nivel mundial, sean compatibles. Aunque es cierto que habrá otras particulares que no sirvan para ambos navegadores.

Fuente: BleepingComputer | Ghacks

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!