Vulnerabilidad importate en #sudo (Parchea!)

Red Hat, Debian, Ubuntu, SUSE y otras distribuciones de Linux lanzaron parches para una vulnerabilidad de severidad alta en "sudo", la cualpodría ser abusada por un atacante local para obtener privilegios de root. Se ven afectadas las versiones de sudo 1.8.6p7 a 1.8.20. Los usuarios deben actualizar a sudo 1.8.20p1.

Red Hat, Debian, Ubuntu, SUSE y otras distribuciones de Linux lanzaron parches para una vulnerabilidad de severidad alta en "sudo", la cualpodría ser abusada por un atacante local para obtener privilegios de root. Se ven afectadas las versiones de sudo 1.8.6p7 a 1.8.20. Los usuarios deben actualizar a sudo 1.8.20p1.Sudo es un comando de sistemas *NIX que permite a los usuarios estándar ejecutar comandos específicos con permisos de superusuario, como agregar usuarios o realizar actualizaciones del sistema.

En este caso, los investigadores de Qualys encontraron una vulnerabilidad (CVE-2017-1000367) en la función get_process_ttyname() de sudo que permite a un atacante local con privilegios de sudoer ejecutar comandos como root o elevar sus privilegios.

La alerta en el sitio web del proyecto sudo dice que SELinux debe estar habilitado y sudo compilado con el soporte de SELinux para que la vulnerabilidad se active. "En un sistema con SELinux habilitado, si un usuario es Sudoer para un comando sobre el cual no tiene privilegios completos de root, puede sobrescribir cualquier archivo del sistema de archivos con la ejecución de un comando" dijeron los investigadores de Qualys.

Este problema, si se explota, permite al atacante eludir los controles y hacer más de lo que se supone que debería hacer. El atacante ya debe estar delante del mismo sistema y tener acceso a la consola.

Red Hat lanzó las actualizaciones para Red Hat Enterprise Linux 6, Red Hat Enterprise Linux Server y Red Hat Enterprise Linux 7. Debian también actualizó Wheezy, Jessie y Sid. SUSE Linux actualizó todos sus productos.

Qualys dijo que publicará el exploit una vez que todos los sistemas hayan tenido tiempo de parchear.

Fuente: ThreatPost

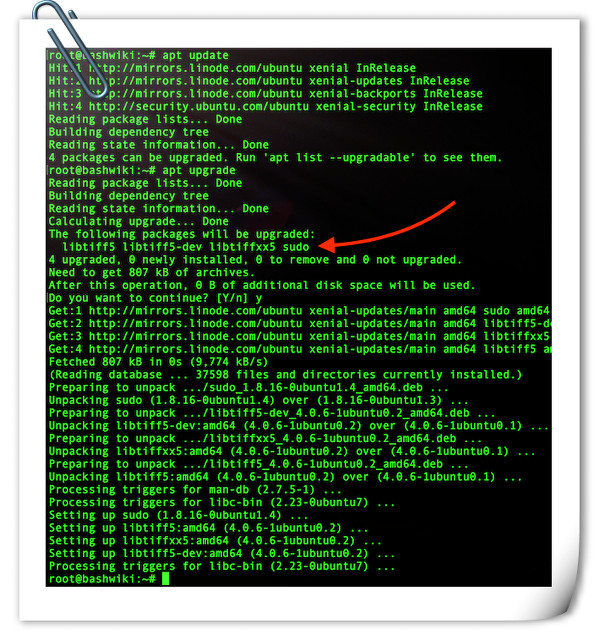

Todos escriben lo mismo. Todos los artículos iguales, pero ninguno da la solución de como parchea sudo sin cambiar de Sistema Operativo.

ResponderBorrarJorge, por que deberías cambiar de SO, cuando puedes hacer un simple apt-get?

Borrar