WannaCry: al menos 75 países afectados (Actualizado)

Al menos 15 75 países han sufrido el ataque de WannaCry, el ransomware que este viernes se hizo conocido (y famoso) por ser parte de una infección a la empresa Telefónica. Este no es un ataque dirigido ni una APT y, al momento de escribir el presente, se han registrado más de 55.000 ataques en todo el mundo.

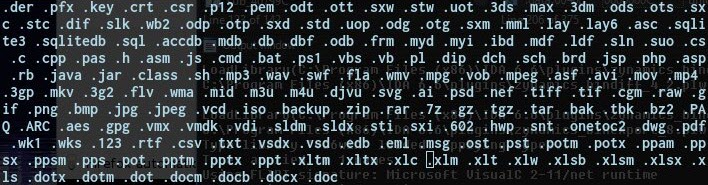

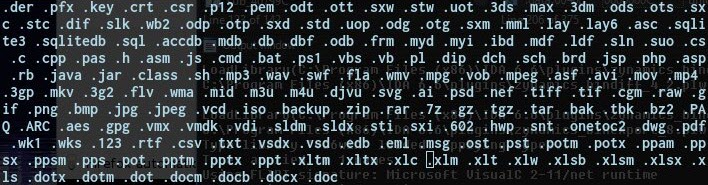

En sus versiones iniciales de este ransomware los datos podían ser descifrados, sin embargo en las versiones actuales ya no es posible porque utiliza cifrado AES-128 y afecta a 179 extensiones de archivos:

Una de las mejores formas de confirmar que se trata de un ransom genérico es verificar que sólo solicita entre USD 300 y USD 600 (0,16 bitcoin a la cotización actual) de rescate a las siguientes direcciones:

Una de las mejores formas de confirmar que se trata de un ransom genérico es verificar que sólo solicita entre USD 300 y USD 600 (0,16 bitcoin a la cotización actual) de rescate a las siguientes direcciones:

El CNI (España) ha alertado en su web que se ha producido "un ataque masivo de ransomware que afecta a un elevado número de organizaciones españolas".

El CNI (España) ha alertado en su web que se ha producido "un ataque masivo de ransomware que afecta a un elevado número de organizaciones españolas".

A modo de recordatorio: este exploit, que ocasionó tanto problemas en todo el mundo, fue originalmente desarrollado por la NSA.

Como en cualquier ataque de ransomware, se han infectado sistemas de las compañías para mostrar un mensaje que pide dinero a cambio de liberarlos. El ataque "no afecta ni a la prestación de servicios, ni a la operativa de redes, ni al usuario de dichos servicios".

La nota de rescate puede ser mostrada en 28 idiomas: Bulgarian, Chinese (simplified), Chinese (traditional), Croatian, Czech, Danish, Dutch, English, Filipino, Finnish, French, German, Greek, Indonesian, Italian, Japanese, Korean, Latvian, Norwegian, Polish, Portuguese, Romanian, Russian, Slovak, Spanish, Swedish, Turkish, Vietnamese.

Durante su funcionamiento se intenta conectar con los siguiente C&C Hidden Service:

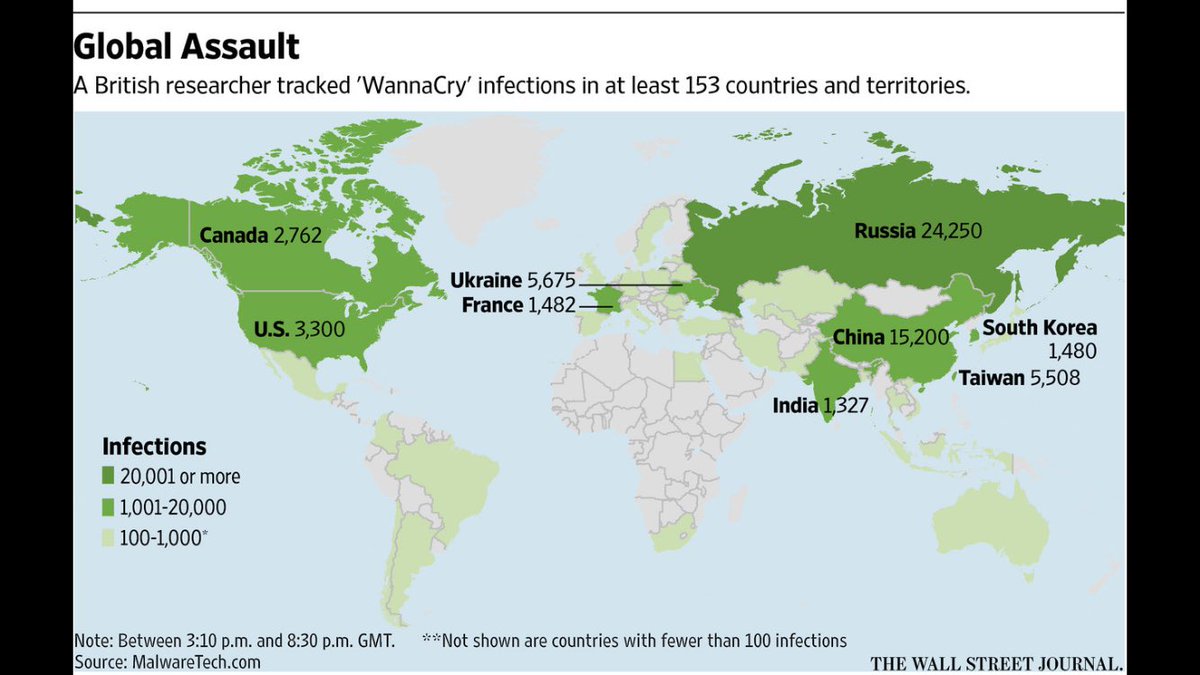

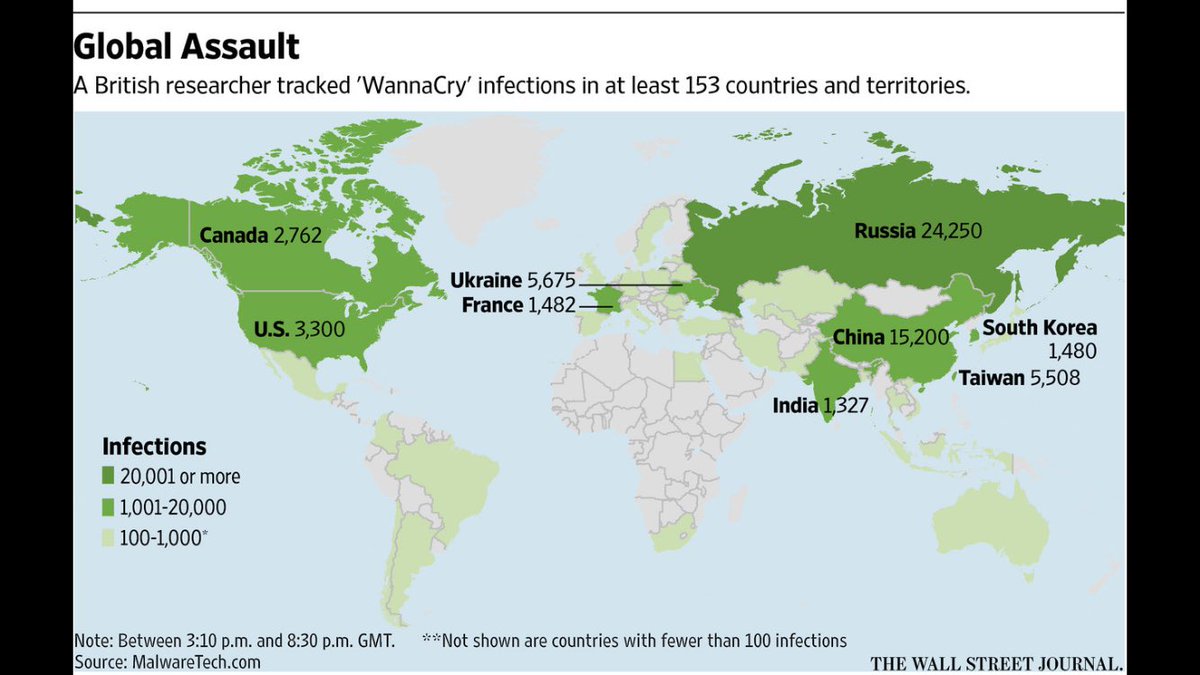

Según un mapa publicado por MalwareTech, han sido afectadas empresas de más de 15 países.

Según un mapa publicado por MalwareTech, han sido afectadas empresas de más de 15 países.

(Parece) que el malware que se propaga es un gusano que utiliza un exploit publicado en Exploit-DB con un payload que finalmente instala el ransomware. La explotación de SMB se realiza a partir de la portación del exploit por parte de RiskSense-Ops.

Luego de la infección inicial el proceso "tasksche.exe" verifica los drives físicos y removibles disponibles y los recursos compartidos mapeados como unidad y los cifra con RSA 2048-bit.

La propagación masiva de WannaCry ha sido principalmente a través de SMB v1, lo que implica los puertos 139 y 445 abiertos. Si una sola máquina queda expuesta, luego se pone riesgo toda la red, debido a que se propagaba por sí mismo. Al momento de escribir esto, existen más de 1.500.000 equipos en esa situación.

Kaspersky y Symantec han dicho que también se utiliza SMB v2 pero, luego de la aplicación del parche en SMB v1, no se han detectado infecciones. Es decir que SMB v2 ayuda a la propagación, pero no es estrictamente necesario para la explotación.

Hasta ahora no hay evidencia de la utilización de correos electrónicos para la propagación de este malware, aunque eso podría cambiar en el futuro. Al principo hubo confusion al respecto porque otro malware muy parecido (Jaff ransomware) se estaba propagando en el mismo momento por correo, pero luego se confirmo que no estaba relacionado con Wannacry.

El ransomware también demuestra la capacidad de descifrado al permitir al usuario descifrar algunos archivos aleatorios, de forma gratuita.

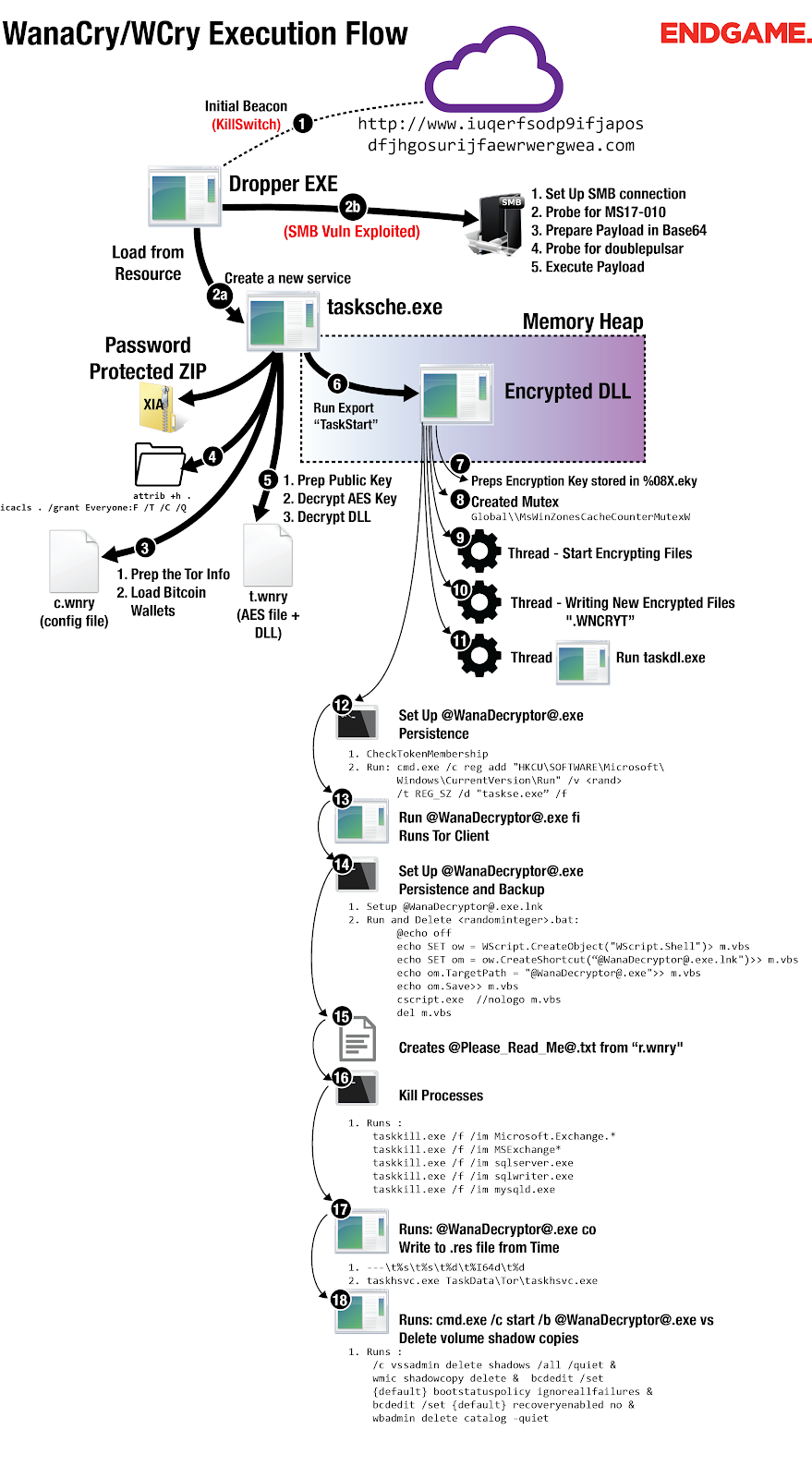

El componente inicial que infecta los sistemas es un gusano que contiene y ejecuta el ransomware. Este gusano utilizando la vulnerabilidad ETERNALBLUE SMB (MS17-010). El proceso principal primero intenta conectarse al sitio web utilizado como killswitch y si la conexión tiene éxito, el binario termina su ejecución.

Después de pasar este control, lo primero que hace el gusano es comprobar el número de argumentos con los que se lanzó. Si se ejecutó con menos de dos argumentos, se instala e inicia un servicio denominado mssecsvc2.0 con el nombre "Microsoft Security Center (2.0) Service".

Cuando infecta con éxito una computadora vulnerable, el malware ejecuta el shellcode a nivel de kernel, igual que lo hace DOUBLEPULSAR, pero con ciertos ajustes para permitir la ejecución del ransomware, tanto para sistemas x86 como x64.

Cuando infecta con éxito una computadora vulnerable, el malware ejecuta el shellcode a nivel de kernel, igual que lo hace DOUBLEPULSAR, pero con ciertos ajustes para permitir la ejecución del ransomware, tanto para sistemas x86 como x64.

Si DOUBLEPULSAR ya estaba presente en el sistema (alguien lo instaló antes), lo aprovecha para instalar el ransomware. Si DOUBLEPULSAR no está presente, se intenta explotar la vulnerabilidad SMB v1 (MS17-010 / KB4012598) para luego infectar el sistema.

El código del ransom propiamente dicho es un archivo ZIP almacenado en la sección de recursos y protegido con contraseña ("WNcry@2ol7") dentro del gusano. Una vez iniciado el servicio, se extrae el archivo, se copia el binario (x86 o x64) del ransomware y se ejecuta. La rutina de cifrado de documentos y los archivos dentro del ZIP contienen las herramientas de soporte, una herramienta de descifrado y el mensaje de rescate.

WannaCrypt cifra todos los archivos que encuentra y les añade ".WNCRY" al nombre del archivo. Por ejemplo, si un archivo se llama "sample.jpg", el ransomware lo cifra y le cambia el nombre a "sample.jpg.WNCRY".

El ransomware también crea el archivo "@ Please_Read_Me @ .txt" en cada carpeta donde se cifran archivos. El archivo contiene el mismo mensaje de rescate mostrado en la imagen de fondo de pantalla. Después de completar el proceso de cifrado, el malware elimina todas las copias Shadow.

Después de inicializar la funcionalidad utilizada por el gusano, se crean dos subprocesos. El primer hilo escanea los hosts en la LAN. El segundo, crea 128 hilos para escanear hosts en Internet.

Después de inicializar la funcionalidad utilizada por el gusano, se crean dos subprocesos. El primer hilo escanea los hosts en la LAN. El segundo, crea 128 hilos para escanear hosts en Internet.

El primer hilo (LAN) utiliza GetAdaptersInfo () para obtener una lista de rangos de IP en la red local y, a continuación, crea una lista de cada IP. El hilo de exploración intenta conectarse al puerto 445 y, si es así, crea un nuevo proceso para intentar explotar MS17-010/ETERNALBLUE. Si los intentos de explotación tardan más de 10 minutos, se detiene el proceso de explotación.

Los hilos que exploran Internet generan una dirección IP aleatoria utilizando el generador de números pseudoaleatorios. Si la conexión al puerto 445 en esa dirección IP aleatoria tiene éxito, se analiza todo el rango X/24 y si el puerto 445 está abierto, se realiza el intento de explotación de la vulnerabilidad. Los intentos sobre x86 y x64 terminan luego de una hora.

Si se detecta la presencia de DOUBLEPULSAR ya instalado, se lo utiliza para cargar la DLL correspondiente.

Ya se han publicado reglas de Yara para detectar este malware y también de Snort. Mientras tanto, el ransom sigue recolectando dinero a través de distintas billeteras de Bitcoin.

El ataque ha sido confirmado por diferentes organizaciones y la BBC confirmó que el servicio de salud inglés (NHS), El Ministerio de Interior Ruso, Telecom Portugal Telecom y Universidades Chinas también fueron afectadas, sumando hasta 75 países y 55.000 equipos al momento de escribir esto.

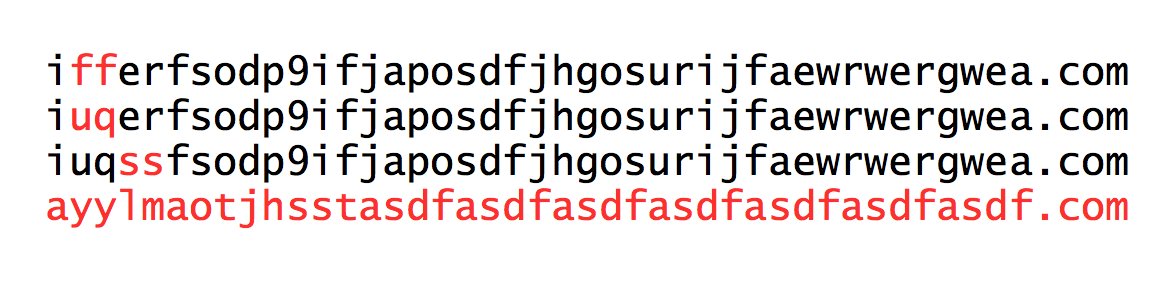

Durante el día la infección ha sido prácticamente detenida, luego de que un investigador encontrara en el código fuente del malware un dominio (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[dot]com) que, al ser dado de alta, detenía la expansión del malware. Al parecer los delincuentes habían dejado ese código como algún tipo de "interruptor". Este killswitch fue encontrado por Darien Huss, investigador de la empresa Proofpoint. El malware intenta conectarse al dominio y cuando no puede hacerlo, simplemente no continúa la infección. Esta solución no funciona si hay un proxy activado en la red.

Otros archivos:

El malware también descarga la version 0.2.9.10 TOR browser.

Kaspersky, MalwareBytes, Mcafee, FireEye y BAE System han publicado análisis muy interesantes del malware.

Debido a que el gusano explota una vulnerabilidad en Samba SMB v1.0/CIFS, si no deseas (o no puedes) instalar el parche MS17-010, puedes desactivar este protocolo de la siguiente manera: Panel de control - Activar o desactivar caracteristicas de Windows - Desactivar "Compatibilidad con el protocolo para compartir archivos SMB 1.0/CIFS".

En sistemas Windows 7 o superior, se debería dejar de usar SMBv1 de inmediato.

Para evitar la ejecución del malware, también se puede crear el mutex "MsWinZonesCacheCounterMutexA".

Después de 24 hs del ataque inicial, los delincuentes sólo se hicieron con BTC 15.44 = U$S24.800.

Es decir que para descifrar los archivos, el autor del malware author deberia publicar la clave privada asociada a la clave pública del ransomware. Aún así, en este momento se está trabajando en una posible solución para descifrar el malware.

Es decir que para descifrar los archivos, el autor del malware author deberia publicar la clave privada asociada a la clave pública del ransomware. Aún así, en este momento se está trabajando en una posible solución para descifrar el malware.

Se ha publicado una nueva versión del malware funcional con otro killswitch activado (ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[dot]com) y otra versión sin ningún killswitch.

Estas herramientas solo funcionan con las versiones actuales y podrían quedar en desuso en poco tiempo, con las versiones nuevas del malware.

Se han publicado dos completos análisis técnicos sobre el funcionamiento del gusano y del ransomware.

Es decir que el gusano en cualquier momento podría comenzar a propgar otro malware como un banker o un miner de Bicoin.

Se publicó un potencial Decryptor que utiliza la clave privada del usuario para realizar el descifrado del archivo.

No hay evidencia que pruebe que alguien que paga el rescate reciba la clave de descifrado por lo que se sigue recomendando NO PAGAR.

Por ahora, la única manera de recuperar los archivos de WannaCry es a través de la utilidad WannaDecrypt desarrollada por Benjamin Delpy. Esto funciona sólo si la víctima ha estado registrando tráfico o fue capaz de volcar la clave privada RSA de la memoria del sistema, antes de ser enviada al servidor de C&C y WannaCry C & C. Las posibilidades de que una víctima tenga este tipo de información son muy muy pequeñas.

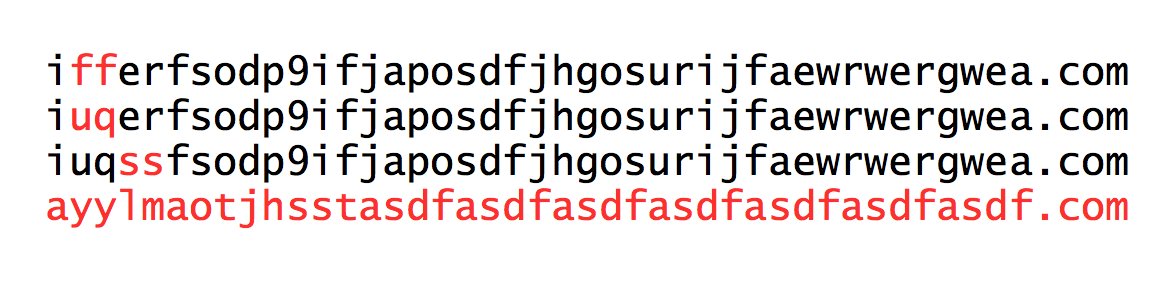

Lista de KillSwitch actualizada

Durante el día han aparecido nuevas versiones del malware (más de 100) con nuevos KillSwitch activados.

En una primera estimación, West Coast cree que el coste de este ciberataque podría alcanzar los 4.000 millones de dólares a nivel global. Por su parte, la Unidad de Consecuencias Cibernéticas de Estados Unidos (un instituto sin ánimo de lucro que avisa a gobiernos y negocios sobre los costes de los ciberataques) ha hecho una previsión más modesta al cifrar, el coste del ciberataque, en unos 1.000 millones de dólares.

Mientras tanto, ya apareció otro malware que explota la misma vulnerabilidad que Wannacry (MS17-010) e instala un miner para generar Bitcoins y Monero. Según Virustotal e este momento lo detectan 46/61 antivirus. Este malware recibe el nombre de Adylkuzz y Proofpoint ya ha realizado su análisis.

Ha aparecido un nuevo malware llamado UIWIX que aprovecha la misma vulnerabilidad. A partir de ahora esto será monera corriente todos los días.

Benjamin Delpy (@gentilkiwi) ha publicado la herramienta WanaKiwi que funciona tanto para Windows XP, Windows 7 y Windows 2003 Server y permite recuperar la clave privada (00000000.dky) utilizada por WannaCry para cifrar los archivos. Esta herramienta funciona sólo si no se ha realizado un reboot del sistema y si otros procesos no han sobreeescrito las posiciones de memoria del troyano. La herramienta se puede descargar desde aquí.

Si utilizas Windows XP (y no has reiniciado) tienes grandes posibilidades de recuperar tu información con WanaKiwi. Si por el contrario, tienes un Windows más moderno y has reiniciado inmediatamente después de la infección, puedes utilizar el WannaCry File Restorer.

El análisis reveló que casi todas las notas de rescate fueron traducidas usando Google Translate y que sólo tres, la versión en inglés y las versiones en chino (simplificado y tradicional), probablemente han sido escritas por un ser humano. Con esto la empresa afirma que los autores de WannaCry manejan el chino de forma fluída y el idioma usado es consistente con el del sur de China, Hong Kong, Taiwán o Singapur.

Cristian de la Redacción de Segu-Info

En sus versiones iniciales de este ransomware los datos podían ser descifrados, sin embargo en las versiones actuales ya no es posible porque utiliza cifrado AES-128 y afecta a 179 extensiones de archivos:

1QAc9S5EmycqjzzWDc1yiWzr9jJLC8s[ELIMINADO]- 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94 - 23 transacciones - $7,188

- 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw - 17 transacciones - $7,767

- 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn - 12 transacciones - $2,905

- Wallet en tiempo real

A modo de recordatorio: este exploit, que ocasionó tanto problemas en todo el mundo, fue originalmente desarrollado por la NSA.

Como en cualquier ataque de ransomware, se han infectado sistemas de las compañías para mostrar un mensaje que pide dinero a cambio de liberarlos. El ataque "no afecta ni a la prestación de servicios, ni a la operativa de redes, ni al usuario de dichos servicios".

La nota de rescate puede ser mostrada en 28 idiomas: Bulgarian, Chinese (simplified), Chinese (traditional), Croatian, Czech, Danish, Dutch, English, Filipino, Finnish, French, German, Greek, Indonesian, Italian, Japanese, Korean, Latvian, Norwegian, Polish, Portuguese, Romanian, Russian, Slovak, Spanish, Swedish, Turkish, Vietnamese.

Durante su funcionamiento se intenta conectar con los siguiente C&C Hidden Service:

- gx7ekbenv2riucmf[dot]onion

- 57g7spgrzlojinas[dot]onion

- Xxlvbrloxvriy2c5[dot]onion

- 76jdd2ir2embyv47[dot]onion

- cwwnhwhlz52maqm7[dot]onion

- sqjolphimrr7jqw6[dot]onion

El comunicado de CNI

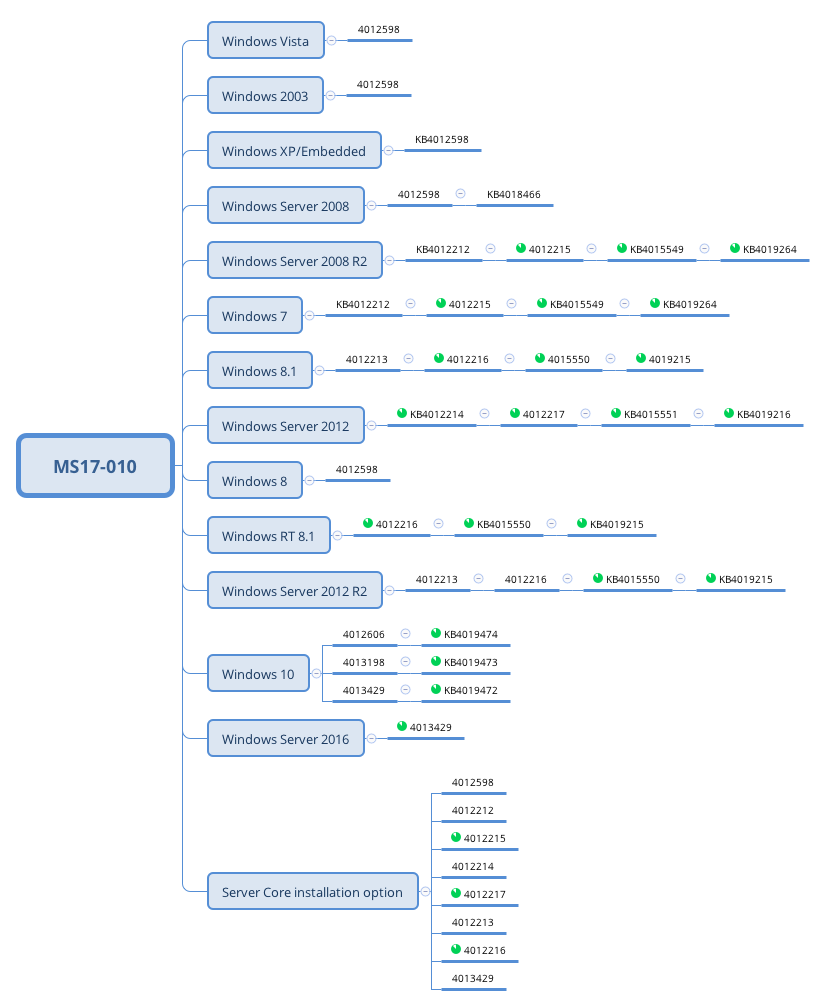

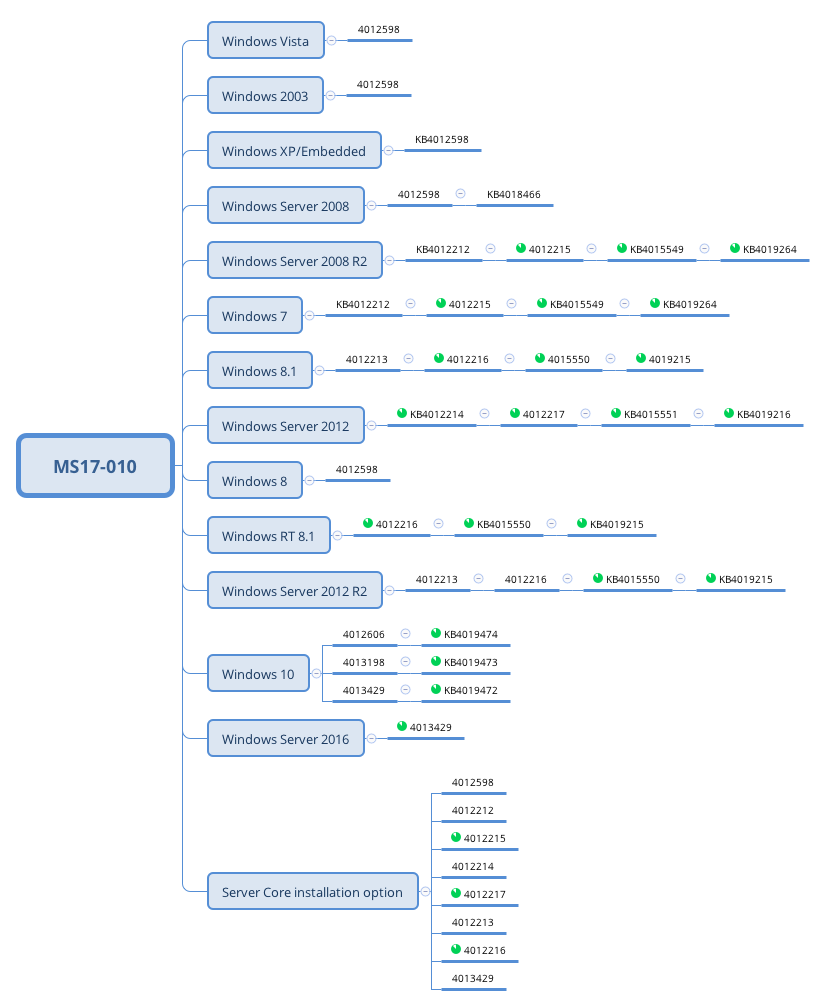

El ransomware, una versión de WannaCry (II), infecta la máquina cifrando todos sus archivos y, utilizando una vulnerabilidad de ejecución de comandos remota a través de SMB, se distribuye al resto de máquinas Windows que haya en esa misma red. Los sistemas afectados son:- Microsoft Windows Vista SP2

- Windows Server 2008 SP2 and R2 SP1

- Windows 7

- Windows 8.1

- Windows RT 8.1

- Windows Server 2012 and R2

- Windows 10

- Windows Server 2016

- CVE-2017-0143 Crítico - Windows SMB Remote Code Execution Vulnerability

- CVE-2017-0144 Crítico - Windows SMB Remote Code Execution Vulnerability

- CVE-2017-0145 Crítico - Windows SMB Remote Code Execution Vulnerability

- CVE-2017-0146 Crítico - Windows SMB Remote Code Execution Vulnerability

- (CVE-2017-0147 Importante - Windows SMB Information Disclosure Vulnerability)

- CVE-2017-0148 Crítico - Windows SMB Remote Code Execution Vulnerability

- Las máquinas con Windows 10 no son vulnerables

Los parches críticos son los que nos importan instalar HOY!

Propagación

Luego de la infección inicial el proceso "tasksche.exe" verifica los drives físicos y removibles disponibles y los recursos compartidos mapeados como unidad y los cifra con RSA 2048-bit.

La propagación masiva de WannaCry ha sido principalmente a través de SMB v1, lo que implica los puertos 139 y 445 abiertos. Si una sola máquina queda expuesta, luego se pone riesgo toda la red, debido a que se propagaba por sí mismo. Al momento de escribir esto, existen más de 1.500.000 equipos en esa situación.

Kaspersky y Symantec han dicho que también se utiliza SMB v2 pero, luego de la aplicación del parche en SMB v1, no se han detectado infecciones. Es decir que SMB v2 ayuda a la propagación, pero no es estrictamente necesario para la explotación.

Hasta ahora no hay evidencia de la utilización de correos electrónicos para la propagación de este malware, aunque eso podría cambiar en el futuro. Al principo hubo confusion al respecto porque otro malware muy parecido (Jaff ransomware) se estaba propagando en el mismo momento por correo, pero luego se confirmo que no estaba relacionado con Wannacry.

El ransomware también demuestra la capacidad de descifrado al permitir al usuario descifrar algunos archivos aleatorios, de forma gratuita.

Funcionamiento del gusano

El malware tiene dos componentes: un gusano y el ransomware propiamente dicho. El tamaño del archivo del gusano y del ransomware (juntos) es de 3,4 MB (según la versión).El componente inicial que infecta los sistemas es un gusano que contiene y ejecuta el ransomware. Este gusano utilizando la vulnerabilidad ETERNALBLUE SMB (MS17-010). El proceso principal primero intenta conectarse al sitio web utilizado como killswitch y si la conexión tiene éxito, el binario termina su ejecución.

Después de pasar este control, lo primero que hace el gusano es comprobar el número de argumentos con los que se lanzó. Si se ejecutó con menos de dos argumentos, se instala e inicia un servicio denominado mssecsvc2.0 con el nombre "Microsoft Security Center (2.0) Service".

Si DOUBLEPULSAR ya estaba presente en el sistema (alguien lo instaló antes), lo aprovecha para instalar el ransomware. Si DOUBLEPULSAR no está presente, se intenta explotar la vulnerabilidad SMB v1 (MS17-010 / KB4012598) para luego infectar el sistema.

El código del ransom propiamente dicho es un archivo ZIP almacenado en la sección de recursos y protegido con contraseña ("WNcry@2ol7") dentro del gusano. Una vez iniciado el servicio, se extrae el archivo, se copia el binario (x86 o x64) del ransomware y se ejecuta. La rutina de cifrado de documentos y los archivos dentro del ZIP contienen las herramientas de soporte, una herramienta de descifrado y el mensaje de rescate.

WannaCrypt cifra todos los archivos que encuentra y les añade ".WNCRY" al nombre del archivo. Por ejemplo, si un archivo se llama "sample.jpg", el ransomware lo cifra y le cambia el nombre a "sample.jpg.WNCRY".

El ransomware también crea el archivo "@ Please_Read_Me @ .txt" en cada carpeta donde se cifran archivos. El archivo contiene el mismo mensaje de rescate mostrado en la imagen de fondo de pantalla. Después de completar el proceso de cifrado, el malware elimina todas las copias Shadow.

El primer hilo (LAN) utiliza GetAdaptersInfo () para obtener una lista de rangos de IP en la red local y, a continuación, crea una lista de cada IP. El hilo de exploración intenta conectarse al puerto 445 y, si es así, crea un nuevo proceso para intentar explotar MS17-010/ETERNALBLUE. Si los intentos de explotación tardan más de 10 minutos, se detiene el proceso de explotación.

Los hilos que exploran Internet generan una dirección IP aleatoria utilizando el generador de números pseudoaleatorios. Si la conexión al puerto 445 en esa dirección IP aleatoria tiene éxito, se analiza todo el rango X/24 y si el puerto 445 está abierto, se realiza el intento de explotación de la vulnerabilidad. Los intentos sobre x86 y x64 terminan luego de una hora.

Si se detecta la presencia de DOUBLEPULSAR ya instalado, se lo utiliza para cargar la DLL correspondiente.

Detección

Todos los antivirus han actualizado sus motores y bases de datos para la detección.Ya se han publicado reglas de Yara para detectar este malware y también de Snort. Mientras tanto, el ransom sigue recolectando dinero a través de distintas billeteras de Bitcoin.

Actualización 23:00

Inicialmente WannaCry era detectado por muy pocos antivirus y "sólo" cifra archivos, no tiene como objetivo robar datos. Hasta el momento sólo se ha confirmado que el vector de infección fue a través de ETERNALBLUE y se están investigando otros posibles vectores.El ataque ha sido confirmado por diferentes organizaciones y la BBC confirmó que el servicio de salud inglés (NHS), El Ministerio de Interior Ruso, Telecom Portugal Telecom y Universidades Chinas también fueron afectadas, sumando hasta 75 países y 55.000 equipos al momento de escribir esto.

Durante el día la infección ha sido prácticamente detenida, luego de que un investigador encontrara en el código fuente del malware un dominio (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[dot]com) que, al ser dado de alta, detenía la expansión del malware. Al parecer los delincuentes habían dejado ese código como algún tipo de "interruptor". Este killswitch fue encontrado por Darien Huss, investigador de la empresa Proofpoint. El malware intenta conectarse al dominio y cuando no puede hacerlo, simplemente no continúa la infección. Esta solución no funciona si hay un proxy activado en la red.

Archivos relacionados

Ante la duda de una infección conviene buscar las siguientes rutas de registros y archivos:

C:\Users\ADMINI~1\AppData\Local\Temp\@[email protected]

C:\Users\ADMINI~1\AppData\Local\Temp\@[email protected]

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ = "\tasksche.exe"

HKLM\SOFTWARE\WanaCrypt0r\wd = ""

HKCU\Control Panel\Desktop\Wallpaper: "\@[email protected]"

Otros archivos:

- \msg — This folder contains the RTF describing the different instructions for the ransom-ware. Totaling 28 languages.

- b.wnry — BMP image used as a background image replacement by the malware.

- c.wnry — configuration file containing the target address, but also the tor communication endpoints information.

- s.wnry — Tor client to communication with the above endpoints.

- u.wnry — UI interface of the ransomware, containing the communications routines and password validation

- t.wnry — "WANACRY!" file — contains default keys

- r.wnry — Q&A file used by the application containing payment instructions

- taskdl.exe / taskse.exe

El malware también descarga la version 0.2.9.10 TOR browser.

Kaspersky, MalwareBytes, Mcafee, FireEye y BAE System han publicado análisis muy interesantes del malware.

Actualización 13/05 - 09:00

Un video demostración de como funciona el malware.Actualización 13/05 - 10:00

Microsoft publicó actualizaciones para los sistemas discontinuados como Windows XP y Windows Server 2003 (en todos los idiomas)- Windows Server 2003 SP2 x64

- Windows Server 2003 SP2 x86

- Windows XP SP2 x64

- Windows XP SP3 x86

- Windows XP Embedded SP3 x86

- Windows 8 x86, Windows 8 x64

Actualización 13/05 - 12:00

- NHS (UK). Lista de hospitales afectados

- Nissan (uk) http://www.chroniclelive.co.uk/news/north-east-news/cyber-attack-nhs-latest-news-13029913

- Telefonica (España) (https://twitter.com/SkyNews/status/863044193727389696)

- FedEx (us) (https://twitter.com/jeancreed1/status/863089728253505539)

- University of Waterloo (US)

- Russia interior ministry & Megafon (Russia) https://twitter.com/dabazdyrev/status/863034199460261890/photo/1

- Más en la Wikipedia

Actualización 13/05 - 17:00

Solución "casera" si no deseas actualizarDebido a que el gusano explota una vulnerabilidad en Samba SMB v1.0/CIFS, si no deseas (o no puedes) instalar el parche MS17-010, puedes desactivar este protocolo de la siguiente manera: Panel de control - Activar o desactivar caracteristicas de Windows - Desactivar "Compatibilidad con el protocolo para compartir archivos SMB 1.0/CIFS".

En sistemas Windows 7 o superior, se debería dejar de usar SMBv1 de inmediato.

Para evitar la ejecución del malware, también se puede crear el mutex "MsWinZonesCacheCounterMutexA".

Actualización 13/05 - 18:00

Varios investigadores confirman que la nueva versión de WannaCry ya no tiene el dominio que se utilizó como killswitch pero el malware con esta versión no es completamente funcional.Después de 24 hs del ataque inicial, los delincuentes sólo se hicieron con BTC 15.44 = U$S24.800.

Detalles criptográficos

Aquí están los detalles del cifrado de WannaCry:- Existe un par de claves RSA "Master". La clave pública está embebida en el código fuente del ransomware y la clave privada la tienen el delincuente.

- Cada infección genera un nuevo par de claves RSA-2048

- La clave pública es exportada como blob y grabada como 00000000.pky.

- La clave privada es cifrada con al clave pública del ransomware y grabada como 00000000.eky

- Cada archivo es cifrado usando AES-128-CBC, con una clave única por archivo.

- Cada claves AES es generada con CryptGenRandom.

- La clave AES es cifrada usando el par específico RSA-2048 generado previamente y es almacenada en el mismo archivo cifrado.

- Cuando un usuario paga, el archivo 00000000.eky se envía vía TOR al delincuente, este la descifra con su clave privada master, y envía al usuario infectado el archivo descifrado 00000000.dky. Este archivo es la clave privada RSA-2048 descifrada y es utilizado para descifrar todos los archivos del usuario.

Actualización 14/05 - 10:00

Han publicado un repositorio Github con toda la información disponible hasta ahora.Se ha publicado una nueva versión del malware funcional con otro killswitch activado (ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[dot]com) y otra versión sin ningún killswitch.

Herramientas de terceros para evitar infectarse

Basado en el funcionamiento del malware se han publicados dos "vacunas" gratuitas que evitan que el malware infecte un equipo determinado. Esta solución puede ser util para sistemas que no pueden usar antivirus y/o no se pueden actualizar.Estas herramientas solo funcionan con las versiones actuales y podrían quedar en desuso en poco tiempo, con las versiones nuevas del malware.

Actualización 14/05 - 14:00

Microsoft publicó las actualizaciones para sistemas no soportados y en todos los idiomas.Se han publicado dos completos análisis técnicos sobre el funcionamiento del gusano y del ransomware.

¿Qué es WannaCry?

Es la combinación de un gusano que explota la vulnerabilidad MS17-010 y propaga un troyano tipo ransomware que cifra los archivos en disco.Es decir que el gusano en cualquier momento podría comenzar a propgar otro malware como un banker o un miner de Bicoin.

¿Qué NO es WannaCry?

- No es un rootkit y no intenta ocultar practicamente ninguna acción de lo que realiza en el sistema

- No es un virus y no modifica archivos existente del sistema operativo, solo cifra los archivos del usuario, según su extensión.

Actualización 14/05 - 16:00

Se publicó el exploit para Metasploit, sin utilizar los ejecutables originales de la NSA, ETERNALBLUE/ETERNALPULSAR. Este exploit se basa en la investigación realizada por zerosum0x0 (Github I - II).Actualización 14/05 - 22:00

Otros análisis técnicos de parte de la empresa EndGame y Cisco Talos.Actualización 15/05 - 09:00

Ya se publicó el script de NMAP para scanear la red en busca de equipos vulnerables (con el puerto 445).Se publicó un potencial Decryptor que utiliza la clave privada del usuario para realizar el descifrado del archivo.

Actualización 15/05 - 19:00

Se está buscando confirmar una posible relación entre WannaCry y el grupo de Lazarus APT que en febrero de 2015 estuvo relacionado con ataques a bancos y al sistema SWIFT y con la Operación Blockbuster contra SONY. Kaspersky ha publicado una FAQ sobre el malware y su relación con este grupo delictivo (o gubernamental) de Corea del Norte.No hay evidencia que pruebe que alguien que paga el rescate reciba la clave de descifrado por lo que se sigue recomendando NO PAGAR.

Por ahora, la única manera de recuperar los archivos de WannaCry es a través de la utilidad WannaDecrypt desarrollada por Benjamin Delpy. Esto funciona sólo si la víctima ha estado registrando tráfico o fue capaz de volcar la clave privada RSA de la memoria del sistema, antes de ser enviada al servidor de C&C y WannaCry C & C. Las posibilidades de que una víctima tenga este tipo de información son muy muy pequeñas.

Lista de KillSwitch actualizada

Durante el día han aparecido nuevas versiones del malware (más de 100) con nuevos KillSwitch activados.

- www.ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf[.]com

- www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergweb[.]com

- www.iuqssfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

En una primera estimación, West Coast cree que el coste de este ciberataque podría alcanzar los 4.000 millones de dólares a nivel global. Por su parte, la Unidad de Consecuencias Cibernéticas de Estados Unidos (un instituto sin ánimo de lucro que avisa a gobiernos y negocios sobre los costes de los ciberataques) ha hecho una previsión más modesta al cifrar, el coste del ciberataque, en unos 1.000 millones de dólares.

Actualizacion 17/05 - Nuevas variantes

Siguen apareciendo cientos de variantes de WannaCry y se ha creado una lista de los mismos. Aquí un repositorio.Mientras tanto, ya apareció otro malware que explota la misma vulnerabilidad que Wannacry (MS17-010) e instala un miner para generar Bitcoins y Monero. Según Virustotal e este momento lo detectan 46/61 antivirus. Este malware recibe el nombre de Adylkuzz y Proofpoint ya ha realizado su análisis.

Ha aparecido un nuevo malware llamado UIWIX que aprovecha la misma vulnerabilidad. A partir de ahora esto será monera corriente todos los días.

Actualización 18/05

ElevenPaths ha publicado la herramienta WannaCry File Restorerque permite recuperar información borrada por WannaCry.Actualización 19/05 - Herramienta de recuperación de la clave privada

Adrien Guinet (@adriengnt)publicó una herramienta llamada Wannakey que permite realizar la recuperación de claves RSA en Windows XP.Benjamin Delpy (@gentilkiwi) ha publicado la herramienta WanaKiwi que funciona tanto para Windows XP, Windows 7 y Windows 2003 Server y permite recuperar la clave privada (00000000.dky) utilizada por WannaCry para cifrar los archivos. Esta herramienta funciona sólo si no se ha realizado un reboot del sistema y si otros procesos no han sobreeescrito las posiciones de memoria del troyano. La herramienta se puede descargar desde aquí.

Si utilizas Windows XP (y no has reiniciado) tienes grandes posibilidades de recuperar tu información con WanaKiwi. Si por el contrario, tienes un Windows más moderno y has reiniciado inmediatamente después de la infección, puedes utilizar el WannaCry File Restorer.

Actualización 25/05

Flashpoint analizó cada una de las traducciones del mensaje de rescate para determinar el contenido, la precisión y el estilo, y luego comparó los resultados. Los analistas también compararon las notas de rescate con otras muestras de ransomware para determinar si había reutilización. Como era de esperar, hay muchas similitudes, pero no se encontró una coincidencia exacta. Las muestras de WannaCry analizadas por Flashpoint contenían 28 archivos de configuración de idioma.El análisis reveló que casi todas las notas de rescate fueron traducidas usando Google Translate y que sólo tres, la versión en inglés y las versiones en chino (simplificado y tradicional), probablemente han sido escritas por un ser humano. Con esto la empresa afirma que los autores de WannaCry manejan el chino de forma fluída y el idioma usado es consistente con el del sur de China, Hong Kong, Taiwán o Singapur.

Cristian de la Redacción de Segu-Info

Hola mucha info y muy útil. Yo fui afectado por este famoso virus y procedí a quitar el HDD y usar otro hasta que salga una solución factible. Quiero aportar diciendo Que revisando los usos compartidos también note que se había creado un usuario y tenía todos los permisos en ambas particiones. . Procedí a quitar ese usuario y sacar mi disco afectado. Cuál quier ayuda avisarme

ResponderBorrarGustavo, proba recuperar con el minerva vaccinator, segun el video de la web recupera los archivos, saludos!

ResponderBorrarNO confundamos, Minerva SOLO recupera si ya lo tenias instalado de antes, sino NO.

ResponderBorrarWannaCry hasta ahora no tiene forma de recuperarse.

Mil gracias por la información, es de mucha ayuda.

ResponderBorrarGracias por la oportuna información y claridad en este incidente. Los felicito por su dedicación al grupo.

ResponderBorrarMuy completo el seguimiento 👍

ResponderBorrarMuchas gracias me sirvió mucho el artículo.

ResponderBorrarMuy buen seguimiento del tema. Un placer leerte

ResponderBorrarInteresante, aunque se ve que sus escritores no tienen idea sobre lo que están redactando... Me dio mucha risa eso de "se intenta explotar el exploit" xD...

ResponderBorrarAnonimo, que critica mas constructiva la tuya. Seguramente, como tu lo harias mejor, te envito a escribir cdo quieras.

BorrarTambien lo invitaria asi como su critica a dar su nombre y dejar de ser tan anonimo sin animo de ofender a nadie...

BorrarEs facil siempre escribir desde el anonimato, pero dar la cara parece que no lo es..

Hola: gracias por su excelente trabajo

ResponderBorrarDarío

La pagina de la ultima actualización no funciona el link.

ResponderBorrarSi te refieres al enlace al blog de ElevenPaths, funciona perfecto.

Borrarestimados segu-info podrían informarme si este tipo de ciberextorsión esta tipificada penalmente en argentina o no?

ResponderBorrar