Vulnerabilidad combinada en archivos SCF, Samba y Chrome

Este "nuevo" bug de seguridad descripto por Bosko Stankovic de DefenseCode permite crear un método por el que un atacante podría conseguir la contraseña de Windows, y sólo por entrar en una web con Google Chrome. Esta vulnerabilidad es posible gracias a la manera en la que Windows y Chrome trabajan.

El ataque ya había sido descripto en 2015 por Stankovic en Black Hat y en 2016 por Rob 'mubix' Fuller y se basa en los archivos SCF (Shell Command File). Este es un tipo de archivo de scripting que, cuando es abierto, ejecuta ciertos comandos del Explorador de Windows.

El botón de mostrar el escritorio, por ejemplo, funciona con un archivo SCF, que ejecuta los comandos adecuados de manera transparente para el usuario. Estos archivos SCF pueden tener un icono especial (por ejemplo, el de un escritorio), que está guardado en alguna parte del sistema. Incluso es posible cargar el icono de un archivo DLL o de una URL.

Ahí es donde radica el problema. Stuxnet utilizó los archivos LNK (archivos de accesos directos), que también cargaban el icono de localizaciones diferentes a una carpeta local. En ese momento Microsoft solucionó esta vulnerabilidad de los archivos LNK, pero no hizo lo propio con los archivos SCF, que pasaron por debajo del radar.

El ataque consiste en colocar un archivo SCF maligno en el escritorio o en cualquier carpeta y, cuando el usuario la abra, automáticamente el archivo SCF buscará su icono en una URL, que le enviará a un servidor SMB. Sí, SMB, el mismo protocolo en el que se encuentra el bug de WannaCry.

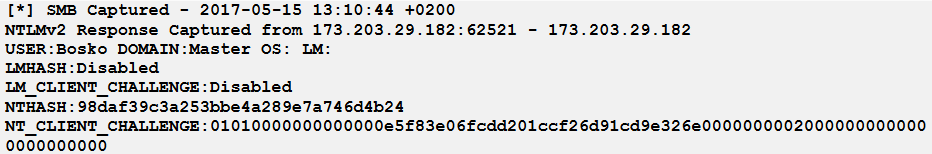

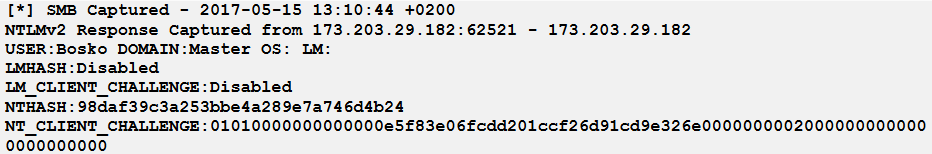

Cuando el usuario navega en una carpeta que contiene un archivo SCF malicioso, el sistema operativo lee el archivo, realiza una solicitud al servidor SMB remoto y entrega las credenciales del usuario en forma de NTLMv2, NTLMv1 o LM, dependiendo de la versión del sistema operativo del usuario. Es decir que el sistema "introduce" nuestras credenciales (sus hash) automáticamente, porque considera si va a cargar un icono, es que este se encuentra en un sitio seguro. Todo esto se realiza sin conocimiento del usuario.

Esto es un problema porque hay muchas herramientas que pueden romper los hashes, siendo trivial si se trata de LM trivial y más dificil en el caso de NTLMv2.

De esta manera, sólo con entrar en el escritorio, alguien podría conseguir la contraseña de Windows. Sin embargo, esto supone otro desafío: ¿cómo entrar en el sistema y colocar el archivo SCF?

Al ingresar a una página web con archivos SCF, automáticamente se descarga a la carpeta de correspondiente y, cuando entramos en ella para borrarlo, el sistema intentará cargar el icono del archivo, se conectará al servidor SMB, y le dará nuestro usuario y contraseña.

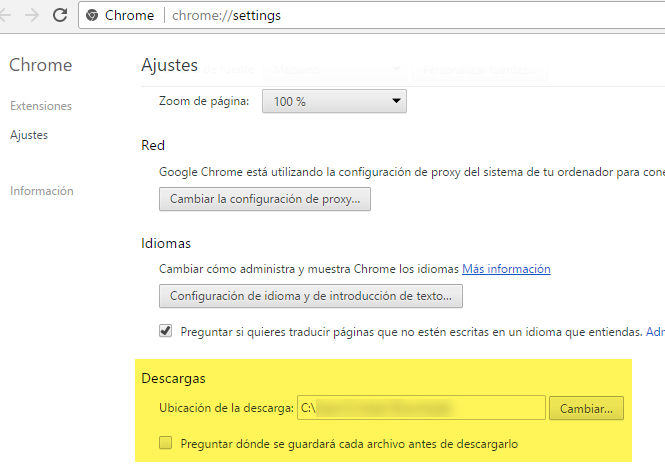

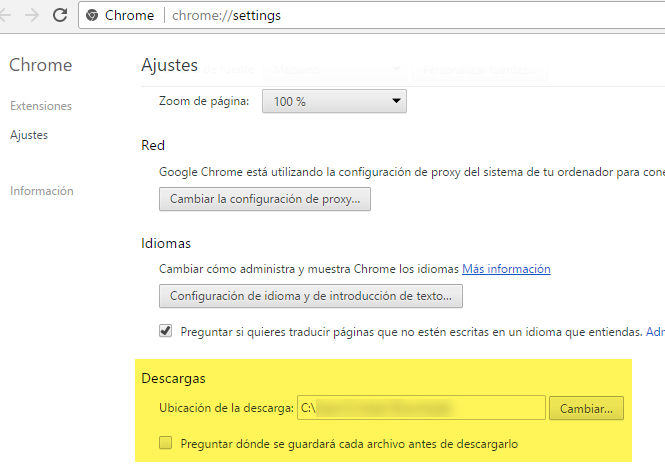

Mientras tanto, lo mejor que se puede hacer es deshabilitar los archivos SCF desde Chrome y/o no descargar ningún tipo de archivo automáticamente. Esto se puede realizar a través de Configuración (chrome://settings/) - Mostrar configuración avanzada - Descarga - Activar "Preguntar dónde se guardará cada archivo antes de descargarlo" (por defecto, está desactivada).

Mientras tanto, lo mejor que se puede hacer es deshabilitar los archivos SCF desde Chrome y/o no descargar ningún tipo de archivo automáticamente. Esto se puede realizar a través de Configuración (chrome://settings/) - Mostrar configuración avanzada - Descarga - Activar "Preguntar dónde se guardará cada archivo antes de descargarlo" (por defecto, está desactivada).

Fuente: Bleeping Computer

El ataque ya había sido descripto en 2015 por Stankovic en Black Hat y en 2016 por Rob 'mubix' Fuller y se basa en los archivos SCF (Shell Command File). Este es un tipo de archivo de scripting que, cuando es abierto, ejecuta ciertos comandos del Explorador de Windows.

El botón de mostrar el escritorio, por ejemplo, funciona con un archivo SCF, que ejecuta los comandos adecuados de manera transparente para el usuario. Estos archivos SCF pueden tener un icono especial (por ejemplo, el de un escritorio), que está guardado en alguna parte del sistema. Incluso es posible cargar el icono de un archivo DLL o de una URL.

Ahí es donde radica el problema. Stuxnet utilizó los archivos LNK (archivos de accesos directos), que también cargaban el icono de localizaciones diferentes a una carpeta local. En ese momento Microsoft solucionó esta vulnerabilidad de los archivos LNK, pero no hizo lo propio con los archivos SCF, que pasaron por debajo del radar.

El ataque consiste en colocar un archivo SCF maligno en el escritorio o en cualquier carpeta y, cuando el usuario la abra, automáticamente el archivo SCF buscará su icono en una URL, que le enviará a un servidor SMB. Sí, SMB, el mismo protocolo en el que se encuentra el bug de WannaCry.

Cuando el usuario navega en una carpeta que contiene un archivo SCF malicioso, el sistema operativo lee el archivo, realiza una solicitud al servidor SMB remoto y entrega las credenciales del usuario en forma de NTLMv2, NTLMv1 o LM, dependiendo de la versión del sistema operativo del usuario. Es decir que el sistema "introduce" nuestras credenciales (sus hash) automáticamente, porque considera si va a cargar un icono, es que este se encuentra en un sitio seguro. Todo esto se realiza sin conocimiento del usuario.

De esta manera, sólo con entrar en el escritorio, alguien podría conseguir la contraseña de Windows. Sin embargo, esto supone otro desafío: ¿cómo entrar en el sistema y colocar el archivo SCF?

¿Y Chrome?

El navegador intenta facilitarnos la vida, pero al hacerlo nos pone en peligro. Chrome tiene ciertas reglas relacionadas con los archivos que puede y no puede descargar y considera seguro a los archivos SCF. Así que los descarga sin consentimiento del usuario.Al ingresar a una página web con archivos SCF, automáticamente se descarga a la carpeta de correspondiente y, cuando entramos en ella para borrarlo, el sistema intentará cargar el icono del archivo, se conectará al servidor SMB, y le dará nuestro usuario y contraseña.

Cómo protegerse de este ataque

Lo más probable es que Microsoft tarde poco en solucionar este bug; al fin y al cabo, es el mismo problema que con los archivos LNK que ya solucionó.

Fuente: Bleeping Computer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!