Recuperar archivos afectados por #WannaCry

Si has sido afectado por el ransomware WannaCry y te ha cifrado documentos existen formas con las que puedes conseguir otra vez tus documentos sin cifrar. Lógicamente, lo ideal sería que tuvieras un backup desconectado o en la nube al que pudieras recurrir, así como que los tuvieras protegidos por una solución como Latch Antiransomware. Si no es así, antes de seguir trabajando con tu equipo o formatear el disco, hay sitios en los que puedes buscar los ficheros.

Es un comportamiento bastante peculiar, pero durante el fin de semana un compañero de ElevenPaths notó que los archivos de una carpeta cifrada estaban todos en la papelera de reciclaje de OneDrive. No es de extrañar. Cuando se borra un fichero en local que está cifrado, se elimina también en la nube, y allí muchos servicios tienen la papelera de reciclaje activada.

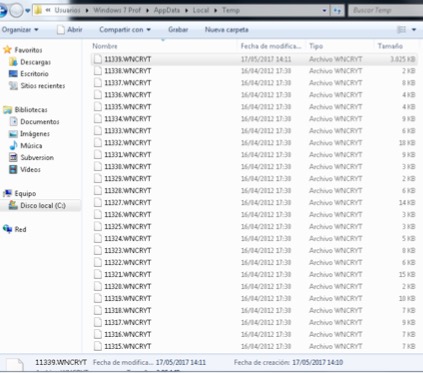

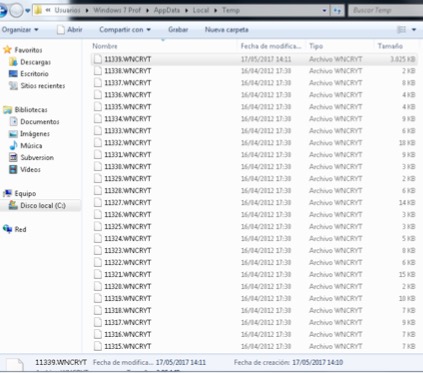

En el primer caso, el malware identifica que el equipo tiene una partición de datos y utiliza la ruta %userprofile%\appdata\local\temp para mover los archivos a cifrar. El primer archivo que se mueve, es renombrado como 0.WNCRYT, el segundo como 1.WNCRYT, y así sucesivamente.

Esos archivos, acabados en "WNCRYT" (con "T" al final) son los que va a cifrar, pero aún no están cifrado. Es decir, son el fichero de extensión, por ejemplo, DOCX, que WannaCry selecciona para cifrar, copiado a esa carpeta pero aún sin cifrar. Posteriormente, Wannacry irá cifrando cada uno de esos archivos a [nombre].WNCRY e instantes después, elimina el fichero *.WNCRYT correspondiente. En el instante que WannaCry cifra el archivo WNCRYT y lo convierte en el archivo WNCRY ya está cifrado.

Como ya se ha dicho, el archivo almacenado en %userprofile%\appdata\local\temp es un archivo temporal y no está cifrado, solo se ha movido a esa ubicación y renombrado, por lo que se puede recuperar su contenido. Hay que tener en cuenta, que el ransomware va intercalando mover archivos a la carpeta temporal y el cifrado de éstos. Por esta razón, es probable que no se pueda recuperar todos los archivos, pero sí un alto porcentaje de ellos.

En el segundo caso, WannaCry identifica que un equipo dónde se está ejecutando tiene dos particiones de datos, creando en la raíz de la segunda partición una carpeta denominada $RECYCLE, que no se debe confundir con $RECYCLE.BIN. En esta carpeta $RECYCLE realiza el mismo proceso que en el caso anterior, en el que se van moviendo los archivos a dicha carpeta con el objeto de cifrarlos. Mientras el archivo se encuentre con la extensión WNCRYT no se ha perdido, por no estar cifrado.

Estos archivos temporales con extensión WNCRYPT solo se pueden recuperar si el ransomware no ha terminado el proceso de cifrado de todos los archivos de ese lote. Es decir, si WannaCry no ha terminado el proceso de cifrado por un error, porque el equipo se ha hibernado o porque apagado o se ha detenido el proceso de WannaCry con algún antimalware en ese momento. Para poder saber qué tipo de archivo es hay que ver los Magic Numbers y renombrar la extensión.

A continuación, os mostramos un script llamado Telefónica WannaCry File Restorer que hemos desarrollado en el laboratorio de ElevenPaths, en Telefónica, con el objetivo de poder recuperar y restaurar los archivos y extensiones de los ficheros afectados.

En el siguiente vídeo puedes ver cómo funciona este script PowerShell en acción, y para los que quieran algo más sencillo, vamos a sacar una aplicación Windows para que sea mucho más sencillo para todo el mundo.

Fuente: El Lado del Mal - ElevenPaths

Es un comportamiento bastante peculiar, pero durante el fin de semana un compañero de ElevenPaths notó que los archivos de una carpeta cifrada estaban todos en la papelera de reciclaje de OneDrive. No es de extrañar. Cuando se borra un fichero en local que está cifrado, se elimina también en la nube, y allí muchos servicios tienen la papelera de reciclaje activada.

Archivos temporales de WannaCry

Las muestras del ransomware WannaCry que hemos analizado tienen dos formas identificadas de llevar a cabo el proceso de cifrado. En ambas formas utiliza una carpeta temporal para mover los archivos elegidos - por las extensiones - que el malware va a cifrar. Gracias a esto, se puede usar un pequeño truco para poder recuperar parte de los archivos afectados por el ransomware, usando sus archivos temporales. Hay un par de casos distintos, y tienes que ver cuál es el tuyo.

Esos archivos, acabados en "WNCRYT" (con "T" al final) son los que va a cifrar, pero aún no están cifrado. Es decir, son el fichero de extensión, por ejemplo, DOCX, que WannaCry selecciona para cifrar, copiado a esa carpeta pero aún sin cifrar. Posteriormente, Wannacry irá cifrando cada uno de esos archivos a [nombre].WNCRY e instantes después, elimina el fichero *.WNCRYT correspondiente. En el instante que WannaCry cifra el archivo WNCRYT y lo convierte en el archivo WNCRY ya está cifrado.

Como ya se ha dicho, el archivo almacenado en %userprofile%\appdata\local\temp es un archivo temporal y no está cifrado, solo se ha movido a esa ubicación y renombrado, por lo que se puede recuperar su contenido. Hay que tener en cuenta, que el ransomware va intercalando mover archivos a la carpeta temporal y el cifrado de éstos. Por esta razón, es probable que no se pueda recuperar todos los archivos, pero sí un alto porcentaje de ellos.

En el segundo caso, WannaCry identifica que un equipo dónde se está ejecutando tiene dos particiones de datos, creando en la raíz de la segunda partición una carpeta denominada $RECYCLE, que no se debe confundir con $RECYCLE.BIN. En esta carpeta $RECYCLE realiza el mismo proceso que en el caso anterior, en el que se van moviendo los archivos a dicha carpeta con el objeto de cifrarlos. Mientras el archivo se encuentre con la extensión WNCRYT no se ha perdido, por no estar cifrado.

Estos archivos temporales con extensión WNCRYPT solo se pueden recuperar si el ransomware no ha terminado el proceso de cifrado de todos los archivos de ese lote. Es decir, si WannaCry no ha terminado el proceso de cifrado por un error, porque el equipo se ha hibernado o porque apagado o se ha detenido el proceso de WannaCry con algún antimalware en ese momento. Para poder saber qué tipo de archivo es hay que ver los Magic Numbers y renombrar la extensión.

A continuación, os mostramos un script llamado Telefónica WannaCry File Restorer que hemos desarrollado en el laboratorio de ElevenPaths, en Telefónica, con el objetivo de poder recuperar y restaurar los archivos y extensiones de los ficheros afectados.

Fuente: El Lado del Mal - ElevenPaths

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!