#EternalRocks, la "evolución" de #WannaCry

Investigadores han detectado un nuevo gusano EternalRocks (o MicroBotMassiveNet) que se está propagando a través de SMB, pero a diferencia del ransomware WannaCry, éste está utilizando siete herramientas de la NSA, en lugar de dos.

Investigadores han detectado un nuevo gusano EternalRocks (o MicroBotMassiveNet) que se está propagando a través de SMB, pero a diferencia del ransomware WannaCry, éste está utilizando siete herramientas de la NSA, en lugar de dos.El gusano apareció el miércoles, después de infectar una honeypot SMB de Miroslav Stampar, miembro del CERT croata y co-creador de la herramienta SQLmap utilizada para detectar y explotar SQL Injection.

EternalRocks utiliza siete herramientas NSA

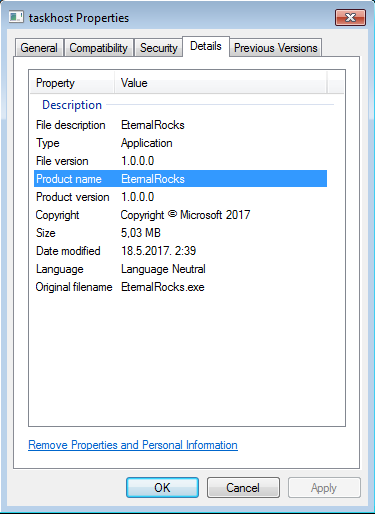

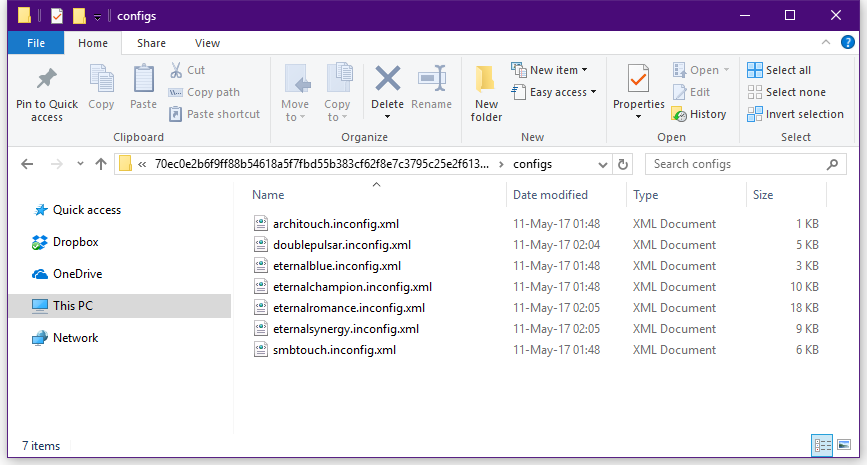

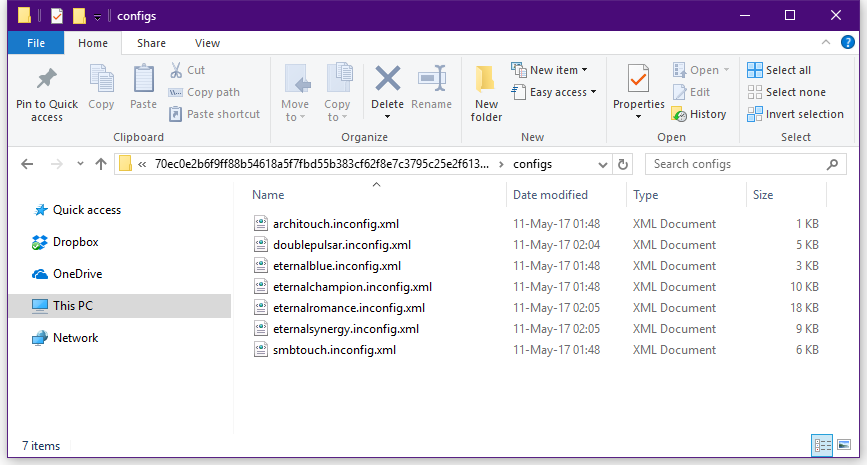

El gusano, que Stampar denominó EternalRocks basado en las propiedades del gusano, infecta al usuario mediante el uso de seis herramientas de la NSA centradas en SMB expuestos en línea: ETERNALBLUE, ETERNALCHAMPION, ETERNALROMANCE y ETERNALSYNERGY, que son exploits SMB utilizados para comprometer las computadoras vulnerables, mientras que SMBTOUCH y ARCHITOUCH son dos herramientas utilizadas para realizar reconocimiento de SMB expuestos.Una vez que el gusano ha obtenido este punto de apoyo inicial, utiliza la otra herramienta de la NSA: DOUBLEPULSAR, para propagarse a nuevas máquinas vulnerables.

El brote del ransomware de WannaCry, que afectó a más de 240.000 víctimas, también usó un gusano SMB para infectar computadoras y propagarse a nuevas víctimas. WannaCry utilizó sólo ETERNALBLUE para el compromiso inicial y DOUBLEPULSAR para propagarse a las nuevas máquinas.

Como gusano, EternalRocks es menos peligroso que WannaCry, ya que actualmente no instala ningún contenido malicioso. Sin embargo, esto no significa que EternalRocks sea menos complejo.

Una vez que infecta a una víctima, EternalRocks usa un proceso de instalación en dos etapas, con una segunda etapa retrasada. Durante la primera etapa, EternalRocks obtiene un pivot en el host infectado, descarga el cliente de Tor y llama a su servidor C&C, ubicado en un dominio .onion.

Sólo después de un período predefinido de tiempo (actualmente 24 horas) el servidor C&C responde. El papel de este retraso es para evitar los entornos de pruebas de seguridad de sandbox y evitar que los investigadores analicen el gusano, ya que muy pocos esperarán un día completo.

Además, EternalRocks también usa archivos con nombres idénticos a los utilizados por el gusano SMB de WannaCry, en otro intento de engañar a los investigadores de seguridad para clasificarlos erróneamente. Pero a diferencia de WannaCry, EternalRocks no incluye un dominio KillSwitch.

Después del período inicial de latencia, EternalRocks entra en la segunda etapa de su proceso de instalación y descarga un componente de malware, denominado shadowbrokers.zip. El nombre de este archivo es bastante autoexplicativo, ya que contiene algunos códigos filtrado por el grupo Shadow Brokers en abril de 2017.

>

El gusano inicia entonces un proceso rápido de escaneo de IP e intenta conectarse a direcciones IP aleatorias.

A primera vista, el gusano parece ser un experimento y debido a su arsenal más amplio de la explotación, a la carencia de un dominio interruptor y debido a su latencia inicial, EternalRocks podría plantear una amenaza seria si su autor decidiera usarlo como arma ("weaponize"), transformarlo en un ransomware, un troyano bancario, RATs, o cualquier otra cosa.

Sin embargo, esto no significa que EternalRocks sea inofensivo. Las computadoras infectadas con este gusano son controlables a través del C&C y el propietario del gusano podría aprovechar este canal de comunicaciones ocultas para enviar nuevos programas maliciosos a los equipos previamente infectados.

Además, DOUBLEPULSAR, eñ implante NSA con características de puerta trasera, sigue funcionando en las PC infectadas con EternalRocks. El proceso de infección del gusano están disponibles en GitHub.

Parchea!

Los administradores deben parchear con MS17-10 sus equipos vulnerables y/o deshabilitar el antiguo protocolo SMBv1, reduciendo lentamente el número de máquinas vulnerables que EternalRocks puede infectar.Además, otros programas maliciosos como Adylkuzz también cierran los puertos SMB, impidiendo una mayor explotación de otras amenazas, lo que también contribuye a reducir el número de blancos potenciales para EternalRocks. Informes de Forcepoint, Cyphort, y Secdo detallan otras amenazas que actualmente apuntan a ordenadores con puertos SMB.

Fuente: Bleeping Computer

ejecuto en mi notebook Windows 10 insider PRO 64x ultima versión 1703, active el defender y el firewall obvio, hace falta agregar alguna proteccion adicional? Gracias, muy buena tu info. Danus.

ResponderBorrarParchar Windows al 100% y hacelo regularmente.

BorrarNo descargar programas ni abrir correos sospechosos, incluso aquellos que aparentemente son de fuentes gubernamentales, impuestos, etc.

Tener instalado un antivirus corporativo bueno, ej. Kaspersky

Quitar Windows e instalar Linux y quedarte de esos problemas

BorrarAntivirus utiliza FortiClient, Kaspersky en materia malware deja que desear..

BorrarY apoyo la idea de Raúl.. Si te mudas a Linux vas a reducir la probabilidad de infección de malware en un 99%.

Saludos.

Realizar virus en Linux no es sencillo, pero se puede focalizar. Tipos de Virus en Linux: Blaster, Slapper Word, Nicehello o Rivas, Nice Day, Mighthy, Bugbear, Opasoft (muchos de ellos son gusanos)

BorrarRaúl Chacón, dejad de decir siempre los esta tontería de desinstalar windows etc. Que tengas instalada una versión de escritorio de linux (por la parida que dices debes ser usuario de Ubuntu) no impide que no te afecte alguna vez un virus ransomware. Seguramente lo pillaras cuando estes buscando un manual de como ser un supercyberhacker desde tu linux con fondo de pantalla de anonymous, proque claro tu eres un hacher!!

ResponderBorrarComodo Internet Security y te olvidas de estos problemas, eso si, al principio te va puede llegar a bloquear algunos archivos o ejecutarlos en su contenedor virtual.

ResponderBorrarSupongo que los que recomiendan cambiar a Linux dsp de esto:

ResponderBorrarhttp://blog.segu-info.com.ar/2017/05/ejecucion-remota-de-codigo-en-samba.html

Van a migrar a Windows no ?

Cdo vamos a aprender que el SO no tiene nada que ver, lo que importa es la administración del SO.