Hackean bancos de Polonia infectándolos a través de un Organismo Financiero Gubernamental

Esta semana ha saltado a la primera plana internacional el que ya está considerado como el mayor incidente de Ciberseguridad en la historia de Polonia: varios bancos del país han sido víctimas de un Malware y la fuente de la infección fue la Autoridad de Supervisión Financiera de Polonia (KNF), organismo oficial encargado precisamente de garantizar la seguridad en el sector financiero.

Por el momento se desconoce el número total de bancos afectados aunque se teoriza sobre unas 20 entidades distintas y se ha reportado la infección tanto de estaciones de trabajo como de servidores en varias instituciones bancarias de Polonia. Solamente se ha confirmado la exfiltración de datos e información confidencial y se ha descartado el robo de dinero o manipulación de cuentas bancarias, aunque el tráfico detectado contenía gran cantidad de datos cifrados por lo que es imposible discernir de momento el contenido.

La información es a día de hoy escasa y difusa, ya que está siendo controlada con cuentagotas para mitigar el posible pánico que pudiera desencadenar entre usuarios y clientes.

Hace poco aparecieron noticias sobre ataques a bancos polacos en el sitio de seguridad de Polonia ZaufanaTrzeciaStrona.pl (traducido al inglés aquí). El impacto de los ataques se describió con dramatismo, calificándolo como "el más serio", y los reportes iniciales fueron confirmados por dos artículos de Symantec y BAE Systems. Las instituciones afectadas son de diversas nacionalidades en todo el mundo y se extienden hasta Latinoamérica, incluyendo a México y Uruguay, con objetivos de alto perfil en el visor de los atacantes.

El detonante de la investigación fue la detección de tráfico inusual a localizaciones exóticas y el hallazgo de ciertos ejecutables cifrados en servidores de varias entidades, quienes al cotejar los resultados de sus análisis y las IOC dieron la voz de alarma.

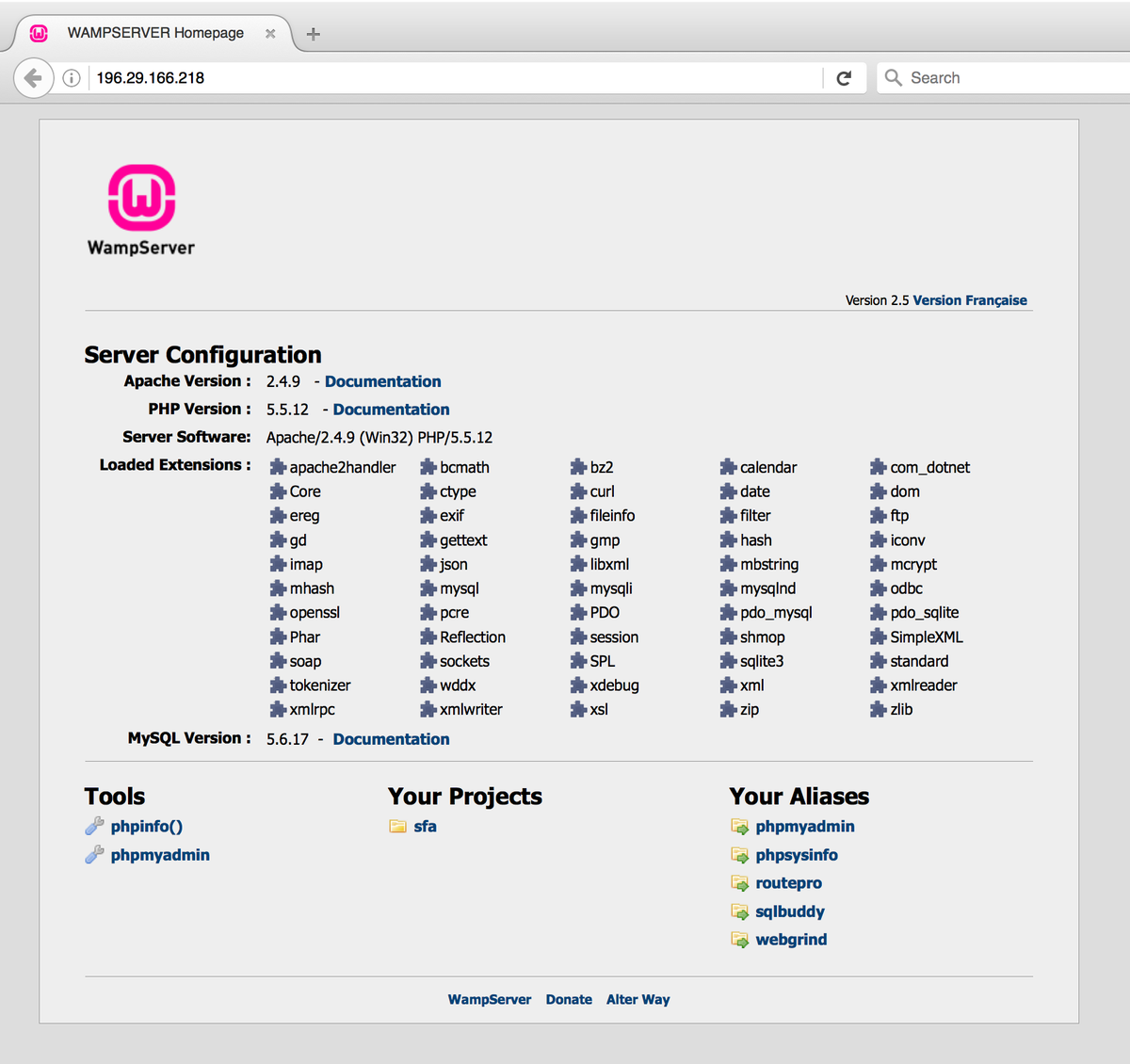

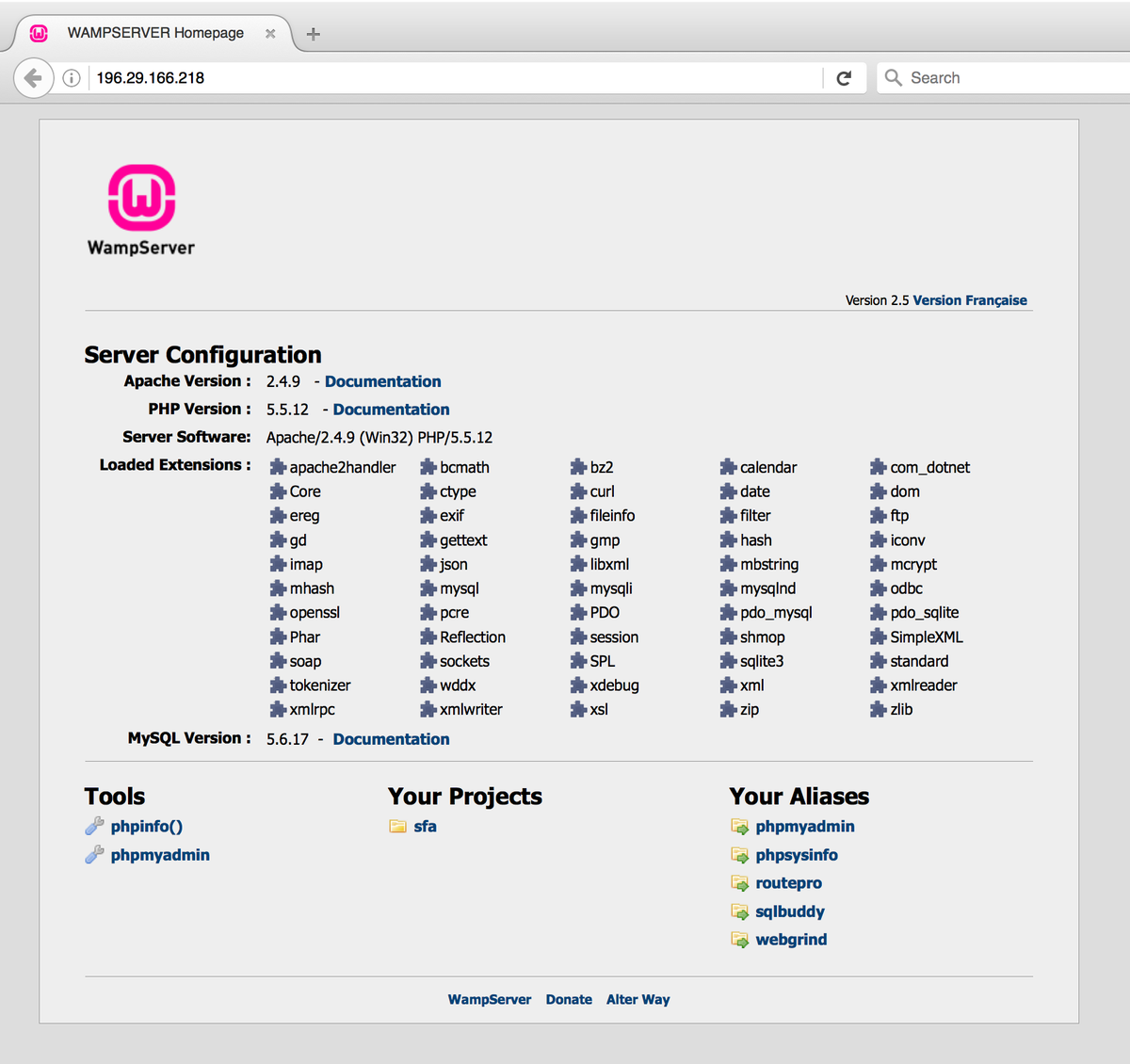

El artículo de BadCyber escrito por varios analistas que han tenido acceso privilegiado a la investigación relata que el código de una librería Javascript de dicho servidor habría sido alterado para cargar un fichero Javascript o JSP externo alojado en un servidor remoto, aunque se desconoce cómo se habría logrado en primera instancia dicha modificación inicial.

Aun no está clara la autoría de estos ataques, pero los análisis forenses pertinentes dejan entrever que el problema se remonta a mediados de 2016, lo que significa que los bancos han sido víctimas del espionaje durante más de 6 meses.

Aun no está clara la autoría de estos ataques, pero los análisis forenses pertinentes dejan entrever que el problema se remonta a mediados de 2016, lo que significa que los bancos han sido víctimas del espionaje durante más de 6 meses.

El malware utilizado en Polonia usa packers comerciales y múltiple ofuscadores, recurre al cifrado de ficheros y tráfico, y en el momento de los análisis ningún Antivirus era capaz de detectarlo. El payload final tenía las funcionalidades de un RAT común.

Ciertos analistas destacan como posible candidato a relacionar con dicho malware a una APT bautizada como "Bluenoroff" que fue detectada en 2016 y cuya incidencia se ha disparado en los últimos meses. El siguiente informe de ElevenPaths del pasado noviembre habla sobre dicha APT basándose en análisis realizados por Karspersky sobre una muestra obtenida de un ataque al Banco de Indonesia.

Según el citado documento, "Bluenoroff" fue el malware utilizado en los ataques contra el sistema SWIFT en Bangladesh, Indonesia, India y otros países del sudeste asiático, y presenta similitudes con otro usado previamente en ataques contra bancos en Vietnam.

Fuente: HackPlayers | We Live Security

Por el momento se desconoce el número total de bancos afectados aunque se teoriza sobre unas 20 entidades distintas y se ha reportado la infección tanto de estaciones de trabajo como de servidores en varias instituciones bancarias de Polonia. Solamente se ha confirmado la exfiltración de datos e información confidencial y se ha descartado el robo de dinero o manipulación de cuentas bancarias, aunque el tráfico detectado contenía gran cantidad de datos cifrados por lo que es imposible discernir de momento el contenido.

La información es a día de hoy escasa y difusa, ya que está siendo controlada con cuentagotas para mitigar el posible pánico que pudiera desencadenar entre usuarios y clientes.

Hace poco aparecieron noticias sobre ataques a bancos polacos en el sitio de seguridad de Polonia ZaufanaTrzeciaStrona.pl (traducido al inglés aquí). El impacto de los ataques se describió con dramatismo, calificándolo como "el más serio", y los reportes iniciales fueron confirmados por dos artículos de Symantec y BAE Systems. Las instituciones afectadas son de diversas nacionalidades en todo el mundo y se extienden hasta Latinoamérica, incluyendo a México y Uruguay, con objetivos de alto perfil en el visor de los atacantes.

El detonante de la investigación fue la detección de tráfico inusual a localizaciones exóticas y el hallazgo de ciertos ejecutables cifrados en servidores de varias entidades, quienes al cotejar los resultados de sus análisis y las IOC dieron la voz de alarma.

El artículo de BadCyber escrito por varios analistas que han tenido acceso privilegiado a la investigación relata que el código de una librería Javascript de dicho servidor habría sido alterado para cargar un fichero Javascript o JSP externo alojado en un servidor remoto, aunque se desconoce cómo se habría logrado en primera instancia dicha modificación inicial.

El malware utilizado en Polonia usa packers comerciales y múltiple ofuscadores, recurre al cifrado de ficheros y tráfico, y en el momento de los análisis ningún Antivirus era capaz de detectarlo. El payload final tenía las funcionalidades de un RAT común.

Ciertos analistas destacan como posible candidato a relacionar con dicho malware a una APT bautizada como "Bluenoroff" que fue detectada en 2016 y cuya incidencia se ha disparado en los últimos meses. El siguiente informe de ElevenPaths del pasado noviembre habla sobre dicha APT basándose en análisis realizados por Karspersky sobre una muestra obtenida de un ataque al Banco de Indonesia.

Según el citado documento, "Bluenoroff" fue el malware utilizado en los ataques contra el sistema SWIFT en Bangladesh, Indonesia, India y otros países del sudeste asiático, y presenta similitudes con otro usado previamente en ataques contra bancos en Vietnam.

Fuente: HackPlayers | We Live Security

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!