Vulnerabilidades críticas en MySQL permite explotación remota

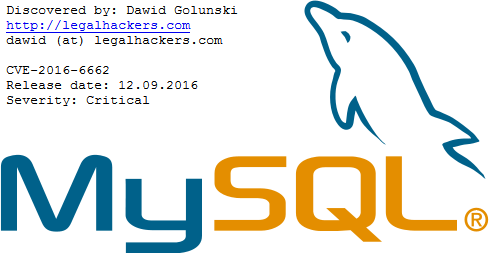

El investigador Dawid Golunski ha publicado los datos y una pequeña PoC de una vulnerabilidad crítica en MySQL que permite ejecutar código arbitrario local y remotamente.

El investigador Dawid Golunski ha publicado los datos y una pequeña PoC de una vulnerabilidad crítica en MySQL que permite ejecutar código arbitrario local y remotamente.En 2003 ya fue parcheado un error similar en MySQL 3.23.55 pero en este caso, la falla afecta a MySQL con versiones menores a 5.7.15, 5.6.33 y 5.5.52.

A finales de agosto ya ha sido parcheado en las implementaciones del proveedor de MySQL PerconaDB versión 5.5.51-38.1, 5.6.32-78.0 y 5.7.14-7. MariaDB por su parte ha corregido el error en las versiones 5.5.51, 10.1.17 y 10.0.27. Percona incluso publicó un tutorial para conocer si somos vulnerables o no.

Golunski dijo que informó de la vulnerabilidad a Oracle y otros proveedores afectados el 29 de julio pero aún no ha sido parcheada por Oracle. La siguiente actualización trimestral de Oracle está programada recien para el 18 de octubre.

Golunski dijo que "Como pasarón más 40 días desde el primer informe y algunos parches ya fueron mencionados públicamente, tomé la decisión de empezar a revelar las vulnerabilidades y una PoC limitada".

Golunski dijo que la vulnerabilidad, identificada como CVE-2016-6662, puede ser explotada a través de ataque de inyección SQL, o por un atacante con credenciales válidas, ya sea localmente o via phpMyAdmin. "Una explotación exitosa podría permitir al atacante ejecutar código arbitrario con privilegios de root y comprometer totalmente el servidor que está ejecutando la versión afectada de MySQL".

Golunski advirtió que la vulnerabilidad se puede ejecuta inlcuso en un servidor con SELinux o el módulo de seguridad AppArmor habilitado. El bug se encuentra en el script mysqld_safe que se utiliza como contenedor (wrapper) de paquetes y que permite iniciar el servicio de MySQL. Este contenedor se ejecuta como root, y el proceso mysqld baja su nivel de privilegios al usuario de mysql. Se podría cargar una biblioteca compartida antes de iniciar el servidor, inyectar código malicioso dentro de la configuración y ejecutar código arbitrario con privilegios de root cuando se reinicia el servicio MySQL.

Como no hay parches oficiales o mitigaciones de Oracle, los usuarios deben asegurarse que no tienen archivos de configuración de MySQL pertenecientes al usuario "mysql" y se debe crear el archivo "my.cnf" con "root" como propietario. Como esta no es una solución completa, se deben aplicar parches oficiales tan pronto estén disponibles.

Además, sin dar demasiados detalles Golunki reportó otra vulnerabilidad (CVE-2016-6663) que permitiría crear archivo un /var/lib/mysql/my.cnf con contenido arbitrario y sin necesidad de privilegios tipo FILE. Esto permitirá que un atacante pueda escalar privilegios a root.

Los exploits ya se encuentran disponibles en la página del anuncio.

Actualiza urgente a las versiones de MySQL 5.5.52, 5.6.33 y 5.7.15 o lee este post para solucionar el error de forma manual.

Fuente: LegalHackers | ThreatPost

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!