Millones de dispositivos IoT usan las mismas claves criptográficas

Millones de dispositivos, incluyendo routers, módems, cámaras IP, teléfonos VoIP, utilizan las mismas claves criptográficas SSH y certificados digitales "hardcodeados" dejando los dispositivos expuestos a varios tipos de ataques.

Así lo señala el nuevo análisis de la empresa SEC Consult que muestra que fabricantes perezosos de la Internet de las Cosas (IoTs) están reutilizando el mismo conjunto de claves criptográficas codificados en el firmware. En palabras simples, esto significa que cualquiera es capaz de acceder a un dispositivo de forma remota ya que las claves son compartidas y conocidas en distintos dispositivos de distintos fabricantes.

En su estudio de dispositivos de IoT, la compañía estudió 4.000 dispositivos integrados de 70 proveedores de hardware diferentes. Sobre estos dispositivos, 580 claves criptográficas privadas se comparten entre varios dispositivos, ya sea del mismo o de diferentes fabricantes.

Los dispositivos afectados utilizan claves estáticas de SSH y Certificados X.509.

SSH verifica la identidad de un dispositivo usando un par de claves pública y privada. Si un atacante roba la clave privada de un dispositivo, puede hacerse pasar por este dispositivo y engañar a una víctima.

Lo mismo ocurre en el caso de sitios web con acceso al certificado privado del dispositivo: el atacante puede descifrar el tráfico HTTPS del dispositivo.

Las llaves restantes podrían estar siendo utilizadas por otros dispositivos que no están conectadas a Internet, pero podrían ser vulnerable a los ataques de Man in the Middle (MitM) dentro de sus respectivas redes locales.

Hay muchas razones por qué este gran número de dispositivos es accesible desde Internet a través de HTTPS y SSH. Estos incluyen:

ADB, AMX, Actiontec, Adtran, Alcatel-Lucent, Alfa Networks, redes de Aruba, Aztech, Bewan, Busch-Jaeger, CTC Union, Cisco, claro, Comtrend, D-Link, Deutsche Telekom, DrayTek, Edimax, General Electric (GE), paquete verde, Huawei, Infomark, Innatech, Linksys, Motorola, Moxa, NETGEAR, NetComm inalámbrico, ONT, Observa Telecom, Opengear, ritmo, Philips, Pirelli Robustel, Sagemcom, Seagate, Seowon Intech, Sierra Wireless, Smart RG, TP-LINK, TRENDnet, Technicolor, Tenda, Totolink, unificar, UPVEL, Ubee Interactive , Ubiquiti Networks, Vodafone, Western Digital, ZTE, Zhone y ZyXEL.

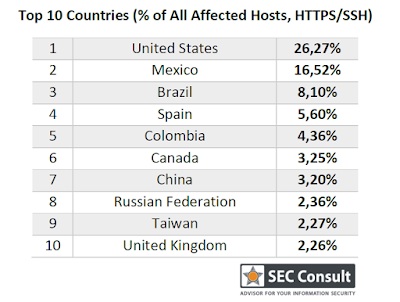

Esta es la lista del Top 10 de países que son afectados por la reutilización clave de cifrado HTTPS/SSH:

Además, aconseja a los ISP que se aseguren de que no haya ninguna posibilidad de acceder remotamente a los dispositivos CPE (Customer Premises Equipment) a través del puerto WAN. En caso de necesitar acceso para fines de soporte remoto, se debe administrar a través de una VLAN con ACL estrictas.

Fuente: The Hacker News

Así lo señala el nuevo análisis de la empresa SEC Consult que muestra que fabricantes perezosos de la Internet de las Cosas (IoTs) están reutilizando el mismo conjunto de claves criptográficas codificados en el firmware. En palabras simples, esto significa que cualquiera es capaz de acceder a un dispositivo de forma remota ya que las claves son compartidas y conocidas en distintos dispositivos de distintos fabricantes.

En su estudio de dispositivos de IoT, la compañía estudió 4.000 dispositivos integrados de 70 proveedores de hardware diferentes. Sobre estos dispositivos, 580 claves criptográficas privadas se comparten entre varios dispositivos, ya sea del mismo o de diferentes fabricantes.

Los dispositivos afectados utilizan claves estáticas de SSH y Certificados X.509.

SSH verifica la identidad de un dispositivo usando un par de claves pública y privada. Si un atacante roba la clave privada de un dispositivo, puede hacerse pasar por este dispositivo y engañar a una víctima.

Lo mismo ocurre en el caso de sitios web con acceso al certificado privado del dispositivo: el atacante puede descifrar el tráfico HTTPS del dispositivo.

Millones de dispositivos abiertos a ataques

Cuando los investigadores analizaron esas 580 claves, encontraron que al menos 230 llaves están activas en más de 4 millones de dispositivos IoT. Por otra parte, los investigadores recuperaron alrededor de 150 certificados HTTPS que son utilizados por 3,2 millones de dispositivos, junto con 80 claves privadas SSH que son utilizadas por al menos en 900.000 dispositivos.Las llaves restantes podrían estar siendo utilizadas por otros dispositivos que no están conectadas a Internet, pero podrían ser vulnerable a los ataques de Man in the Middle (MitM) dentro de sus respectivas redes locales.

¿Dónde reside el problema real?

El problema radica en la manera de construir y desplegar los productos IoT y en la falta de aleatoriedad de las claves utilizadas. Por lo general, los vendedores construyen un firmware basado en kits de desarrollo de software (SDK) procedentes de fabricantes de chips, sin molestarse en cambiar el código fuente o incluso las claves o certificados que ya están presentes en los SDKs.Hay muchas razones por qué este gran número de dispositivos es accesible desde Internet a través de HTTPS y SSH. Estos incluyen:

- Configuraciones inseguras por defecto de los proveedores

- Reenvío de puertos automática a través de UPnP

- Aprovisionamiento por parte de los ISPs que configurarán los dispositivos de sus abonados para la administración remota

Lista de proveedores que reutilizan usan claves de cifrado

Aunque SEC Consult identificó más de 900 productos vulnerables de aproximadamente 50 fabricantes, el número real podría ser mucho mayor. Según la empresa, estas son las empresas que encontraron que reutilizan de claves de cifrado:ADB, AMX, Actiontec, Adtran, Alcatel-Lucent, Alfa Networks, redes de Aruba, Aztech, Bewan, Busch-Jaeger, CTC Union, Cisco, claro, Comtrend, D-Link, Deutsche Telekom, DrayTek, Edimax, General Electric (GE), paquete verde, Huawei, Infomark, Innatech, Linksys, Motorola, Moxa, NETGEAR, NetComm inalámbrico, ONT, Observa Telecom, Opengear, ritmo, Philips, Pirelli Robustel, Sagemcom, Seagate, Seowon Intech, Sierra Wireless, Smart RG, TP-LINK, TRENDnet, Technicolor, Tenda, Totolink, unificar, UPVEL, Ubee Interactive , Ubiquiti Networks, Vodafone, Western Digital, ZTE, Zhone y ZyXEL.

Esta es la lista del Top 10 de países que son afectados por la reutilización clave de cifrado HTTPS/SSH:

- Estados Unidos

- México

- Brasil

- España

- Colombia

- Canadá

- China

- Federación de Rusia

- Taiwán

- Reino Unido

Además, aconseja a los ISP que se aseguren de que no haya ninguna posibilidad de acceder remotamente a los dispositivos CPE (Customer Premises Equipment) a través del puerto WAN. En caso de necesitar acceso para fines de soporte remoto, se debe administrar a través de una VLAN con ACL estrictas.

Fuente: The Hacker News

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!