Análisis del DDoS a Github

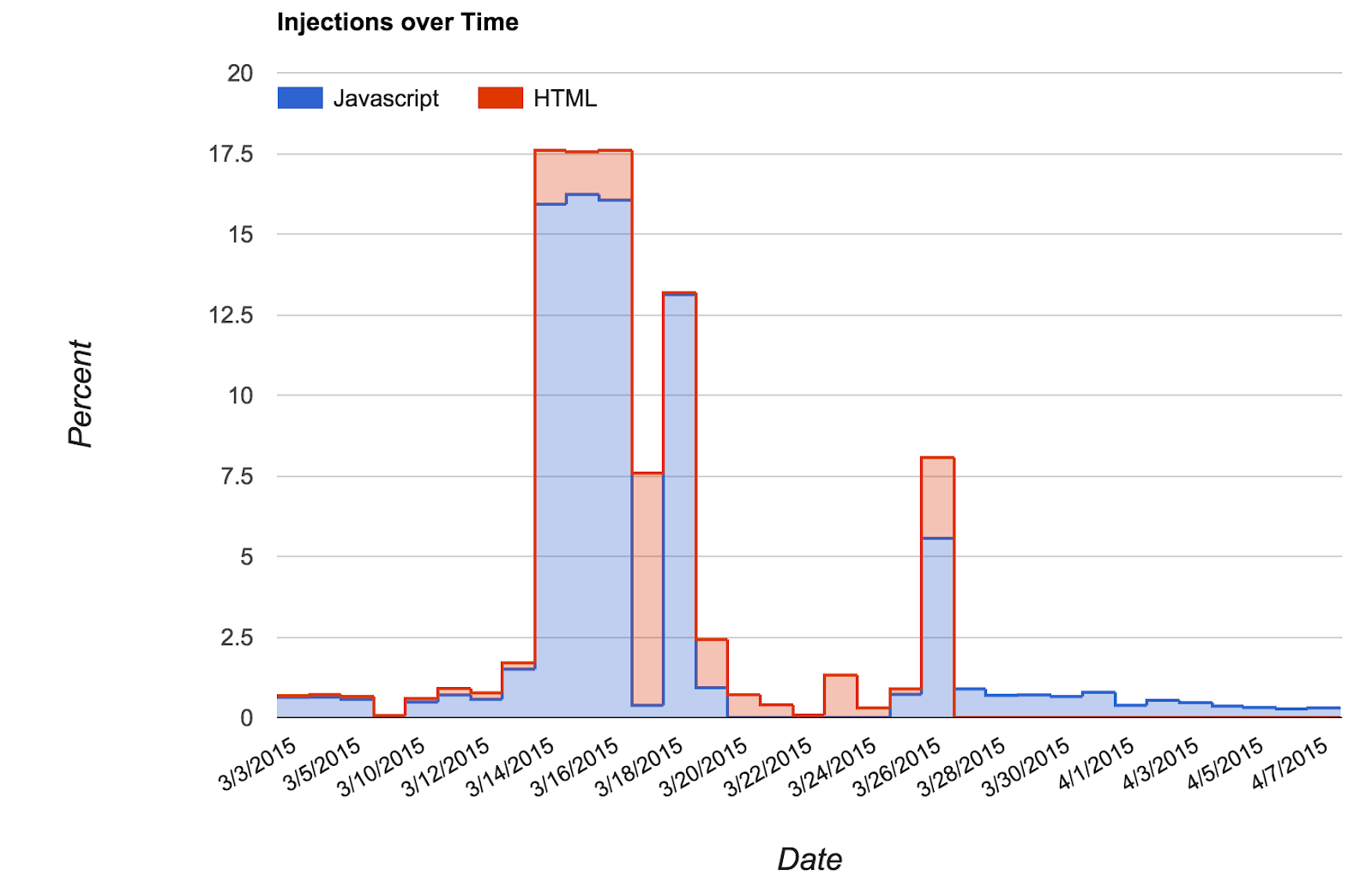

El mes pasado un ataque de DDoS contra GitHub duró varios días y fue el resultado de una operación que incluyó varias fases y extensas pruebas y optimización por parte de los atacantes. Investigadores de Google analizaron el tráfico del ataque durante varias semanas y encontraron que los atacantes utilizaron distintos tipos de Javascript e inyecciones HTML.

Las primeras etapas del ataque se iniciaron a principios de marzo, y los investigadores de Google dijeron que parecía ser una prueba de los atacantes para descubrir las técnicas que iban a utilizar. Desde el 3 al 6 de marzo hubo un sólo objetivo con la IP 114.113.156.119:56789 y el número de solicitudes fue artificialmente limitado.

Desde el marzo 4 al 6 de marzo, las limitaciones de la petición fueron quitadas. La próxima etapa se realizó entre el 10 y el 13 de marzo y dirigida a la IP 203.90.242.126. El 13 de marzo, el ataque se amplió para incluir el dominio d1gztyvw1gvkdq.cloudfront.net. Al principio, las solicitudes fueron hechas sobre HTTP y entonces actualizadas para utilizar HTTPS. El 14 de marzo, el ataque comenzó en serio y el objetivo fue d3rkfw22xppori.cloudfront.net tanto vía HTTP como HTTPS. Los ataques contra este host específico se llevaron a cabo hasta el 17 de marzo.

Desde el marzo 4 al 6 de marzo, las limitaciones de la petición fueron quitadas. La próxima etapa se realizó entre el 10 y el 13 de marzo y dirigida a la IP 203.90.242.126. El 13 de marzo, el ataque se amplió para incluir el dominio d1gztyvw1gvkdq.cloudfront.net. Al principio, las solicitudes fueron hechas sobre HTTP y entonces actualizadas para utilizar HTTPS. El 14 de marzo, el ataque comenzó en serio y el objetivo fue d3rkfw22xppori.cloudfront.net tanto vía HTTP como HTTPS. Los ataques contra este host específico se llevaron a cabo hasta el 17 de marzo.

Al día siguiente, los atacantes, quienes se cree que están alineados con el gobierno chino, agregaron varios hosts más a la lista de objetivos, todos ellos alojados por el servicio de Amazon CloudFront. En este momento los atacantes cambiaron de táctica y, en algún momento durante esta fase del ataque, los anfitriones redirigían el tráfico a GreatFire.org y a otros dominios. La sustitución de Javascript cesó completamente el 20 de marzo, pero las inyecciones en páginas HTML continuaron teniendo la siguiente forma.

Desafortunadamente, defenderse de este ataque no es fácil para los operadores del sitio web. En este caso, el ataque Javascript pide recursos web secuencialmente y frenando las respuestas se podría haber ayudado a reducir el tráfico total del ataque.

Fuente: Google

Las primeras etapas del ataque se iniciaron a principios de marzo, y los investigadores de Google dijeron que parecía ser una prueba de los atacantes para descubrir las técnicas que iban a utilizar. Desde el 3 al 6 de marzo hubo un sólo objetivo con la IP 114.113.156.119:56789 y el número de solicitudes fue artificialmente limitado.

Al día siguiente, los atacantes, quienes se cree que están alineados con el gobierno chino, agregaron varios hosts más a la lista de objetivos, todos ellos alojados por el servicio de Amazon CloudFront. En este momento los atacantes cambiaron de táctica y, en algún momento durante esta fase del ataque, los anfitriones redirigían el tráfico a GreatFire.org y a otros dominios. La sustitución de Javascript cesó completamente el 20 de marzo, pero las inyecciones en páginas HTML continuaron teniendo la siguiente forma.

[iframe scrolling="yes" src="http://pan.baidu.com/s/1i3[...]?t=Zmh4cXpXJApHIDFMcjZa"

style="border: 0px; height: 100%; left: 0; position: absolute; top: 0; width: 100%;"]

[/iframe] [script type="text/javascript"] [... regular attack Javascript ...]

Desafortunadamente, defenderse de este ataque no es fácil para los operadores del sitio web. En este caso, el ataque Javascript pide recursos web secuencialmente y frenando las respuestas se podría haber ayudado a reducir el tráfico total del ataque.

Fuente: Google

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!