Nodo malicioso de TOR infectaba usuarios

Leviathan Security explica que la operación se llevó a cabo por un grupo que anteriormente había infectado sistemas gubernamentales.

A través de su blog, la firma de seguridad Leviathan Security publicó el descubrimiento de un nodo malicioso de Tor que durante un año infectó los ejecutables de Windows de sus víctimas, instalando un backdoor y dando así el control total de sus sistemas.

El nodo, ubicado en Rusia, se cerró hace 3 semanas, pero Leviathan Security descubrió que su operación duró más de un año. Por su parte, la firma de antivirus F-Secure publicó que este nodo está relacionado con un grupo que en 2013 infectó los sistemas de las agencias de gobierno y organizaciones de 23 países con un malware altamente avanzado, que llevó por nombre MiniDuke.

A este nuevo ataque a través de Tor se le llamó OnionDuke, y una de sus características es que monitoreaba distintos servidores, operados por los atacantes, para saber cuándo instalar más malware, mientras que otros componentes robaban las credenciales e información de los equipos infectados.

A este nuevo ataque a través de Tor se le llamó OnionDuke, y una de sus características es que monitoreaba distintos servidores, operados por los atacantes, para saber cuándo instalar más malware, mientras que otros componentes robaban las credenciales e información de los equipos infectados.

El aspecto que relaciona a OnionDuke con MiniDuke es que algunos de los canales que el nodo utiliza para canalizar los datos están registrados por la misma persona que obtuvo los canales de MiniDuke. ContagioDump ha publicado algunos de los binarios del malware.

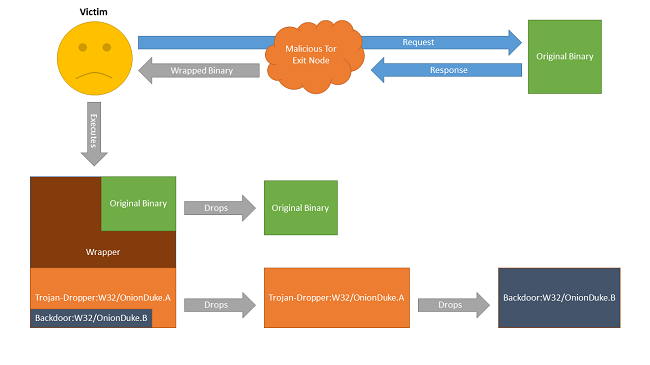

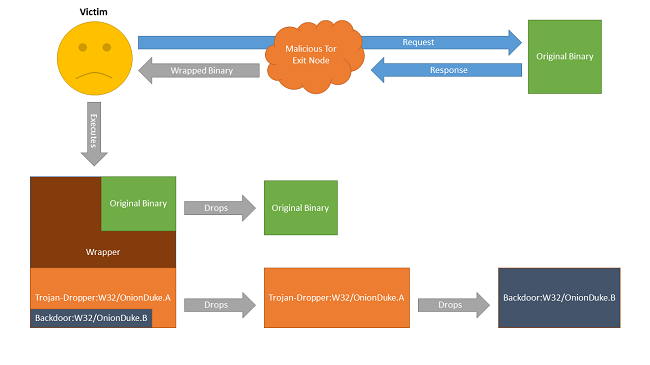

OnionDuke infectaba los ejecutables que pasaban por tráfico no cifrado a través del nodo, empaquetando los archivos dentro de una envoltura que añadía otro ejecutable, el cual creaba una puerta trasera en la computadora de la víctima, y así otorgando el control total de su sistema. Por su parte, los usuarios que utilizaban VPN y aquellos que descargaban sus ejecutables desde un servidor HTTPS fueron inmunes al ataque.

F-Secure asegura que hay evidencia que sugiere que OnionDuke también fue usado en ataques dirigidos contra agencias europeas de gobierno, pero que no han sido capaces de identificar los vectores de infección en este caso. A partir de esto, la forma de seguridad infiere dos posibles estrategias de infección, una masiva que se puede describir como “dispararle a una mosca con un cañón”, usando binarios modificados; y otra que apunta de manera quirúrgica y se asocia con operaciones de amenazas persistentes avanzadas (APT).

Por su parte, los oficiales de Tor siempre han recomendado el uso de una VPN cuando se navegue por este servicio pues, tomando en cuenta la anonimidad, es difícil saber con certeza a qué lugares podemos llegar y si estos son seguros.

Fuente: Fayerwayer

A través de su blog, la firma de seguridad Leviathan Security publicó el descubrimiento de un nodo malicioso de Tor que durante un año infectó los ejecutables de Windows de sus víctimas, instalando un backdoor y dando así el control total de sus sistemas.

El nodo, ubicado en Rusia, se cerró hace 3 semanas, pero Leviathan Security descubrió que su operación duró más de un año. Por su parte, la firma de antivirus F-Secure publicó que este nodo está relacionado con un grupo que en 2013 infectó los sistemas de las agencias de gobierno y organizaciones de 23 países con un malware altamente avanzado, que llevó por nombre MiniDuke.

El aspecto que relaciona a OnionDuke con MiniDuke es que algunos de los canales que el nodo utiliza para canalizar los datos están registrados por la misma persona que obtuvo los canales de MiniDuke. ContagioDump ha publicado algunos de los binarios del malware.

OnionDuke infectaba los ejecutables que pasaban por tráfico no cifrado a través del nodo, empaquetando los archivos dentro de una envoltura que añadía otro ejecutable, el cual creaba una puerta trasera en la computadora de la víctima, y así otorgando el control total de su sistema. Por su parte, los usuarios que utilizaban VPN y aquellos que descargaban sus ejecutables desde un servidor HTTPS fueron inmunes al ataque.

F-Secure asegura que hay evidencia que sugiere que OnionDuke también fue usado en ataques dirigidos contra agencias europeas de gobierno, pero que no han sido capaces de identificar los vectores de infección en este caso. A partir de esto, la forma de seguridad infiere dos posibles estrategias de infección, una masiva que se puede describir como “dispararle a una mosca con un cañón”, usando binarios modificados; y otra que apunta de manera quirúrgica y se asocia con operaciones de amenazas persistentes avanzadas (APT).

Por su parte, los oficiales de Tor siempre han recomendado el uso de una VPN cuando se navegue por este servicio pues, tomando en cuenta la anonimidad, es difícil saber con certeza a qué lugares podemos llegar y si estos son seguros.

Fuente: Fayerwayer

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!