TOR: exponiendo relays malintencionados

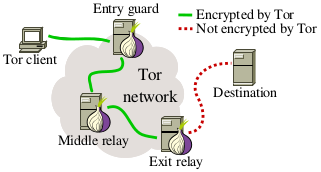

En enero del 2014, la red anónima TOR consiste de 5.000 relays de los cuales 1.000 son relays de salida. Como ilustra el diagrama, los relays de salida son los encargados de ocultar la brecha entre la red TOR e Internet "abierta". Como resultado de esto, los relays de salida, pueden ver el tráfico de red anonimizado que es enviado por los clientes TOR.

En enero del 2014, la red anónima TOR consiste de 5.000 relays de los cuales 1.000 son relays de salida. Como ilustra el diagrama, los relays de salida son los encargados de ocultar la brecha entre la red TOR e Internet "abierta". Como resultado de esto, los relays de salida, pueden ver el tráfico de red anonimizado que es enviado por los clientes TOR.Aunque la mayoría de los relays de salida son inocuos y dirigidos por voluntarios bienintencionados, hay excepciones: en el pasado, se documentaron algunos relays de salida que habian escuchado y manipulado y retransmitido el tráfico. Los ataques expuestos comprendieron en su mayoría HTTPS Man-in-the-Middle (MitM) y SSL Stripping.

En este proyecto de investigación, Philipp Winter y Stefan Lindskog de la Universidad de Karlstad (Suecia) monitorearon durante varios meses los relays de salida con el fin de exponer, documentar y frustar los relays malintencionados o mal configurados. Para lograr este cometido, desarrollaron un escáner modular específicamente para este propósito.

Desde Septiembre del 2013 han podido descubrir varios relays de salida mal configurados o malintencionados, lo cuales se pueden encontrar en este listado. Estos relays de salida se han visto involucrados en varios ataques de SSH, HTTPS MitM, HTML Injection y SSL Stripping. Además, han podido descubrir varios relays de salida que interfieren con el tráfico de la red, debido a que se encontraban sujetos a la censura de DNS.

Esta investigación está basado en los trabajos previos how Tor is blocked y how censorship can be circumvented y ahora los investigadores han publicado el reporte técnico "Spoiled Onions: Exposing Malicious Tor Exit Relays" [PDF] en el cual discuten los hallazgos de este proyecto.

Angel Gottfriedt de la Redacción de Segu-Info

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!