Comprando y probando un kit de phishing

En las últimas horas nos han reportado un clásico caso de Phishing a la empresa Claro de Argentina pero en esta oportunidad en vez de analizar el caso, que no tiene nada de particular, hemos descargado el Kit utilizado para cometer el fraude.

La forma habitual de conseguir este tipo de paquetes es:

En este caso no he "donado" ni un centavo a los delincuentes porque en aquí se dió la última posibilidad: algún chico ávido de probar su última adquisición olvidó eliminar el paquete (kit) de Phishing del servidor afectado y por lo tanto lo hemos descargado en un archivo ZIP.

Ojo, tampoco esperen ver nada espectacular: simplemente es un archivo con una serie de páginas HTML y PHP responsables del envío de los datos robados a la víctima:

La fecha de los archivos da una idea de lo viejo de este paquete (casi un año) y sin embargo aún se sigue utilizando con éxito. Como se puede ver, ZIP que se comercializa consta de algunas carpetas y esta a su vez tienen los archivos responsables del engaño.

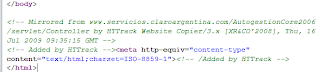

La mayoría de los archivos han sido descargados del servidor de Claro con un Website Copier que en este caso es HTTP Track como puede verse al pie de cada archivo:

Algunos de los archivos PHP en cambio han sido "desarrollados" para que tomen los datos ingresados por el usuario y lo envíen al delincuente.Una vez obtenido estos archivos, esta persona simplemente debe subirlos a un servidor propio o vulnerado (intentando en lo posible no olvidar el ZIP dentro del mismo).

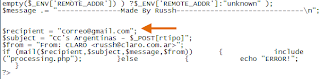

En este servidor debe ser posible ejecutar archivos PHP y debe tener habilitado el servidor de correo electrónico, de forma tal que cada dato robado pueda ser enviado a su cuenta de correo, la cual es configurable en uno de los scripts PHP:

En esa imagen también podemos ver que el "autor" de este Kit de Phishing fue Russh.

Una vez finalizado este paso el delincuente ya tiene funcionando su propio Phishing y montado su garito delictivo. A modo de ejemplo aquí podemos ver una de las páginas falsas ejecutándose localmente en mi sistema:

Para finalizar, aquí queda demostrado que el nivel de conocimiento técnico de estas personas es tendiente a nulo.

Cristian de la Redacción de Segu-Info

La forma habitual de conseguir este tipo de paquetes es:

- Gratuito en algún foro en Internet

- Pedirlo a un contacto que se dedique a realizar Phishing (sic)

- Compralo a su desarrollador

- Descargarlos de un servidor al cual un delincuente principiante ingresó y olvidó eliminar.

En este caso no he "donado" ni un centavo a los delincuentes porque en aquí se dió la última posibilidad: algún chico ávido de probar su última adquisición olvidó eliminar el paquete (kit) de Phishing del servidor afectado y por lo tanto lo hemos descargado en un archivo ZIP.

Ojo, tampoco esperen ver nada espectacular: simplemente es un archivo con una serie de páginas HTML y PHP responsables del envío de los datos robados a la víctima:

La fecha de los archivos da una idea de lo viejo de este paquete (casi un año) y sin embargo aún se sigue utilizando con éxito. Como se puede ver, ZIP que se comercializa consta de algunas carpetas y esta a su vez tienen los archivos responsables del engaño.

La mayoría de los archivos han sido descargados del servidor de Claro con un Website Copier que en este caso es HTTP Track como puede verse al pie de cada archivo:

Algunos de los archivos PHP en cambio han sido "desarrollados" para que tomen los datos ingresados por el usuario y lo envíen al delincuente.Una vez obtenido estos archivos, esta persona simplemente debe subirlos a un servidor propio o vulnerado (intentando en lo posible no olvidar el ZIP dentro del mismo).

En este servidor debe ser posible ejecutar archivos PHP y debe tener habilitado el servidor de correo electrónico, de forma tal que cada dato robado pueda ser enviado a su cuenta de correo, la cual es configurable en uno de los scripts PHP:

En esa imagen también podemos ver que el "autor" de este Kit de Phishing fue Russh.

Una vez finalizado este paso el delincuente ya tiene funcionando su propio Phishing y montado su garito delictivo. A modo de ejemplo aquí podemos ver una de las páginas falsas ejecutándose localmente en mi sistema:

Para finalizar, aquí queda demostrado que el nivel de conocimiento técnico de estas personas es tendiente a nulo.

Cristian de la Redacción de Segu-Info

Este mismo metido lo he visto para paginas de varios bancos del Peru y uno en Venezuela.

ResponderBorrarAunque en ambos casos se los he reportado a cada uno de los bancos, parece que le entra por el oido y le sale por el otro. Hay una apatia por los responsables de seguridad.

Hoy lleva 17 dias y el servidor donde baja el exe aun continua activo.

Jjaajajaj, este russh se zarpa.

ResponderBorrarEs un pibe mexicano, hizo "videos-tutos" en youtube de phishing, por dios.

Saludos

AnonimoK

Hola AnonimoK

ResponderBorrarPor eso puse el nombre del autor, porque sabia que alguien iba a encontrar ese material que mencionas.

Que despues no digan que a estas personas no las encierran porque no saben quienes son :)

Cristian