RENAPER solo expone la deficiencias del Estado Argentino en Ciberseguridad

Al Estado argentino nunca le importó la ciberseguridad. En los últimos 20 años las palabras "seguridad", "ciberseguridad", "seguridad informática", "seguridad de la información", "datos personales", llámalo como quieras, simplemente fue una mentira en los políticos y dirigentes de turno.

Nota para monos entrenados: este NO es un problema de Milei, Cristina, Macri, etc. Este NO es un problema de UN gobierno, es un problema del Estado Argentino y la desidia respecto al tema.

Este es un capítulo más, para terminar de poner el último clavo al cajón de los datos personales de TODOS los argentinos y al REgistro NAcional de las PERsonas (RENAPER).

Durante 2021, hubo diferentes filtraciones que involucraron a dicho Organismo, a los DNI y pasaportes de los ciudadanos argentinos. Luego de nuestra publicación en octubre de 2021 y durante los últimos años RENAPER se ha encargado de DESMENTIR en diferentes oportunidades y en cuanto foro público tuviera la oportunidad, que "dicha filtración de datos era falsa", incluso con la evidencia tangible de los archivos y las fotos de los DNIs de todos nosotros publicados en Internet. Esta negación se acaba de repetir hace 5 minutos.

Este comportamiento se repitió sistemáticamente durante 2022, 2023 y 2024 para sistemas de RENAPER, SISA (salud), DNRPA, y tantos otros y, hoy apareció la frutilla del postre, porque en el Estado argentino, siempre puede ser peor. Para muestra vale un botón: RENAPER solo es uno de los Organismos que expone la deficiencias del Estado Argentino en Ciberseguridad.

Se acaba de publicar (en un dominio ONION en la Deep Web) una base de datos de 65 millones de registros de los DNI. Podríamos decir "noticia vieja" porque, ¿quién no ha hecho backup de una de las base de datos más importantes del país y la ha puesto a disposición de cualquier delincuente?

NOTA: lo único que (aún) no se ha publicado de forma completa son las fotos, huella dactilar y firma de las personas, las cuales fueron puestos a la venta por el delincuente. De todos modos, parte de estos datos ya habían sido publicados a principio de año por otro delincuente (¿o el mismo?).

La noticia "nueva" es que, a este conjuntos de datos, se ha sumado el código fuente PHP de aplicaciones internas del Organismo, los Web Services y APIs que son utilizados por otras organizaciones, empresas, bancos, fintech, supermercados, obras sociales, etc. para verificar la identidad de una persona. Sí, cada vez que alguien te pide tu foto o tu DNI, esos datos son contrastados contra RENAPER, a través de un servicio por el cual el Organismo cobra (sí, cobra por ese servicio).

Dentro del código fuente mencionado también se encuentran las direcciones IPs de los servidores internos, así como el nombre de usuario y contraseña que permite acceder a todas las bases de datos del Organismo.

Sería el equivalente a decir que todas las aplicaciones sensibles de la entidad ahora son Open Source. Dejando las "bromas" de lado, también expone las vulnerabilidades que tiene el código fuente (por ejemplo, SQLi y XSS) así como los detalles internos de su funcionamiento.

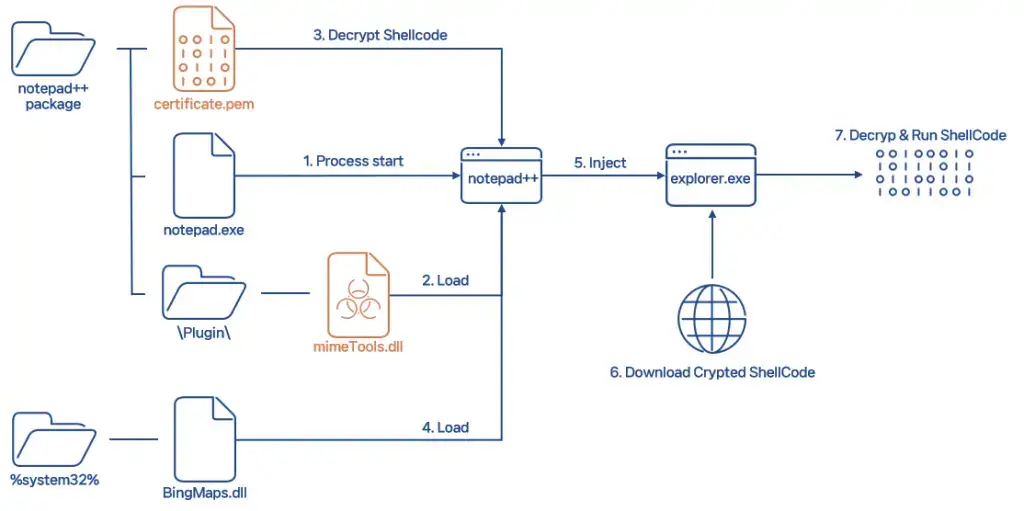

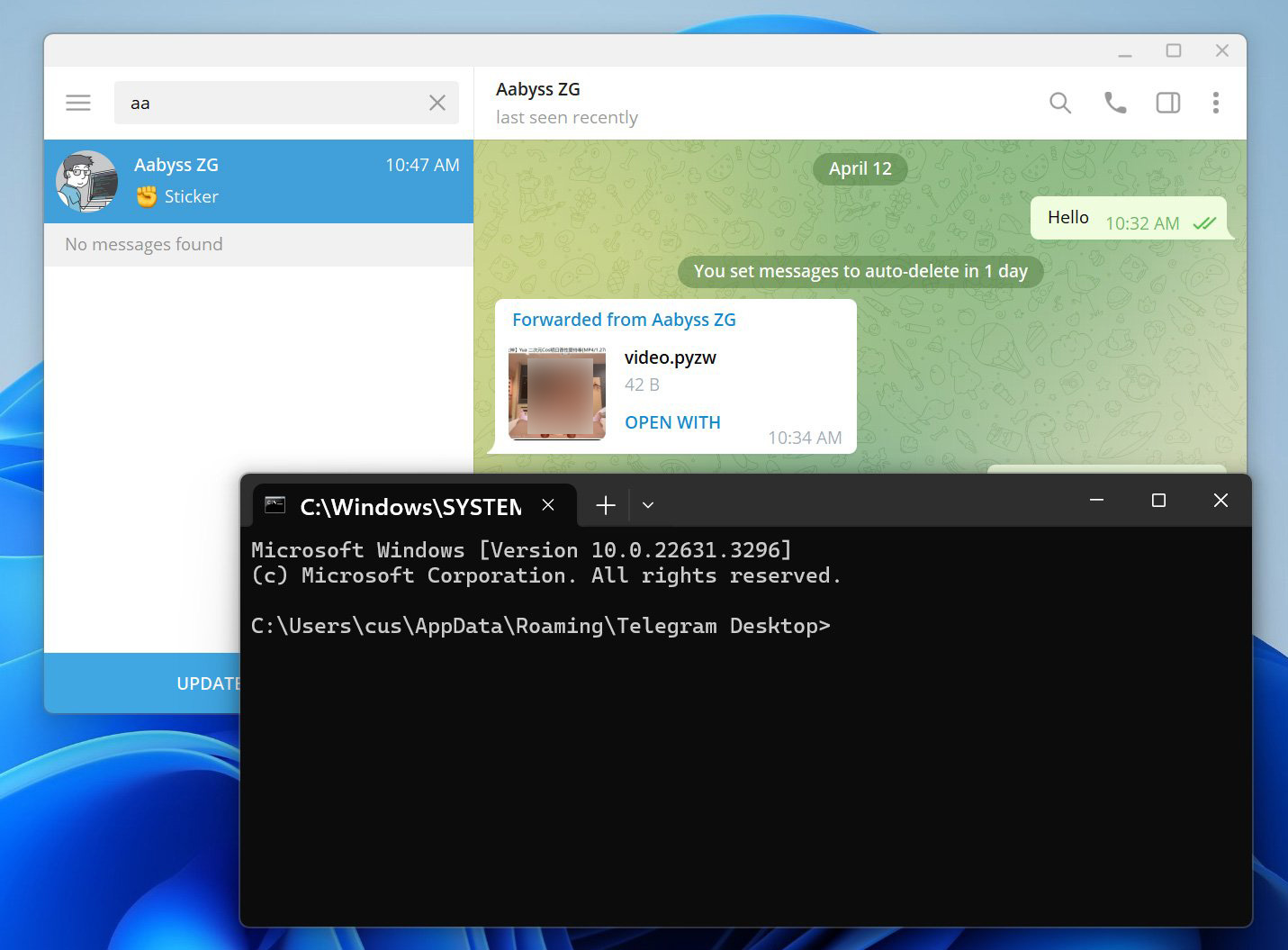

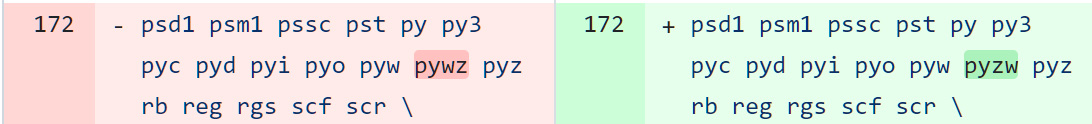

También es importante remarcar que, si bien los datos se publicaron hoy, eso no implica que se hayan extraído hoy. Tampoco implica que el delincuente haya sido bloqueado, detectado, encontrado o que incluso siga dentro de los sistemas de la Organización o haya logrado persistencia en los mismos. Pensar de forma tan lineal es ridículo; un trabajo de este tipo y por el volumen de datos, puede llevar bastante tiempo (y a veces paciencia) de acuerdo a las técnicas utilizadas por el delincuente (por ejemplo, se puede observar una webshell en una las imágenes).

- La recomendación para las empresas es cambiar los accesos a dichas APIs.

- La recomendación para los ciudadanos... no hay; los datos ya son públicos. Cambiar el DNI tampoco es una solución, porque esto puede volver a suceder y, en última instancia, la mayoría de nuestros datos personales no cambian (el número de trámite es la excepción).

Las implicancias de esta fuga están por verse pero mientras, ¿qué espera el Estado argentino para tomar acciones, investigar, encontrar a los delincuentes (internos y externos) y a partir de ahora, comenzar a pensar en la Ciberseguridad como Política de Estado?

MENSAJE PARA RENAPER: no nieguen el problema, informen, digan la verdad y veamos como seguir para adelante desde aquí. El Estado es responsable.

Lic. Cristian Borghello, Director de Segu-Info