Dispositivos Razer y SteelSeries permiten escalamiento local en Windows

Razer Synapse es el software de control que el popular fabricante de periféricos y equipos de alto rendimiento entrega con sus dispositivos. Sirve para configurarlos, asignar macros, botones o gestionar la iluminación y su uso es obligado para las decenas de millones de usuarios que usan hardware del fabricante.

El investigador de seguridad j0nh4t ha descubierto una curiosa vulnerabilidad de día cero en la instalación plug-and-play del Razer Synapse que permite a los usuarios obtener privilegios de sistema en un dispositivo Windows rápidamente, simplemente conectando un mouse o teclado. Un analista independiente que trabaja en el CERT ha confirmado la vulnerabilidad, pero la amplía potencialmente a periféricos de otros fabricantes, estimando que es probable que se encuentren errores similares en otro software instalado por el proceso plug-and-play de Windows.

Eso sí, como se trata de una vulnerabilidad de escalamiento de privilegios locales (LPE), explotar el fallo requiere acceso físico a la máquina en cuestión, lo que limita su expansión frente a la explotación de fallos de seguridad en remoto.

Cuando conectamos un dispositivo Razer a Windows 10, el sistema operativo descarga e instala el controlador y el software Razer Synapse. Dado que el ejecutable RazerInstaller.exe se inicia a través de un proceso de Windows que se ejecuta con privilegios de SYSTEM, el programa de instalación también obtiene este tipo de nivel, el más alto en Windows y que permite hacer cualquier cosa.

El asistente de configuración permite especificar la carpeta donde el usuario desea instalar el Razer Synapse y en esta capacidad es donde llegan los problemas. Si el usuario cambia la ubicación de su carpeta, aparecerá un cuadro de diálogo para la selección. Si presionas la tecla mayúscula junto al botón derecho del ratón, se abrirá un mensaje de la consola avanzada de Windows PowerShell.

PowerShell también se inicia con privilegios de SYSTEM por lo que la sesión también heredará esos mismos privilegios. Un comportamiento problemático porque desde ahí un atacante podría ejecutar cualquier comando, instalar malware y en definitiva hacerse con el control total del equipo. Recordamos que esta vulnerabilidad requiere acceso físico a la máquina, lo que por lo menos limita su uso. El investigador ha publicado un vídeo de demostración de la vulnerabilidad.

Razer se ha puesto en contacto con el investigador de seguridad para

informarle que emitirán un parche de seguridad próximamente. El fabricante le

pagará un cantidad económica desde su programa de recompensas por encontrar

vulnerabilidades.

No sabemos si este comportamiento se puede

reproducir en software de control de periféricos de otros fabricantes como

explicaba el analista de vulnerabilidades del CERT y el bug afecta a la

instalación general de dispositivos plug-and-play en Windows.

La declaración oficial de Razer al respecto: "Hemos investigado el problema y actualmente estamos realizando cambios en la aplicación de instalación para limitar este caso de uso, así como publicaremos una versión actualizada en breve."

Dispositivos SteelSeries con el mismo comportamiento

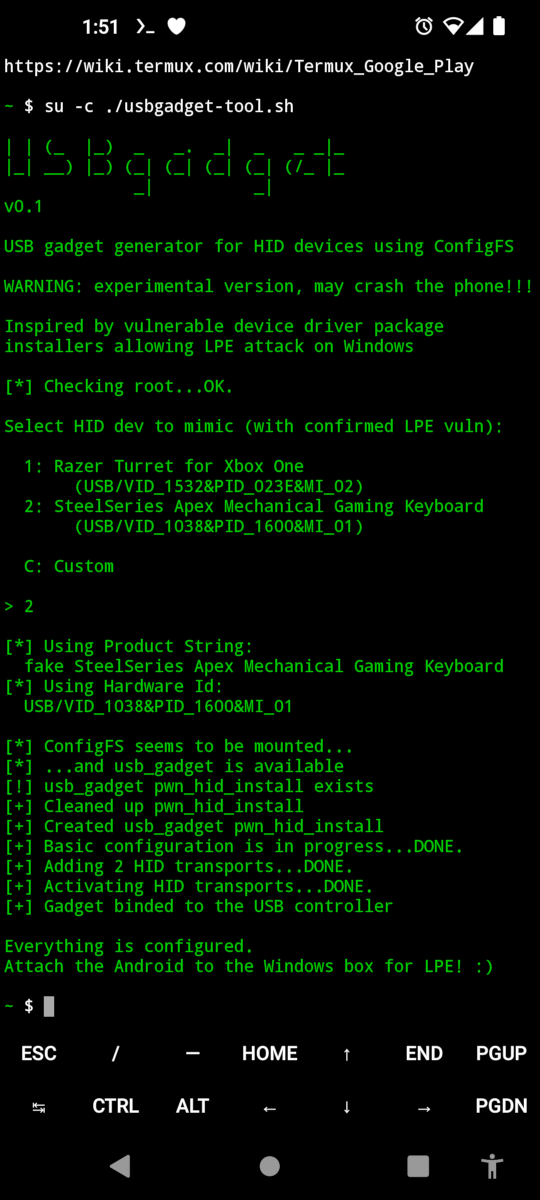

Confirmando el comentario del analista del CERT, otro investigador ha descubierto una vulnerabilidad similar de escalada de privilegios en la aplicación de control de los periféricos de SteelSeries. Y ni siquiera es necesario un dispositivo SteelSeries real para que este ataque funcione, se puede virtualizar.

El investigador ha publicado un script de código abierto que puede imitar los dispositivos de interfaz humana (HID) en un teléfono Android, específicamente para probar escenarios de escalada de privilegios locales (LPE). También se ha publicado un video.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!