"Están lloviendo Zero-Days" y son aprovechados por los Estados

Los hackers estatales rusos que organizaron el ataque a la cadena de suministro de SolarWinds el año pasado, explotaron un Zero-Day de iOS como parte de una campaña de correo electrónico maliciosa separada, destinada a robar las credenciales de autenticación web de los gobiernos de Europa occidental, según Google y Microsoft.

En una publicación de Google, los investigadores Maddie Stone y Clement Lecigne dijeron que un "probable actor respaldado por el gobierno ruso" explotó la vulnerabilidad entonces desconocida, enviando mensajes a funcionarios del gobierno a través de LinkedIn.

Moscú, Europa Occidental y USAID

Los ataques dirigidos a CVE-2021-1879 en WebKit de Safari, a medida que se realiza un seguimiento del día cero, redirigieron a los usuarios a dominios que instalaron payloads maliciosos en iPhones completamente actualizados. Los ataques coincidieron con una campaña de los mismos delincuentes informáticos que entregaron malware a los usuarios de Windows, dijeron los investigadores.

Esta campaña sigue de cerca a otra que Microsoft reveló en mayo. En ese caso, Microsoft dijo que Nobelium, el nombre que la compañía usa para identificar a los delincuentes detrás del ataque a la cadena de suministro SolarWinds, primero logró comprometer una cuenta perteneciente a USAID, una agencia del gobierno estadounidense que administra la ayuda exterior civil y la asistencia para el desarrollo. Con el control de la cuenta de la agencia para la empresa de marketing en línea Constant Contact, los delincuentes informáticos podían enviar correos electrónicos que parecían utilizar direcciones que se sabía que pertenecían a la agencia de EE.UU.

El gobierno federal ha atribuido el ataque a la cadena de suministro del año pasado a los atacantes que trabajan para el Servicio de Inteligencia Exterior de Rusia (abreviado como SVR). Durante más de una década, SVR ha llevado a cabo campañas de malware dirigidas a gobiernos, grupos de expertos políticos y otras organizaciones en países como Alemania, Uzbekistán, Corea del Sur y Estados Unidos. Los objetivos han incluido el Departamento de Estado de EE.UU. y la Casa Blanca en 2014. Otros nombres utilizados para identificar al grupo incluyen APT29, Dukes y Cozy Bear.

En un correo electrónico, Shane Huntley, jefe del Grupo de Análisis de Amenazas de Google, confirmó la conexión entre los ataques que involucran a USAID y el Zero-Day de iOS, que residía en el motor del navegador WebKit.

"Estas son dos campañas diferentes, pero según nuestra visibilidad, consideramos que los actores detrás de WebKit 0-day y la campaña de USAID son el mismo grupo de actores. Es importante tener en cuenta que todos trazan los límites de los actores de manera diferente. En este caso particular, estamos alineados con la evaluación de APT 29 de los gobiernos de EE.UU. Y Reino Unido", escribió Huntley.

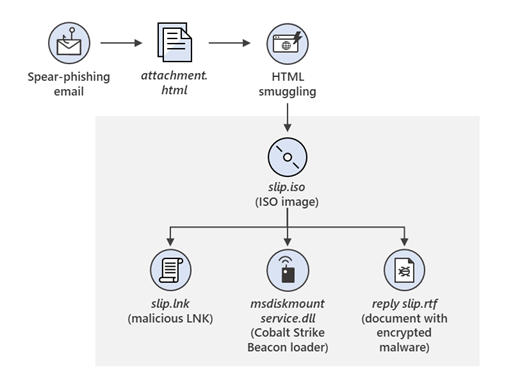

A lo largo de la campaña, dijo Microsoft, Nobelium experimentó con múltiples variaciones de ataque. En una ola, un servidor web controlado por Nobelium perfilaba los dispositivos que lo visitaban para determinar en qué sistema operativo y hardware funcionaban los dispositivos. Si el dispositivo objetivo era un iPhone o iPad, un servidor utilizaba un exploit para CVE-2021-1879, que permitía a los delincuentes informáticos realizar un ataque XSS Universal. Apple parcheó este Zero-Day a fines de marzo.

Este exploit desactivaría las protecciones de la Política del mismo origen para recopilar cookies de autenticación de varios sitios web populares, incluidos Google, Microsoft, LinkedIn, Facebook y Yahoo, y enviarlas a través de WebSocket a una IP controlada por el atacante. La víctima necesitaría tener una sesión abierta en estos sitios web desde Safari para que las cookies se exfiltraran con éxito. No había escape de la sandbox u otros implantes entregados a través de este exploit. El exploit apuntaba a las versiones de iOS 12.4 a 13.7.

Este tipo de ataque, descrito por Amy Burnett en Forget the Sandbox Escape: Abusing Browsers from Code Execution, se mitiga en navegadores con Site Isolation habilitado, como Chrome o Firefox.

Están lloviendo Zero-Days

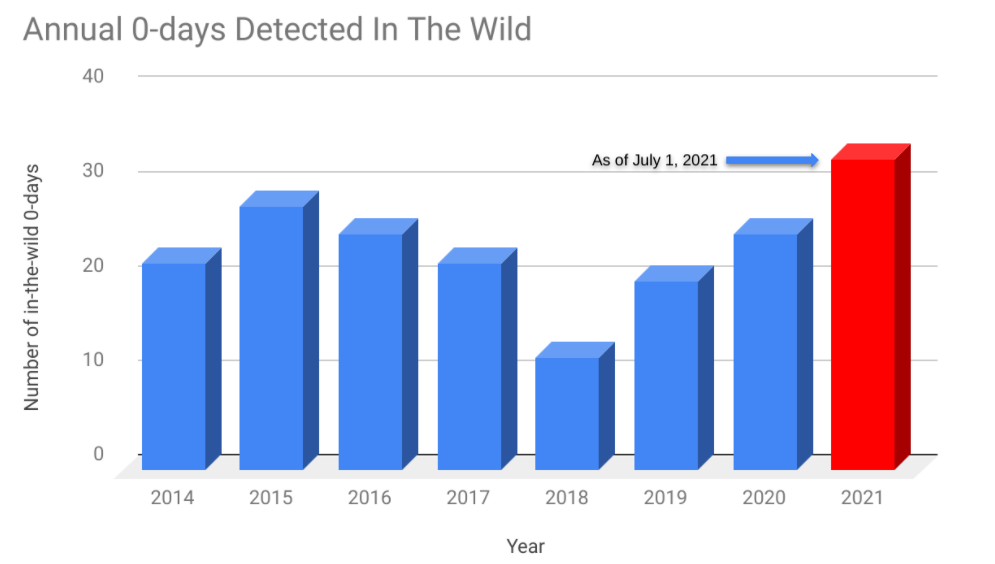

Los ataques de iOS son parte de una explosión reciente en el uso de Zero-Days. En la primera mitad de este año, el grupo de investigación de vulnerabilidades Project Zero de Google registraron 33 exploits de día cero utilizados en ataques, 11 más que el número total de 2020. El crecimiento tiene varias causas, incluida una mejor detección por parte de los defensores y mejores defensas de software que requieren múltiples exploits para abrirse paso.

El otro gran impulsor es el aumento de la oferta de Zero-Days de empresas privadas que venden exploits. "Las capacidades de día cero solían ser solo las herramientas de estados-nación seleccionados que tenían la experiencia técnica para encontrar vulnerabilidades de día cero, desarrollarlas en exploits y luego operacionalizar estratégicamente su uso", escribieron los investigadores de Google. "A mediados o finales de la década de 2010, más empresas privadas se unieron al mercado vendiendo estas capacidades de día cero. Los grupos ya no necesitan tener la experiencia técnica; ahora solo necesitan recursos".

La vulnerabilidad de iOS fue una de los cuatro Zero-Days que Google detalló el miércoles. Los otros tres fueron:

Los cuatro exploits se utilizaron en tres campañas diferentes. Según su análisis, los investigadores evalúan que tres de los exploits fueron desarrollados por la misma empresa de vigilancia comercial, que los vendió a dos actores diferentes respaldados por el gobierno. Los investigadores no identificaron la empresa de vigilancia, los gobiernos o los tres días cero específicos a los que se referían.

Fuente: ArsTechnica

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!