La importancia de la "Confianza Cero"

Una investigación de CyberArk apunta que los atacantes aprovechan una sucesión de errores, previamente desconocidos, para infiltrarse en los sistemas de las organizaciones y atacar a diferentes usuarios.

Recientemente, la Cámara de Representantes de EE.UU. recomendó encarecidamente que las agencias gubernamentales adoptaran un marco de Confianza Cero para proteger sus redes más sensibles de ataques similares. La investigación de mercado muestra que los modelos Zero Trust y las tecnologías que los respaldan se están volviendo más comunes y fácilmente adoptados por organizaciones de nivel empresarial en todo el mundo.

"La naturaleza cambiante del trabajo requiere la apertura de más servicios y aplicaciones de acceso remoto. A su vez, los atacantes están extendiendo sus ataques de suplantación de identidad contra activos de alto valor o alto nivel. La posibilidad de comprometer las credenciales privilegiadas nunca ha sido tan elevada", explica Lavi Lazarovitz, director senior del equipo de investigación cibernética de CyberArk.

Para llevar a cabo este ataque, los ciberdelincuentes tienen que conocer las cuentas de correo electrónico de los administradores del sistema de las respectivas redes sociales. Por ello, se cree que los atacantes disponían de información personal que los conducía a las cuentas de correo electrónico de los administradores del sistema.

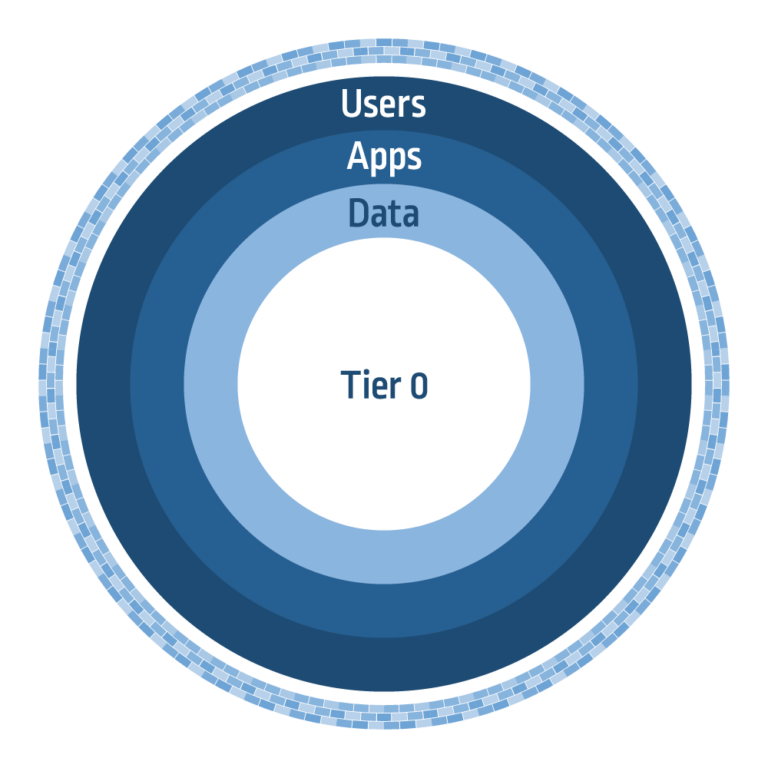

Para evitar este tipo de brechas de seguridad, las empresas deben adoptar estrategias de Zero Trust, limitando el número de cuentas en las que se confía de forma predeterminada, pueden protegerse contra este tipo de ataques.

Y es que, gracias al Zero Trust las compañías disponen de un privilegio en sus estrategias de seguridad de la identidad, lo que implica que podrán estar mejor posicionadas a la hora de interrumpir esta cadena de ataques.

Las empresas que adopten estrategias de Zero Trust, limitando el número de cuentas en las que se confía de forma predeterminada, pueden protegerse contra este tipo de ataques. El ataque a Microsoft se parece mucho a la cadena de ataques que estamos viendo cada día: realizar reconocimientos, ganar confianza y luego robar credenciales o datos. Las compañías que incorporen los principios de Zero Trust y el mínimo privilegio en sus estrategias de seguridad de la identidad estarán mejor posicionadas para poder interrumpir esta cadena de ataques», concluye este experto.

Fuente CyberArk I y II

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!