Black Kingdom: ransomware que explota vulnerabilidades en Exchange

Arrancaba el mes de marzo cuando alertamos, por primera vez, de los problemas de seguridad de Microsoft Exchange Server. En aquel momento Microsoft ya indicó de que había cuatro vulnerabilidades, CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 y CVE-2021-27065, que ya estaban siendo explotadas activamente por los ciberdelincuentes, además de publicar los parches necesarios para que las instalaciones de Microsoft Exchange ya no pudieran ser atacadas mediante las mismas.

Hay sin embargo, dos problemas muy importantes. El primero, y que precisamente por habitual es especialmente peligroso, es el lapso de tiempo que transcurre desde que se informa sobre una vulnerabilidad hasta que todas las instalaciones del software afectado son actualizadas para prevenir ataques. Y es que esto debería ser prioritario, pero por una plétora de razones (algunas totalmente comprensibles, otras totalmente imperdonables) esto en muchas ocasiones no se demora horas, sino días, semanas, y en algunos casos incluso meses, un tiempo empleado por malware como Black Kingdom para explorarlas.

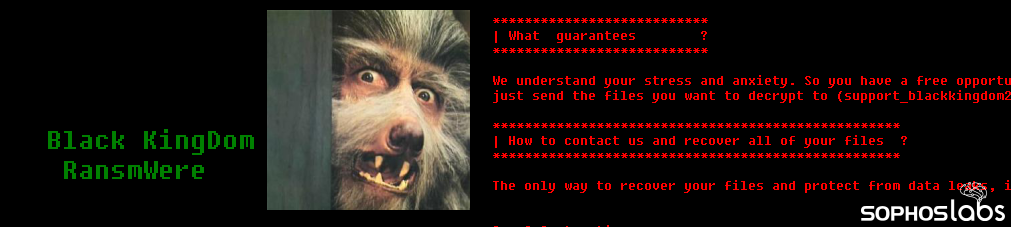

Detectado por la empresa de ciberseguridad Sophos, Black Kingdom es un recién llegado, nacido para explotar CVE-2021-27065 y que, afortunadamente según los técnicos, no es especialmente complejo: "nuestro análisis inicial revela que es algo rudimentario y amateur en su composición, pero aún puede causar un gran daño. Puede estar relacionado con un ransomware del mismo nombre que apareció el año pasado en máquinas que, en ese momento, ejecutaban una versión vulnerable del software Pulse Secure VPN".

La versión insegura de Pulse Secure VPN fue la explotada, además de por Black Kingdom, por REvil, que obtuvo un suculento rescate (2,3 millones de dólares) tras secuestrar la infraestructura de Travelex, una agencia británica de cambio de divisas que, para su desgracia, protagonizó titulares hace algo menos de un año, y desde entonces ha sido empleada como ejemplo de lo que puede ocurrir si mantienes, durante meses, software inseguro en tu infraestructura.

Una buena noticia en relación con Black Kingdom es que hablamos de un ransomware que solo cifra los activos, no los exfiltra, por lo que una buena política de copias de seguridad y de recuperación ante incidentes puede minimizar su impacto. Sin embargo, y debido a su nivel técnico, no cuenta con medidas para detectar si los activos ya han sido cifrados previamente por otro ransomware.

A fecha de publicación del informe, Sophos detectó que al menos una víctima ya había pagado el rescate, algo menos 10.ooo dólares. No obstante eso no indica el número real de afectados, y además la investigación se llevó a cabo hace unos días, por lo que seguramente su impacto haya sido mayor. Así, Black Kingdom es una razón más a sumar a las muchas ya existentes, para parchear las instalaciones inseguras de Microsoft Exchange a la mayor brevedad.

Fuente: Muy Seguridad

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!