Diversas vulnerabilidades críticas en Palo Alto Networks (NGFW)

El Firewall de Palo Alto Networks (NGFW) es uno de los cortafuegos empresariales líderes que utilizan empresas de todo el mundo para protegerse contra diversos ciberataques. Según la empresa Positive Technology Security, su sistema operativo "PAN-OS" es vulnerable a diversos tipos de ataque. Las versiones afectadas son PAN-OS < 9.0.9 y PAN-OS 8.1 < 8.1.16.

En este artículo analizaremos las vulnerabilidades que conducen a:

- Arbitrary OS command execution by an authorized user — CVE-2020-2037 and CVE-2020-2038

- DoS by an unauthorized user — CVE-2020-2039

- Reflected Cross Site Scripting (XSS) — CVE-2020-2036

Con estas vulnerabilidades, un atacante puede obtener acceso a datos confidenciales, interrumpir la disponibilidad de los componentes del firewall u obtener acceso a segmentos de red internos.

RCE autorizado # 1

La primera vulnerabilidad se detectó durante un análisis de caja negra de la interfaz de administración web del firewall y se produce debido a la falta de filtrado de entrada del usuario. Los scripts PHP manejan las solicitudes de los usuarios y luego envían todos los datos relevantes a un servicio que escucha en un puerto local. Analiza los datos y los resultados se devuelven al usuario de la aplicación web.

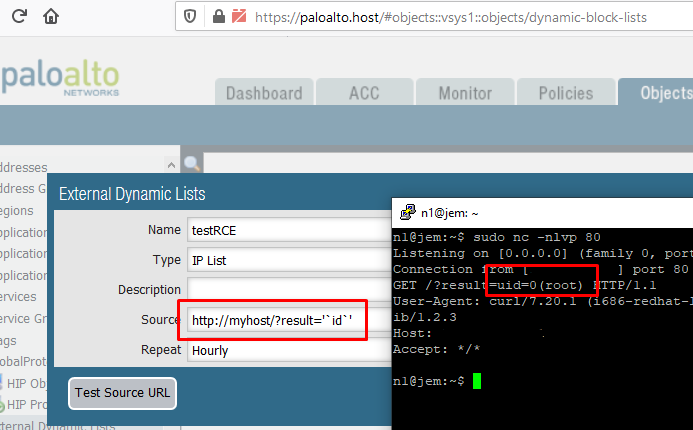

Para aprovechar la vulnerabilidad CVE-2020-2037, primero se debe iniciar una sesión en la interfaz de administración web y luego acceder a "External Dynamic Lists". Luego, se debe agregar una nueva fuente de lista e ingresar el payload en el campo "Source". Es importante tener en cuenta que esta vulnerabilidad es una inyección ciega de comandos en el sistema operativo. Se requiere un servicio externo y un payload externo para ver los resultados.

RCE autorizado # 2

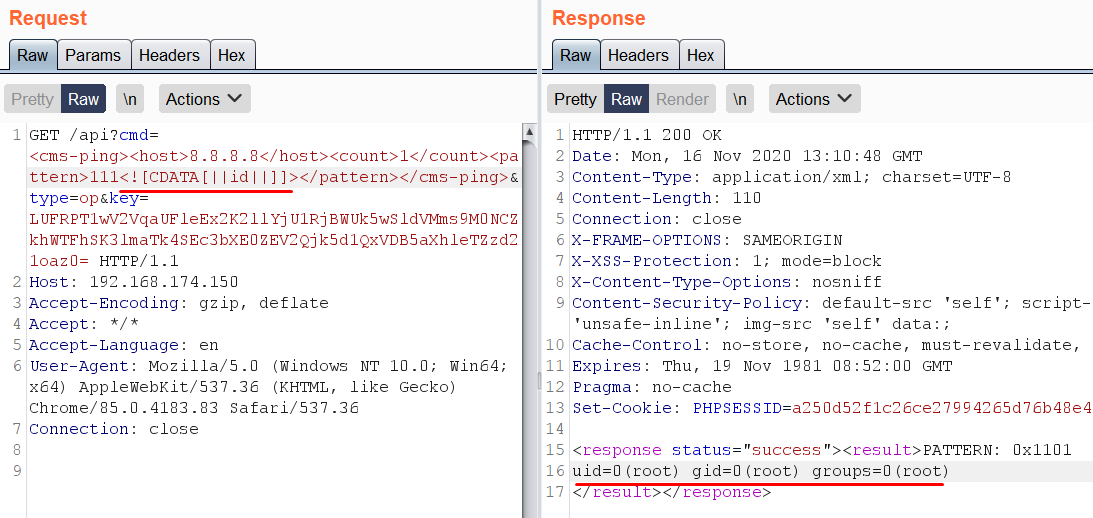

Otra vulnerabilidad implicó el filtrado insuficiente de las entradas de los usuarios. Un examen detallado del directorio web reveló la carpeta /var/appweb/htdocs/php/rest compuesta por archivos PHP. El archivo RestApi.php contenía una clase que describe las interacciones de un cliente con PAN-OS a través de solicitudes RestApi (consultas XML). Es posible manipular la petición para ejecutar comandos en el sistema operativo.

DoS no autenticado

La siguiente vulnerabilidad permite a cualquier usuario no autenticado realizar ataques DoS. Como resultado, el panel de administración web de Palo Alto Networks NGFW puede dejar de estar disponible por completo.

El firewall usa el servidor web nginx. El archivo de configuración principal de nginx se encuentra en /etc/nginx/nginx.conf. Este archivo configura nginx-upload-module, el cual permite subir archivos sin control de tamaño al sistema.

XSS reflejado

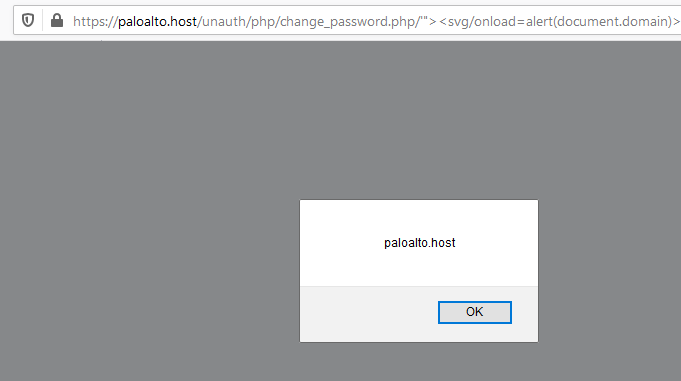

La última vulnerabilidad se descubrió en el script /unauth/php/change_password.php que puede ser manipulado para insertar un atributo sin filtrado, lo que hace que la vulnerabilidad XSS sea fácilmente explotable.

Se recomienda la actualización inmediata de las versiones vulnerables.

Fuente: PTSecurity

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!