Como detener el ataque de un botnet de 7.000 máquinas en 60 segundos

En 2020, nuestras formas de vivir y trabajar se pusieron completamente patas arriba en cuestión de días. A medida que COVID-19 comenzó a extenderse por todo el mundo, trajimos nuestras empresas a casa, y permanecer conectados a nuestros colegas, amigos y familiares en línea se convirtió en una necesidad crítica. Esto abrió la puerta para que los hackers causaran interrupciones; por ejemplo, los ataques de denegación de servicio (DDoS) distribuidos por todo el mundo aumentaron un 151% en la primera mitad del año, según Neustar.

CrowdSec es un nuevo proyecto de seguridad abierto diseñado para proteger servidores, servicios, contenedores o máquinas virtuales en Internet que utiliza un agente del lado del servidor. Inspirado en fail2ban, CrowdSec aplica un modelo colaborativo más moderno que tiene como objetivo aprovechar el poder de la multitud para crear una base de datos de reputación de IP muy precisa mediante un mecanismo de consenso altamente regulado.

Sorf Networks es una empresa de tecnología con sede en Turquía que proporciona servidores gestionados de alta configuración y soluciones de protección DDoS para sus clientes. Han sido socios de IBM-Softlayer durante 10 años. Uno de sus clientes tenía que hacer frente a los ataques DDoS diarios de botnets de 10K máquinas y estaba luchando por encontrar una solución que cumpliera con los requisitos técnicos para hacerles frente de manera oportuna.

Aunque el cliente tomó precauciones generales para mitigar esos ataques, como introducir desafíos de JavaScript (JS), limitar la velocidad, etc., no eran viables en toda la superficie de ataque. Algunas URLs necesitaban ser consumidas por software muy básico que no soportaba JS. Siendo hackers, esto era exactamente lo que apuntaban todos los días: el eslabón más débil de la cadena.

Sorf Networks primero estableció una estrategia de mitigación de DDoS para su cliente usando Fail2ban (que inspiró a CrowdSec); ayudó, pero fue demasiado lento. Se necesitaron 50 minutos para procesar los registros y hacer frente a los ataques DDoS de 7.000 a 10.000 máquinas, lo que la hizo ineficaz en esta situación. Además, los registros seguían apilándose porque no prohibía las IP, y necesitaba procesar varios miles de registros por segundo, lo cual no era posible.

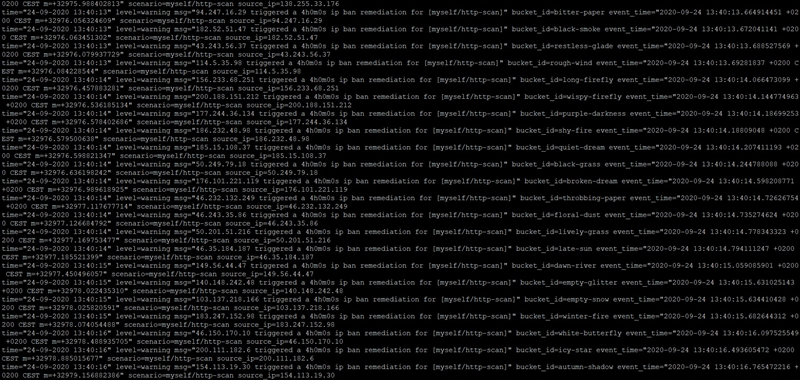

En las pruebas DDoS utilizando una red de bots alquilada, un ataque alcanzó alrededor de 6.700 solicitudes por segundo de 8.600 IPs únicas. Esto es una captura del tráfico de un servidor.

Aunque la tecnología de CrowdSec puede hacer frente a enormes ataques, su configuración por defecto sólo puede procesar alrededor de 1.000 endpoints por segundo. Sorf necesitaba una configuración personalizada para hacer frente a tanto tráfico en una sola máquina.

El equipo de Sorf hizo cambios en la configuración de CrowdSec para mejorar significativamente su rendimiento para absorber el volumen del registro. Primero, eliminó los costosos y no cruciales analizadores de enriquecimiento, como el enriquecimiento GeoIP. También aumentó de uno a cinco el número de go-routines permitidas por defecto. Después, el equipo hizo otra prueba en vivo con 8.000 a 9.000 anfitriones, con un promedio de entre 6.000 y 7.000 solicitudes por segundo. Esta solución tuvo un costo, ya que CrowdSec estaba consumiendo 600% de CPU durante la operación, pero su consumo de memoria se mantuvo alrededor de 270MB.

Los resultados mostraron un éxito notable:

- En un minuto, CrowdSec fue capaz de ingerir todos los registros

- El 90% de la red de bots fue prohibida, y el ataque mitigó eficientemente

- 15 dominios están ahora protegidos de los ataques DDoS

"La plataforma de CrowdSec hizo posible que mi equipo entregara un sistema de defensa de clase mundial y eficiente a mi cliente en un plazo increíblemente corto". Cagdas Aydogdu, Director de Sorf Network.

Si está interesado en CrowdSec se puede probar el software o quiere ponerse en contacto con el equipo, encuéntrele en su sitio web, GitHub, Discourse o Gitter.

Fuente: CrowdSec

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!