Actualizar dispositivos NAS QNAP para evitar infecciones de QSnatch

Desde el NAS QNAP están pidiendo que todos los usuarios actualicen cuanto antes QTS y la herramienta Malware Remover para evitar que los usuarios de dispositivos NAS se infecten con el malware QSnatch. Los dispositivos infectados, que se calcula en unos 62.000, corresponden a servidores NAS de QNAP. Esto hace que la compañía taiwanesa haya recomendado a todos sus usuarios actualizar la herramienta Malware Remover para evitar ser víctimas de esta amenaza que puede poner en riesgo la seguridad y privacidad.

Los gobiernos del Reino Unido y de los Estados Unidos

han emitido otra alerta

conjunta de ciberseguridad, esta vez advirtiendo a las organizaciones acerca de

una cepa de malware dirigida a los dispositivos de almacenamiento conectados a

la red (NAS) de QNAP.

Hasta

mediados del pasado mes de junio, el malware QSnatch (alias "Derek") había

infectado 62.000 dispositivos en todo el mundo, incluyendo 3.900 en el Reino

Unido y 7.600 en los EE.UU., según

la alerta del

Centro Nacional de Ciberseguridad (NCSC) de GCHQ y la Agencia de Ciberseguridad

e Infraestructura (CISA) del Departamento de Seguridad Nacional.

Este es el resultado de dos campañas, una que va desde 2014 hasta mediados de 2017 y la otra que comienza a finales de 2018.

"Aunque actualmente se desconocen las identidades y objetivos de los ciber-actores maliciosos que utilizan QSnatch, el malware es relativamente sofisticado y demuestran una conciencia de seguridad operacional. El vector de la infección no ha sido identificado, pero parece que QSnatch se inyecta en el firmware del dispositivo durante la etapa de infección, con el código malicioso ejecutándose posteriormente dentro del dispositivo, comprometiéndolo. El atacante utiliza entonces un algoritmo de generación de dominio (DGA) para establecer un canal de mando y control (C2) que genera periódicamente múltiples nombres de dominio para su uso en las comunicaciones C2".La alerta se centra en la última versión, utilizada en la campaña más reciente. Esta nueva versión de QSnatch viene con una amplia y mejorada serie de características que incluyen la funcionalidad de módulos como:

- Logger de contraseñas: Instala una versión falsa de la página de inicio de sesión del administrador del dispositivo, registrando las autenticaciones y enviándoselas posteriormente a la página de inicio de sesión legítima.

- Scraper de credenciales.

- Backdoor SSH: Permite al atacante ejecutar código arbitrario en un dispositivo.

- Exfiltración: Cuando se ejecuta, QSnatch roba una lista predeterminada de archivos, que incluye configuraciones del sistema y archivos de registro. Estos son encriptados y enviados a su infraestructura a través de HTTPS.

- Funcionalidad de Webshell para acceso remoto

Las dos agencias han instado a las organizaciones a que se aseguren de que sus dispositivos no han sido comprometidos previamente y, si es así, ejecuten un restablecimiento completo de fábrica en el dispositivo antes de realizar la actualización del firmware. También se recomienda seguir los consejos de seguridad de QNAP para prevenir la infección siguiendo los pasos que se enumeran aquí.

"Una vez que un dispositivo ha sido infectado, se ha sabido que los atacantes hacen imposible que los administradores ejecuten con éxito las actualizaciones de firmware necesarias. Esto hace que sea extremadamente importante para las organizaciones asegurarse de que sus dispositivos no han sido comprometidos previamente. […] Las organizaciones que aún ejecutan una versión vulnerable deben realizar un restablecimiento completo de fábrica en el dispositivo antes de completar la actualización del firmware para asegurarse de que el dispositivo no quede vulnerable.

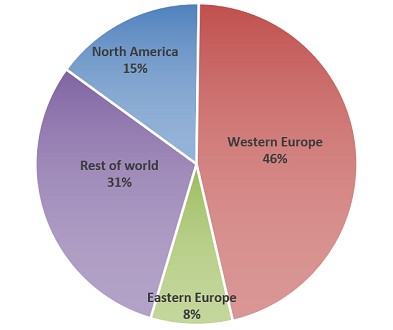

De las infecciones actuales, el 46% de los dispositivos se encuentran en

Europa Occidental, mientras que el 15% son norteamericanos.

Por otra parte, aconsejan deshabilitar las conexiones SSH y Telnet en caso de que no estemos utilizando estos servicios. Dos medidas más para proteger nuestros dispositivos y evitar así ataques.

También recomiendan evitar hacer uso de los puertos predeterminados 443 y 8080. Otra forma más de protegernos.

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!