Error de configuración de Microsoft Azure permitía robar tokens

Investigadores de CyberArk han publicado un error de configuración de Microsoft Azure que permitía filtrar tokens de acceso confidenciales, lo que podría haber dado a delincuentes acceso a instancias de máquinas virtuales y cubos de almacenamiento basados en la nube. Desde su descubrimiento, una actualización ha solucionado lo que los investigadores dijeron que era una vulnerabilidad de configuración incorrecta en el Portal de Microsoft Azure.

CyberArk reveló la vulnerabilidad el miércoles aunque había encontrado el error en septiembre y, como Microsoft lo solucionó en dos semanas como parte de una actualización regular de su plataforma Azure, no alcanzaron a informarlo formalmente. Los investigadores dijeron que el errorestá relacionado con el análisis de URL dentro de un archivo JavaScript utilizado en el Manifiesto de Extensión de Azure.

Un manifiesto, en este contexto, es un archivo de configuración JSON, que define la configuración que deben usar las aplicaciones web. Dentro de esta matriz, los investigadores dijeron que observaron "informes de telemetría enviados a un dominio no existente y que la mayoría de esas solicitudes de telemetría incluyen tokens de acceso".

Microsoft define los tokens de acceso como "un objeto que describe el contexto de seguridad de un proceso o subproceso y, la información en un token incluye la identidad y los privilegios de la cuenta de usuario asociada con el proceso o el hilo".

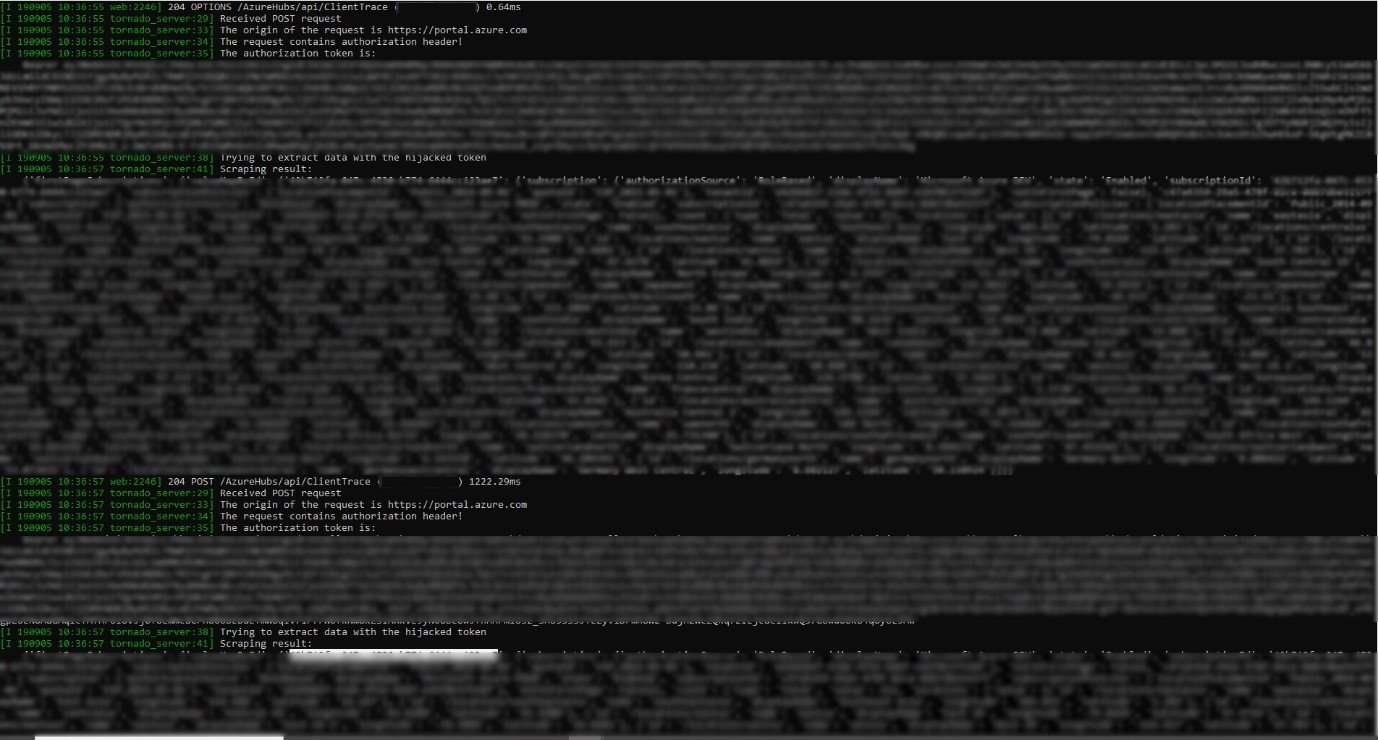

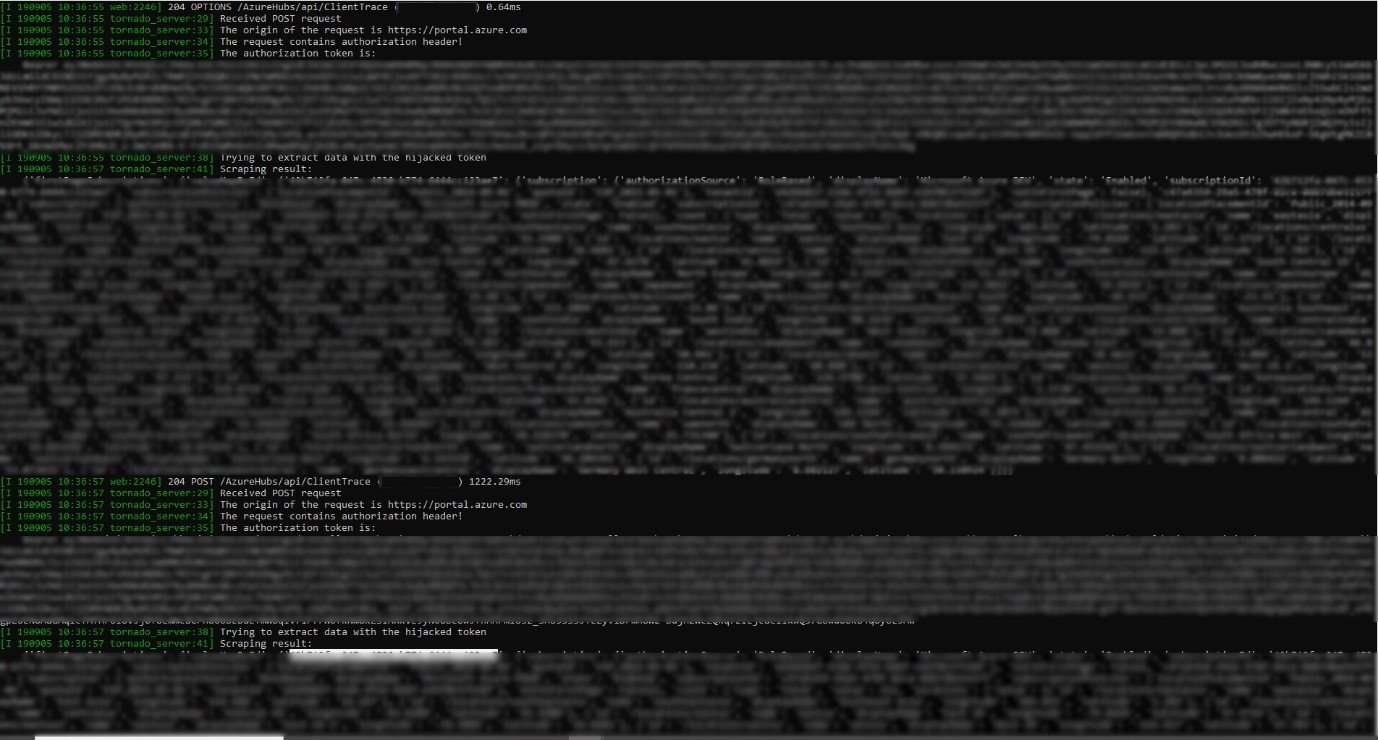

CyberArk llegó al extremo de crear dos exploits de prueba de concepto (PoC) contra la vulnerabilidad. En ambos PoC, el objetivo es obtener el control de los tokens de acceso de los usuarios.

Para hacer esto, los investigadores desarrollaron dos técnicas de manipulación de DNS: una local y otra remota. Ambos aprovechan el error cometido por Microsoft en el código de manifiesto donde la ruta "AzureHubs/Hubs" se interpreta como un dominio "urehubs". El error provocó que Azure intentara conectarse a un nombre de host inexistente "urehubs" (eliminado la "Az" del comienzo de la URL) bajo ciertas condiciones.

Para hacer esto, los investigadores desarrollaron dos técnicas de manipulación de DNS: una local y otra remota. Ambos aprovechan el error cometido por Microsoft en el código de manifiesto donde la ruta "AzureHubs/Hubs" se interpreta como un dominio "urehubs". El error provocó que Azure intentara conectarse a un nombre de host inexistente "urehubs" (eliminado la "Az" del comienzo de la URL) bajo ciertas condiciones.

Un PoC se basa en el hecho de que "urehubs" se interpreta como una URL a la que le falta el .com o cualquier sufijo de dominio de nivel superior. Debido a esto, Azure intenta conectarse automáticamente al dominio inexistente "urehubs" que se ejecuta a través de una letanía de TLD que van desde .com, .net y .org.

El primer PoC de CyberArk aprovecha esto al configurar un servidor HTTP con el nombre de host "ureuhbs" y adquiere un certificado firmado. "Eventualmente, cada usuario de Azure en este dominio local que navega por el portal de Azure... enviará su token de acceso al servidor del atacante", dijo CyberArk.

"La explotación del error requiere tomar el control de los TLD asociados con el nombre de host 'ureuhbs' y, como una medida responsable y protectora, compramos 27 dominios 'urehubs' con diferentes sufijos para evitar que los atacantes maliciosos exploten este error, incluidos urehubs.com, urehubs.net, urehubs.org, etc.", escribieron los investigadores.

Microsoft actualizó Azure el 6 de septiembre de 2019, con tres líneas de código y cerró la puerta para el hack. Eso fue después de que CyberArk descubriera el error, pero antes de que pudiera informar la vulnerabilidad. La corrección del lado del servidor no requirió la acción de los clientes o usuarios finales de Azure.

En una declaración a Threatpost el jueves, Microsoft reconoció el problema y agregó que el problema se solucionó intencionalmente. "Este problema se identificó internamente y desplegamos una solución para solucionarlo", escribió un portavoz de Microsoft en respuesta a la consulta por correo electrónico de Threapost.

Los investigadores estiman que la ventana de tiempo que los atacantes tuvieron para explotar esta vulnerabilidad fue solo dos semanas. Sin embargo, enfatizan que este error sirve como un presagio de otros posibles errores en la nube. Los investigadores dijeron que las empresas deben mantenerse alerta cuando se trata de confiar en una infraestructura de nube de terceros y la seguridad de la nube de terceros.

Fuente: ThreatPost

CyberArk reveló la vulnerabilidad el miércoles aunque había encontrado el error en septiembre y, como Microsoft lo solucionó en dos semanas como parte de una actualización regular de su plataforma Azure, no alcanzaron a informarlo formalmente. Los investigadores dijeron que el errorestá relacionado con el análisis de URL dentro de un archivo JavaScript utilizado en el Manifiesto de Extensión de Azure.

Un manifiesto, en este contexto, es un archivo de configuración JSON, que define la configuración que deben usar las aplicaciones web. Dentro de esta matriz, los investigadores dijeron que observaron "informes de telemetría enviados a un dominio no existente y que la mayoría de esas solicitudes de telemetría incluyen tokens de acceso".

Microsoft define los tokens de acceso como "un objeto que describe el contexto de seguridad de un proceso o subproceso y, la información en un token incluye la identidad y los privilegios de la cuenta de usuario asociada con el proceso o el hilo".

CyberArk llegó al extremo de crear dos exploits de prueba de concepto (PoC) contra la vulnerabilidad. En ambos PoC, el objetivo es obtener el control de los tokens de acceso de los usuarios.

Un PoC se basa en el hecho de que "urehubs" se interpreta como una URL a la que le falta el .com o cualquier sufijo de dominio de nivel superior. Debido a esto, Azure intenta conectarse automáticamente al dominio inexistente "urehubs" que se ejecuta a través de una letanía de TLD que van desde .com, .net y .org.

El primer PoC de CyberArk aprovecha esto al configurar un servidor HTTP con el nombre de host "ureuhbs" y adquiere un certificado firmado. "Eventualmente, cada usuario de Azure en este dominio local que navega por el portal de Azure... enviará su token de acceso al servidor del atacante", dijo CyberArk.

"La explotación del error requiere tomar el control de los TLD asociados con el nombre de host 'ureuhbs' y, como una medida responsable y protectora, compramos 27 dominios 'urehubs' con diferentes sufijos para evitar que los atacantes maliciosos exploten este error, incluidos urehubs.com, urehubs.net, urehubs.org, etc.", escribieron los investigadores.

Microsoft actualizó Azure el 6 de septiembre de 2019, con tres líneas de código y cerró la puerta para el hack. Eso fue después de que CyberArk descubriera el error, pero antes de que pudiera informar la vulnerabilidad. La corrección del lado del servidor no requirió la acción de los clientes o usuarios finales de Azure.

En una declaración a Threatpost el jueves, Microsoft reconoció el problema y agregó que el problema se solucionó intencionalmente. "Este problema se identificó internamente y desplegamos una solución para solucionarlo", escribió un portavoz de Microsoft en respuesta a la consulta por correo electrónico de Threapost.

Los investigadores estiman que la ventana de tiempo que los atacantes tuvieron para explotar esta vulnerabilidad fue solo dos semanas. Sin embargo, enfatizan que este error sirve como un presagio de otros posibles errores en la nube. Los investigadores dijeron que las empresas deben mantenerse alerta cuando se trata de confiar en una infraestructura de nube de terceros y la seguridad de la nube de terceros.

Fuente: ThreatPost

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!